等保2.0测评:Redis 数据库配置

由于本人不从事运维工作,这个Redis数据库是一个缓存数据库,具体怎么用,在项目中怎么部署我不太清楚,这里仅针对于等保的测评要求,对其进行分析如何配置相应的策略。如有不对的地方,欢迎指正哈。

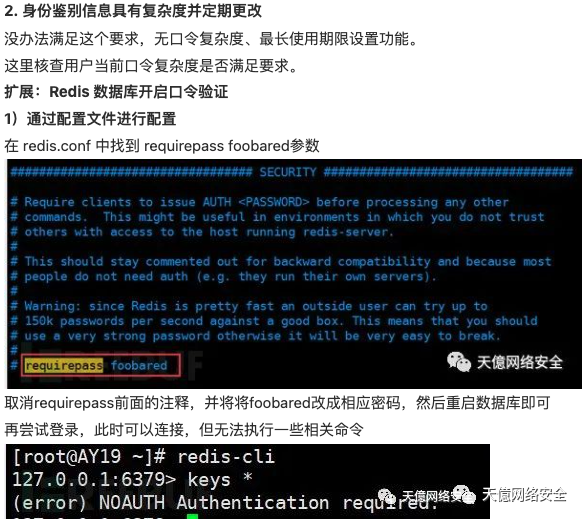

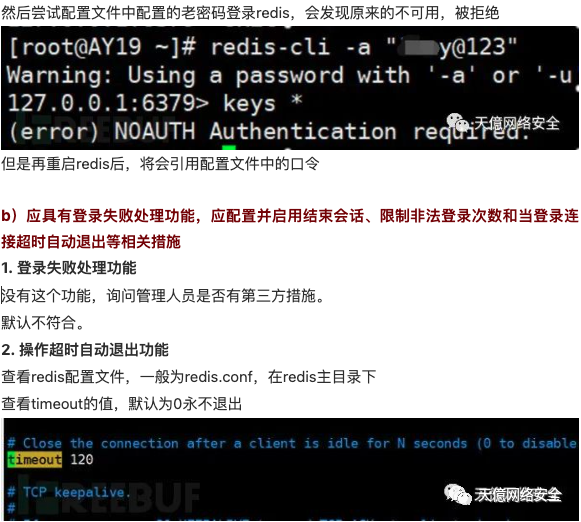

前期调研针对于等保前期系统情况方面,这里我们要了解的是数据库的版本。 查看数据库版本:运维人员一般都会配置redis命令的环境变量,如果下面命令不行就用 find 找吧,一些基础知识这里就不说了。1)服务器本地查看- redis-server -v

- redis-server --version

2)登录到数据库内查询登录数据库:redis-cli -h 127.0.0.1 -p 6379 -h后面跟ip,-p跟端口一般是本地登录,直接 redis-cli 即可登录,当然前提是没有修改过Redis的服务端口。登录到数据库后,我们输入:info

[color=rgba(0, 0, 0, 0.75)]

[color=rgba(0, 0, 0, 0.75)]

[color=rgba(0, 0, 0, 0.75)]

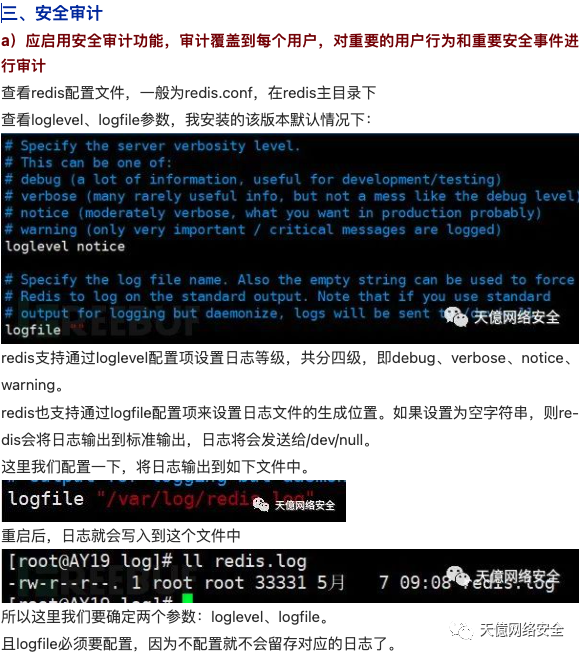

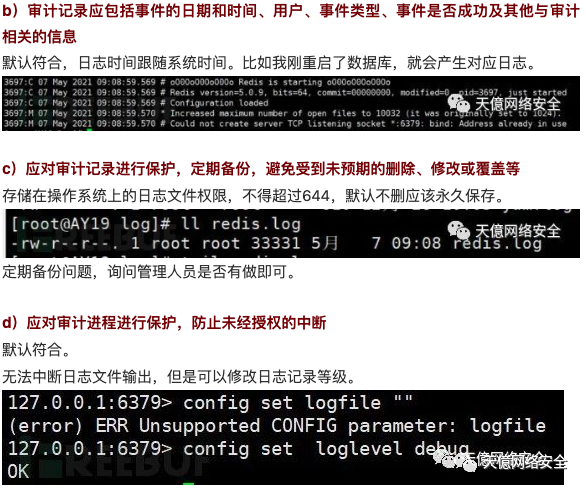

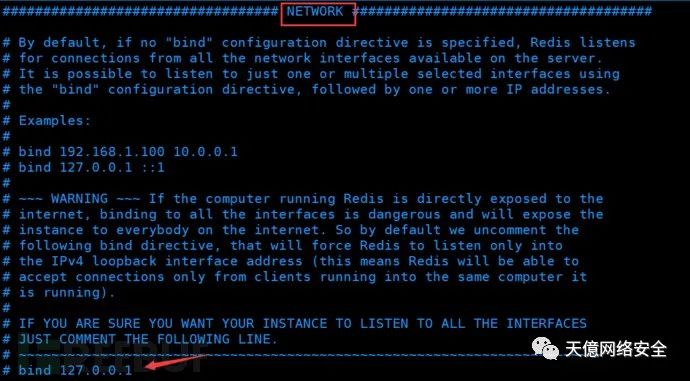

四、入侵防范以下条款为:不适用a)应遵循最小安装的原则,仅安装需要的组件和应用程序b)应关闭不需要的系统服务、默认共享和高危端口d)应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求f)应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警涉及到的:c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制找到redis的配置文件,一般为redis.conf,可以先找NETWORK,下面会有个bind 注释情况下为任意IP访问,可设置指定 IP,以空格分割。这里只要看bind后面跟的ip地址即可。e)应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞这条就结合漏扫、测试等方法进行判断,redis这玩意可是出了名的漏洞多。。像非授权访问漏洞,本地也测试过能成功,这里就不细说了,交给渗透工程师去看吧,然后我们等保的拿他们的报告确认是否存在对应漏洞即可。 注释情况下为任意IP访问,可设置指定 IP,以空格分割。这里只要看bind后面跟的ip地址即可。e)应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞这条就结合漏扫、测试等方法进行判断,redis这玩意可是出了名的漏洞多。。像非授权访问漏洞,本地也测试过能成功,这里就不细说了,交给渗透工程师去看吧,然后我们等保的拿他们的报告确认是否存在对应漏洞即可。

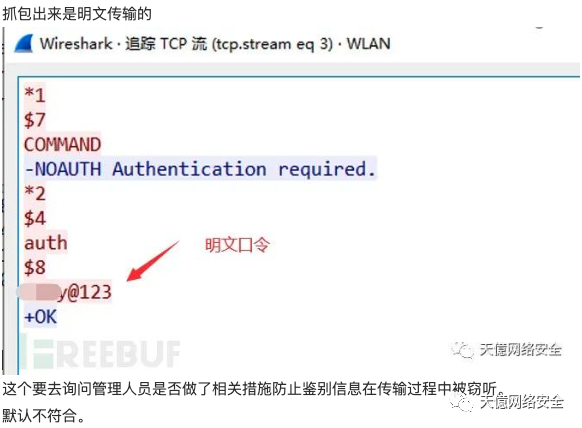

五、数据完整性针对这个数据库,下面两条默认都是不符合。询问管理人员是否做了相关措施来保证数据的完整性。a)应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等b)应采用校验技术或密码技术保证重要数据在存储过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等

六、数据保密性这个保密性同理,针对这个数据库,下面两条默认都是不符合。询问管理人员是否做了相关措施来保证数据的保密性。a)应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等b)应采用密码技术保证重要数据在存储过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等

七、数据备份恢复a) 应提供重要数据的本地数据备份与恢复功能这个没啥好说的,直接去问管理人员备份怎么做的,是否有措施保证备份数据有效(有测试记录即可)。b)应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地询问管理员c)应提供重要数据处理系统的热冗余,保证系统的高可用性这个根据实际情况来看,是否有热冗余的必要性。没有个人认为可判不适用。

|